L’economia sommersa delle vulnerabilità

La progressiva professionalizzazione del cybercrime, l’economia sommersa che cuba milioni di dollari all’anno e le armi spuntate con cui proviamo a difenderci.

Comprendere le dinamiche del cybercrime aiuta a contrastarne le attività. Per questo si moltiplicano le analisi che indagano le attività del complesso e sempre più articolato mondo sommerso del dark web. In passato abbiamo visto diversi focus sull’ecosistema ransomware e su quello criminale in generale. Oggi grazie a una indagine di Stormshield cerchiamo di mettere a fuoco gli aspetti più legati alla sfera economica.

Il punto di partenza è la professionalizzazione delle organizzazioni cybercriminali e la tendenza, già evidenziata da altre ricerche, a sfruttare sempre più massivamente le vulnerabilità per sferrare attacchi. Riguardo al primo punto, Stormshield stima che l’economia sotterranea del cybercrime cubi quasi 1,5 miliardi di dollari all’anno.

Il mercato rimarca quello tradizionale, con marketplace, canali di comunicazione e distribuzione, meccanismi di domanda e offerta, e concorrenza. I prodotti/servizi sono inseriti in cataloghi: nella fascia alta ci sono le vulnerabilità zero-day, negoziate a prezzi massimi tra 0,5 e 2 milioni di dollari.

Per massimizzare i profitti, proprio come le aziende legittime, i cybercriminali stanno passando da un approccio orientato al prodotto a uno orientato all’erogazione di servizi, sottoforma di campagne malware “chiavi in mano” (Ransomware-as-a-Service e Malware-as-a-Service). Per farsi un’idea del rapporto fra investimento e guadagno, Deloitte calcola che un cyberattacco con una soglia di investimento minima (34 dollari al mese) può fruttare fino a 25.000 dollari.

È inoltre da tenere in conto che i gruppi di cybercriminali utilizzano anche tecniche di business molto comuni nella legalità, come i servizi su abbonamento con prezzi scontati – per esempio la fornitura di malware per 12 mesi al prezzo di 11 mesi, con il plus del supporto post-vendita.

Strategie di difesa

Le strategie di difesa più comuni sono i programmi bug bounty e i pen test. I maggiori produttori software promuovono periodicamente i bug bounty, e un tempo erano efficaci per scoprire falle e avere il tempo per chiuderle prima che i threat actor ne approfittassero. Secondo Stormshield oggi non è più così.

A seconda del tipo di analisi condotta infatti, i tester coinvolti sono relativamente giovani e risiedono in Paesi con salari medio-bassi. Può capitare che lavorino per settimane su un’analisi senza alcuna remunerazione se non rilevano nulla. In altri casi non hanno alcuna garanzia di pagamento anche qualora trovassero qualcosa. Il risultato è che gli alti guadagni tra i tester sono rari, mentre le somme promesse sul dark web per la rivendita di informazioni sensibili sono spesso più attraenti.

Inoltre, questi programmi potrebbero dare un falso senso di sicurezza, lasciando di fatto le aziende impreparate ad affrontare gli attacchi.

Un’altra questione rilevante riguarda la stipula di polizze assicurative per coprire le spese di un cyberattacco. Stormshield ricorda che diverse compagnie assicurative hanno cercato di entrare in questo mercato, ma alla fine si sono rifiutate di pagare i riscatti a causa dei costi elevati e dei rischi imprevedibili implicati.

A parte la questione economica di non poco conto, c’è poi quella etica: pagando i riscatti si alimenta il business del ransomware, motivo per il quale molti Paesi stanno valutando di emanare leggi per vietare i pagamenti dei riscatti da parte sia delle vittime che delle compagnie assicurative.

Una decisione di questo tipo andrebbe a influenza anche un altro comparto del settore: le figure professionali dei negoziatori. Il moltiplicarsi degli attacchi ransomware ha portato alla creazione di personale specializzato nella mediazione tra le aziende vittime e i cybercriminali, in seguito a un attacco.

Queste persone hanno il compito di trattare con gli aggressori e aiutare le vittime a gestire al meglio la crisi. La posizione di questi incaricati è tuttavia controversa: Stormshiled, per esempio, ricorda che “la procura di Parigi ha creato un’unità per il cybercrimine con l’intento di evitare che questo tipo di negoziatori si guadagni da vivere con i ransomware. Rimane tuttavia ancora aperta la questione relativa ad un divieto di figure professionali di questo tipo”.

L’approccio migliore

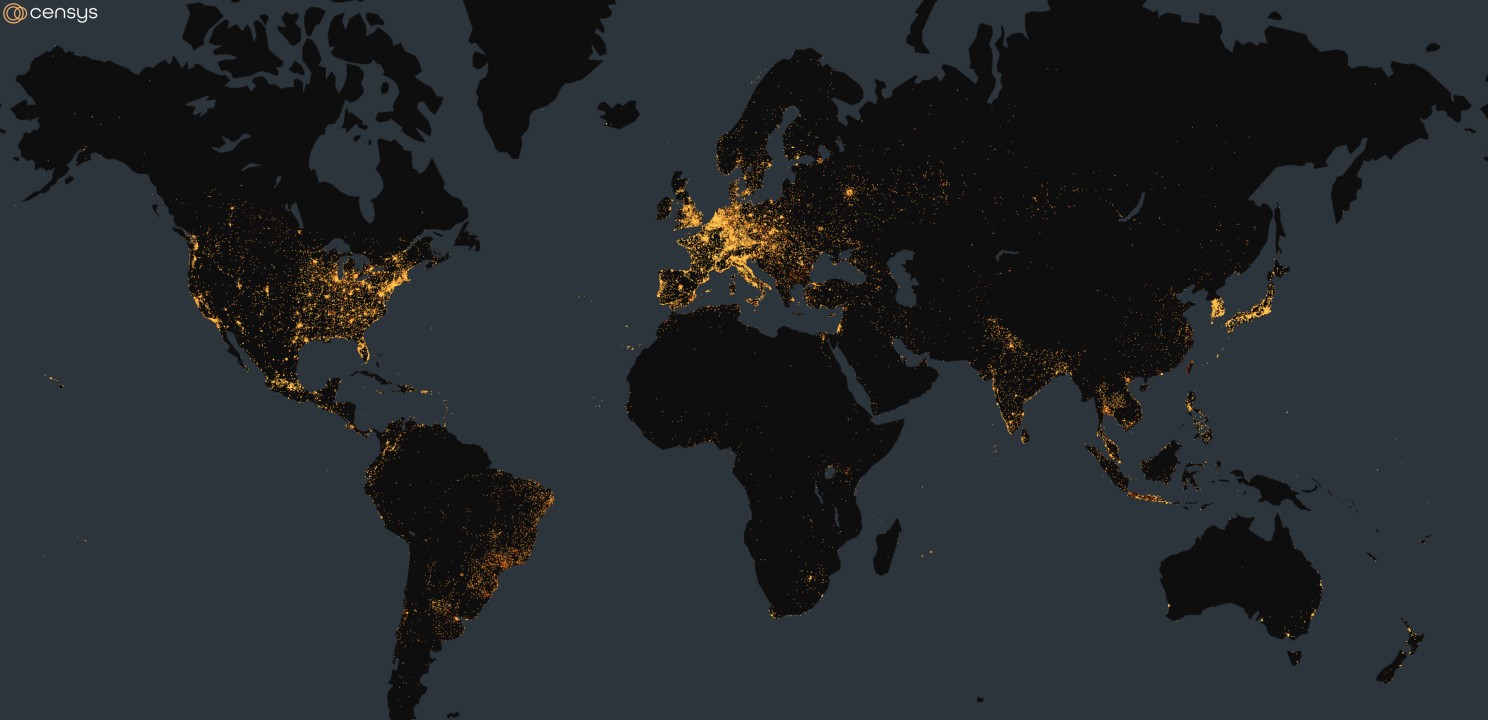

Secondo gli esperti, non c’è un’attività di contrasto unica e risolutiva agli attacchi informatici. Qualsiasi approccio deve partire dalla consapevolezza che non si è mai completamente protetti. Si può sperare di trarre beneficio da un monitoraggio virtuoso dell’infrastruttura, che permetta di scoprire tempestivamente tutte le vulnerabilità e impedisca la violazione di ogni sito o sistema. Ma dev’essere chiaro che questo non è realistico.

Realisticamente, quello che si può e si deve fare è impostare barriere multilivello in entrata, che rendano talmente costoso e difficile un attacco informatico da superare i benefici che se ne trarrebbero. A quel punto si creerebbe un punto di rottura di una certa rilevanza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab