Ransomware Conti ha pubblicato i dati di 850 aziende, 25 sono italiane

L’attività frenetica del gruppo ransomware Conti ha portato alla pubblicazione dei dati rubati a 859 vittime in due anni. Alcune sono italiane.

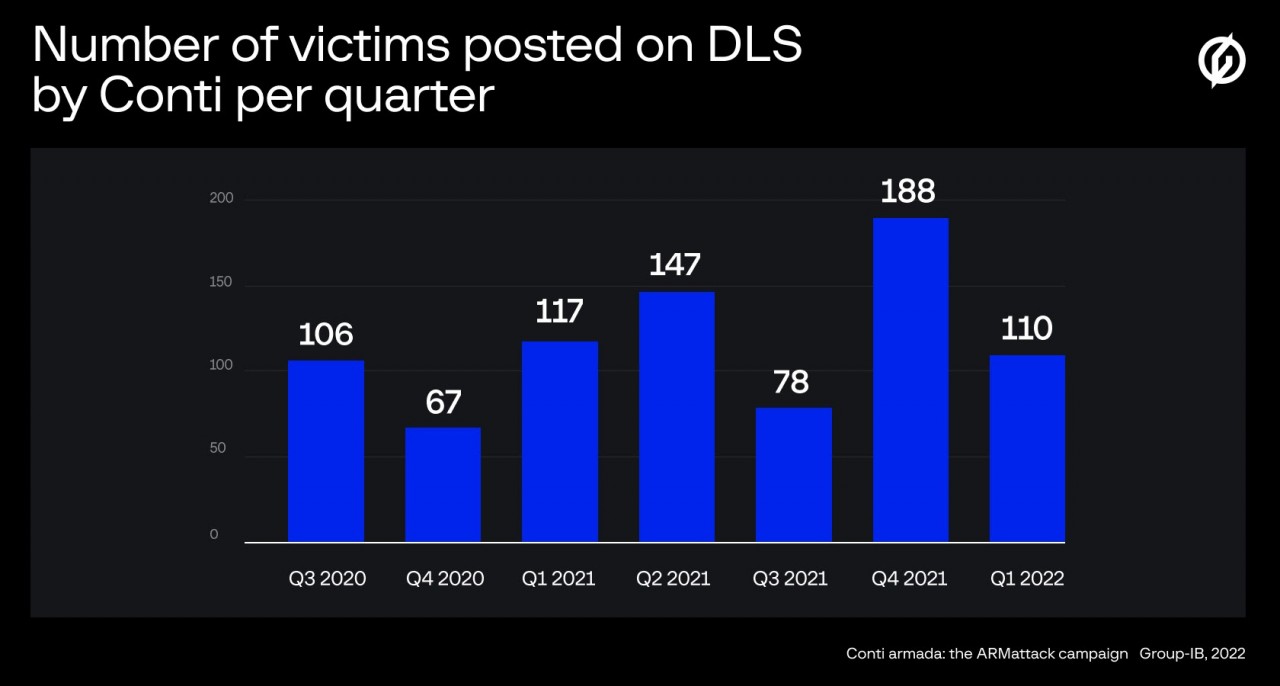

Nonostante Conti leaks e l’annuncio del rimescolamento delle attività criminali del gruppo russo, la gang tiene ancora banco. Anzi, una nuova indagine firmata da Group-IB rivela che nel 2022, in soli quattro mesi, la Conti Enterprise abbia pubblicato informazioni appartenenti a 156 aziende, per un totale di 859 vittime in due anni, di cui 25 italiane. Questi dati sono stati pubblicati sul sito ufficiale di rivendicazione.

In poco più di un mese, ad aprile 2022, questo unicorno del cybercrime ha colpito 46 aziende in tutto il mondo. Secondo il rapporto di Group-IB “Conti Armada: La Campagna Armattack“, l’attacco più rapido ha richiesto solo tre giorni. Nessuno è stato risparmiato: nell’elenco delle vittime figurano aziende, agenzie governative e persino un intero Paese.

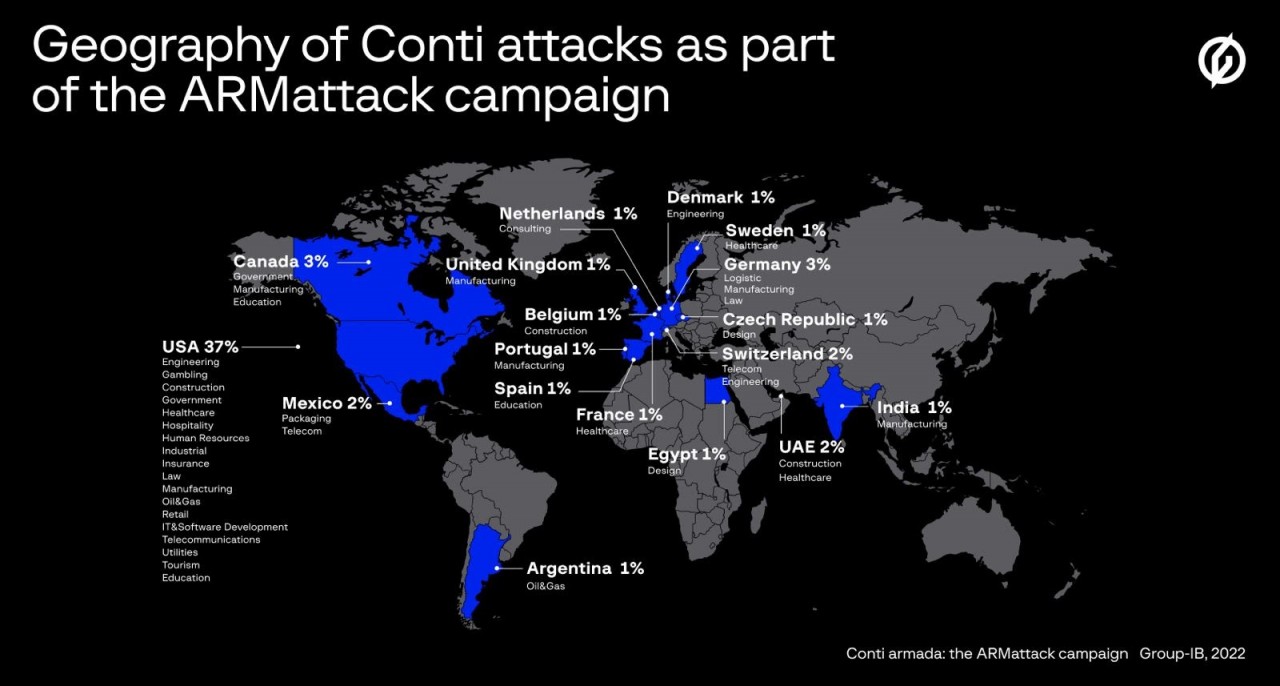

Queste informazioni fanno intuire che Conti e i suoi affiliati attaccano spesso e rapidamente. Analizzando una delle campagne più veloci e fruttuose del gruppo, nota con il nome in codice “ARMattack”, gli esperti di Group-IB hanno scoperto che è durata solo un mese (dal 17 novembre al 20 dicembre 2021), nel corso del quale ha compromesso oltre 40 organizzazioni in tutto il mondo. La maggior parte coinvolgeva gli Stati Uniti (37%), ma ha interessato anche l’Europa, con vittime in Germania (3%), Svizzera (2%), Paesi Bassi, Spagna, Francia, Repubblica Ceca, Svezia e Danimarca (1% ciascuno).

La ricerca riconferma peraltro una informazione già nota: per quanto sia vasta l’area geografica in cui opera Conti, non include la Russia. Era noto da tempo il meccanismo che esclude dagli attacchi i sistemi in lingua russa; ora sappiamo che ci sono anche motivazioni geopolitiche a questa esclusione.

Group-IB rivela invece interessanti informazioni sui settori storicamente presi di mira da Conti: manifatturiero (14%), immobiliare (11,1%), logistico (8,2%), dei servizi professionali (7,1%) e commerciale (5,5%). Anche la kill chain non è una sorpresa: dopo aver ottenuto l’accesso all’infrastruttura di un’azienda, gli attaccanti esfiltrano documenti specifici (il più delle volte per determinare con quale organizzazione hanno a che fare) e cercano file contenenti password (sia in chiaro che criptate). Infine, dopo aver ottenuto i privilegi necessari e l’accesso a tutti i dispositivi di loro interesse, vi installano il ransomware e lo eseguono. Gli orari di lavoro degli operatori possono essere indicativi dei momenti più soggetti agli attacchi: sono operativi 14 ore al giorno, nella fascia oraria compresa fra mezzogiorno e le 21.00, considerato il fuso orario GMT+3, che casualmente è quello di Mosca. L’unica festività rispettata è fine anno, quindi non bisogna aspettarsi tregue per Natale, Ferragosto e fine settimana.

Molti si saranno chiesti nel tempo come faccia Conti ad essere così forte. La risposta è nella sua storia: ha lavorato a stretto contatto con altri operatori di ransomware come Ryuk, Netwalker, LockBit e Maze. Di quest’ultimo Conti ha persino testato il ransomware, ne ha effettuato il reverse-engineering e ha quindi migliorato in modo significativo il proprio. Un’analisi della campagna ARMattack ha inoltre rivelato che l’arsenale del gruppo comprendeva anche ransomware Linux.

Questo non significa che gli autori delle armi cyber di Conti siano dei “copioni”: il gruppo tende a creare strumenti unici, senza riciclare frammenti di codice, ecco perché è tanto difficile identificare schemi comuni nel codice dei suoi strumenti. Prima che trapelassero le chati di Conti leaks, infatti, i ricercatori di cybersicurezza potevano solo supporre che alcuni programmi di affiliazione RaaS (Ransomware-as-a-service) fossero in realtà divisioni di Conti, anche se l’interazione era ampia e fosse visibile l’impiego condiviso dell’accesso alla rete di altri broker di accesso iniziale.

Inoltre, una delle caratteristiche distintive di Conti è lo sfruttamento di nuove vulnerabilità per ottenere l’accesso iniziale. Per esempio, Conti si è visibilmente avvalso delle vulnerabilità Log4j CVE-2021-44228, CVE-2021-45046 e CVE-2021-45105 e le ha sfruttate anche per attaccare i server vCenter. Le chat trapelate da Conti leaks mostrano anche che il gruppo monitora attentamente le nuove vulnerabilità. Non è un caso che fra i compiti affidati al team tecnico includessero proprio il monitoraggio degli aggiornamenti di Windows e l’analisi delle modifiche apportate con le nuove patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab