Ransomware LockBit automatizza la distribuzione del malware

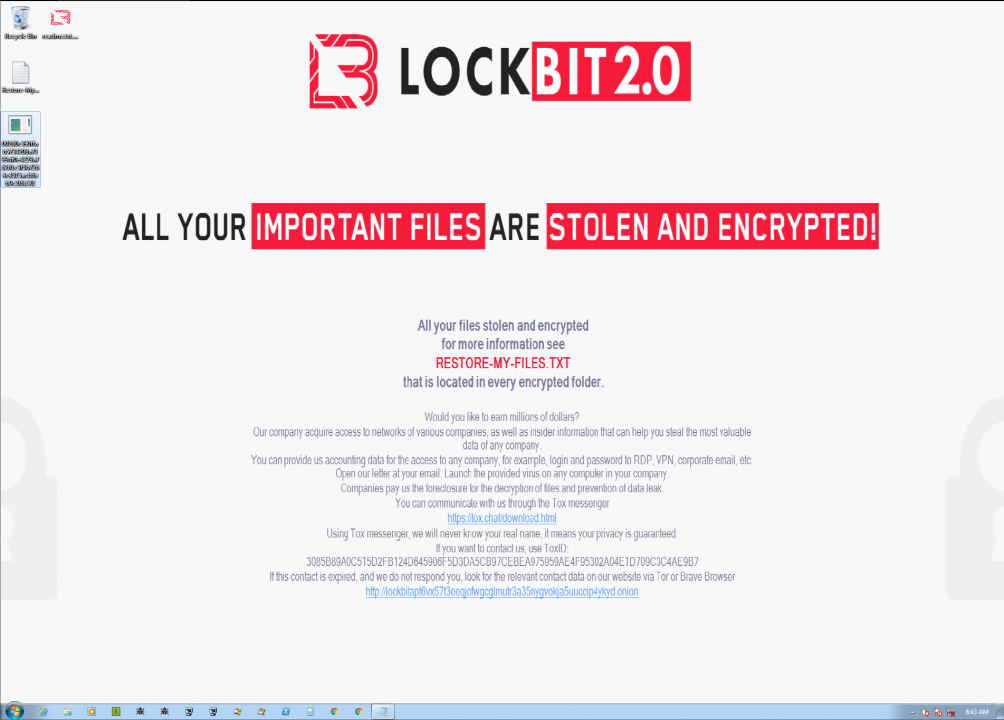

Una nuova versione del ransomware LockBit automatizza la distribuzione del malware tramite criteri di gruppo di Active Directory. A fine lavoro, stampa la richiesta di riscatto su tutte le stampanti di rete connesse.

Il micidiale Ransomware-as-a-Service LockBit evolve in una versione 2.0 che automatizza la crittografia di un dominio Windows utilizzando i criteri di gruppo di Active Directory. Così facendo gli attaccanti possono disabilitare Microsoft Defender ed eseguire il ransomware sull'intera rete con un singolo comando, senza bisogno di script.

Nei campioni del ransomware LockBit 2.0 scoperti dal MalwareHunterTeam è stato possibile rilevare le nuove funzionalità avanzate. Agli attaccanti è sufficiente entrare nella rete target e mettere le mani sul controller di dominio. Una volta che il ransomware viene eseguito su un controller di dominio, crea autonomamente nuovi criteri di gruppo per diffondere il malware su tutti gli endpoint del dominio.

I criteri disabilitano la protezione in tempo reale di Microsoft Defender, gli alert, l'invio di segnalazioni a Microsoft e tutte quelle azioni predefinite che vengono svolte a seguito della rilevazione di file dannosi. Quindi vengono creati altri criteri di gruppo, tra cui uno che predispone un'attività pianificata su tutti i dispositivi Windows che avvia l'eseguibile del ransomware.

Il ransomware esegue quindi il comando powershell.exe -Command "Get-ADComputer -filter * -Searchbase '%s' | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}" per distribuire l'aggiornamento dei criteri di gruppo a tutti i computer nel dominio di Windows.

Come riporta BleepingComputer, durante questo processo il ransomware utilizzerà anche API di Windows Active Directory per eseguire query LDAP sul controller di dominio al fine di ottenere un elenco dei computer collegati. È proprio usando questo elenco che l'eseguibile ransomware verrà copiato sul desktop di ogni endopint e l'attività pianificata configurata dai criteri di gruppo avvierà il ransomware utilizzando un bypass UAC del controllo dell'account utente. Grazie a quest'ultimo trucco, il programma viene eseguito in background senza alcun alert e i dati vengono crittografati.

Lo sfruttamento delle API di Windows Active Directory per eseguire query LDAP non è un inedito: in passato MountLocker ne aveva fatto uso. Tuttavia, è la prima volta che un ransomware automatizza la distribuzione del malware tramite criteri di gruppo. Una facilitazione importante, che probabilmente è stata pensata proprio per gli affiliati, che spesso hanno poca esperienza.

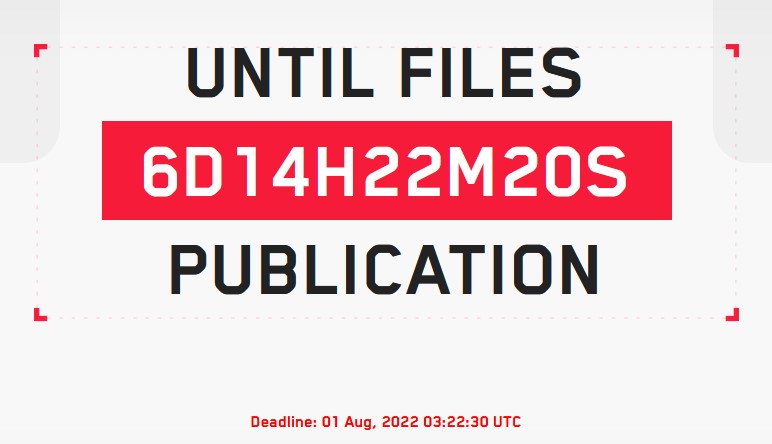

LockBit 2.0 include anche una funzione precedentemente utilizzata dal ransomware Egregor: le richieste di riscatto vengono stampate dalle stampanti di rete dell'azienda vittima. Quando il ransomware termina di crittografare un endpoint, viene inviato il comando di stampa a tutte le stampanti di rete connesse per attirare l'attenzione della vittima. L'episodio si era visto durante l'attacco a Cencosud da parte di Egregor.

Nei campioni del ransomware LockBit 2.0 scoperti dal MalwareHunterTeam è stato possibile rilevare le nuove funzionalità avanzate. Agli attaccanti è sufficiente entrare nella rete target e mettere le mani sul controller di dominio. Una volta che il ransomware viene eseguito su un controller di dominio, crea autonomamente nuovi criteri di gruppo per diffondere il malware su tutti gli endpoint del dominio.

I criteri disabilitano la protezione in tempo reale di Microsoft Defender, gli alert, l'invio di segnalazioni a Microsoft e tutte quelle azioni predefinite che vengono svolte a seguito della rilevazione di file dannosi. Quindi vengono creati altri criteri di gruppo, tra cui uno che predispone un'attività pianificata su tutti i dispositivi Windows che avvia l'eseguibile del ransomware.

Il ransomware esegue quindi il comando powershell.exe -Command "Get-ADComputer -filter * -Searchbase '%s' | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}" per distribuire l'aggiornamento dei criteri di gruppo a tutti i computer nel dominio di Windows.

Come riporta BleepingComputer, durante questo processo il ransomware utilizzerà anche API di Windows Active Directory per eseguire query LDAP sul controller di dominio al fine di ottenere un elenco dei computer collegati. È proprio usando questo elenco che l'eseguibile ransomware verrà copiato sul desktop di ogni endopint e l'attività pianificata configurata dai criteri di gruppo avvierà il ransomware utilizzando un bypass UAC del controllo dell'account utente. Grazie a quest'ultimo trucco, il programma viene eseguito in background senza alcun alert e i dati vengono crittografati.

Lo sfruttamento delle API di Windows Active Directory per eseguire query LDAP non è un inedito: in passato MountLocker ne aveva fatto uso. Tuttavia, è la prima volta che un ransomware automatizza la distribuzione del malware tramite criteri di gruppo. Una facilitazione importante, che probabilmente è stata pensata proprio per gli affiliati, che spesso hanno poca esperienza.

Le richieste di riscatto escono dalle stampanti di rete

LockBit 2.0 include anche una funzione precedentemente utilizzata dal ransomware Egregor: le richieste di riscatto vengono stampate dalle stampanti di rete dell'azienda vittima. Quando il ransomware termina di crittografare un endpoint, viene inviato il comando di stampa a tutte le stampanti di rete connesse per attirare l'attenzione della vittima. L'episodio si era visto durante l'attacco a Cencosud da parte di Egregor.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab