Attacchi mirati sfruttano la vulnerabilità zero day di Atlassian Confluence

Rilevato un flusso costante di tentativi di sfruttamento della falla di Atlassian Confluence corretta il 2 giugno scorso. Gli attacchi provengono da indirizzi IP in Russia, USA, India, Olanda e Germania.

Sono attivi diversi tentativi di sfruttamento della vulnerabilità zero-day di Atlassian Confluence corretta lo scorso 2 giugno e tracciata con la sigla CVE-2022-26134. Il tempo che è intercorso fra la condivisione pubblica delle informazioni sulla falla e l’avvistamento in rete dei primi proof-of-concept è stato brevissimo, poi sono seguiti i tentativi di exploit. Barracuda Networks ne ha identificati di diversi tipi, dalle ricognizioni benigne ai tentativi relativamente complessi di infettare i sistemi con cryptominer e botnet DDoS.

Atlassian Confluence è un tool di documentazione collaborativa. Nell’avviso di sicurezza si definiva la vulnerabilità come critica (punteggio CVSS di 9.8), in relazione al fatto che consentiva l'esecuzione di codice da remoto da parte di attori non autenticati. Erano interessate le release di Confluence Server e Data Center successive alla 1.3.0.

Gli attaccanti potevano sfruttare un server vulnerabile inviando una richiesta HTTP GET dannosa con un payload OGNL nell'URI. La vulnerabilità è stata risolta nelle versioni 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4 e 7.18.1. Come noto sia ai difensori che agli attaccanti, la finestra di ritardo nell’installazione delle patch è un momento cruciale quando si parla di falle zero-day. Nel fine settimana del 4 e 5 giugno diversi attori hanno iniziato a sfruttare la vulnerabilità per creare nuovi account di amministrazione, e per assumere il controllo dei server.

A riconferma di questo, analizzando i dati provenienti dalle installazioni di tutto il mondo i ricercatori di Barracuda Network hanno scoperto molti tentativi di sfruttare questa vulnerabilità. I tentativi di exploit erano in prevalenza originati da IP russi, seguiti dagli USA, India, Olanda e Germania. Una precedente ricerca aveva dimostrato che gli attacchi originati da IP statunitensi vengono soprattutto da fornitori cloud. Analogamente, per la Germania, la maggior parte degli attacchi proveniva da provider di servizi di hosting.

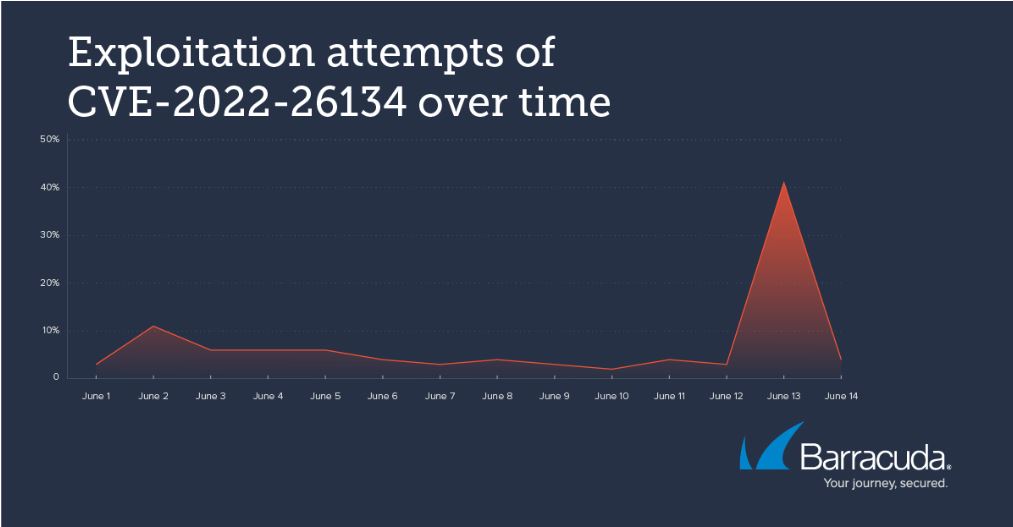

I ricercatori di Barracuda hanno osservato un flusso costante di attacchi nel tempo, con alcuni picchi, uno in particolare il 13 giugno. Essi prevedono una quantità significativa di scansioni e che tali tentativi proseguiranno per qualche tempo.

Considerato il livello costante di interesse verso questa vulnerabilità da parte dei cybercriminali, gli esperti caldeggiano le iniziative per la protezione dei sistemi, che in questo caso specifico prevede l’installazione delle patch. Inoltre, porre un web application firewall davanti a questi sistemi garantirà una buona difesa dagli attacchi zero day e da altre vulnerabilità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab