Viaggio nel dark web alla scoperta del cybercrime di domani

Una ricerca rivela i meccanismi del dark web, le dinamiche del cybercrime e approda a quattro inquietanti previsioni per il futuro.

HP ha pubblicato il report The Evolution of Cybercrime: Why the Dark Web is Supercharging the Threat Landscape and How to Fight Back – an HP Wolf Security Report da cui emerge che il crimine informatico viene alimentato dai kit di malware plug and play che rendono estremamente semplice lanciare attacchi, anche a chi non è esperto in materia. In altre parole, i principali gruppi criminali stanno collaborando con aspiranti hacker per colpire le aziende.

Il report è frutto della collaborazione di HP Wolf con i professionisti forensi di Forensic Pathways, che insieme hanno condotto un'indagine di tre mesi sul dark web, collezionando e analizzando oltre 35 milioni di post sui forum e marketplace criminali per capire come opera il cybercrime e quali sono le dinamiche per ottenere la fiducia e costruirsi una buona reputazione.

Alex Holland, Senior Malware Analyst di HP e autore dello studio

Alex Holland, Senior Malware Analyst di HP e autore dello studio

Malware plug and play e kit for dummies

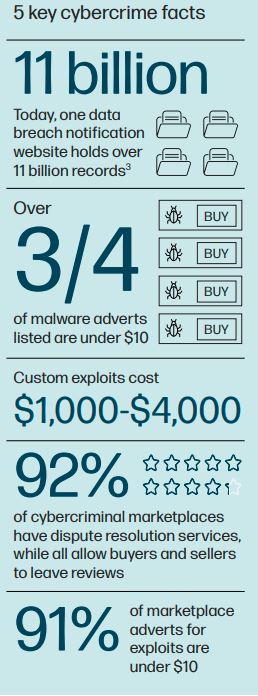

Sono tre i risultati principali. Il primo riguarda il denaro: confermando quanto emerso da altre ricerche sullo stesso tema, ormai il malware plug and play è talmente a buon mercato che chiunque può permetterselo. Il 76% dei malware in offerta analizzati per il report, e il 91% degli exploit, costano meno di 10 dollari. Le credenziali RDP (Remote Desktop Protocol) compromesse, che durante il lockdown hanno permesso di sferrare migliaia di attacchi, costano circa cinque dollari, quanto una pinta di birra.

Il catalogo prodotti del dark web è ricco, e non mancano i bundle all-inclusive, che mettono a disposizione dell’aspirante hacker kit malware plug-and-play, malware-as-a-service, tutorial e servizi di mentoring. Una sorta di pacchetto for dummies che compensa alla mancanza delle competenze tecniche e dell’esperienza un tempo necessarie per sferrare attacchi complessi e mirati. È la concretizzazione del concetto espresso sopra: il cybercrime sfrutta i dilettanti per ampliare il proprio raggio d’azione. Un passaggio indispensabile secondo Michael Calce, ex hacker black hat “MafiaBoy”, che commentando i risultati del report ha sottolineato come ormai solo il 2-3% dei cyber criminali è un programmatore avanzato.

Riflessioni sul cybercrime

I dati appena esposti sono una fonte per molte riflessioni. Come ha fatto notare l'autore del report, Alex Holland, Senior Malware Analyst di HP, i prezzi bassi della merce digitale rubata hanno inizialmente sbalordito i ricercatori, ma poi hanno dedotto che “tutto si riduce al vecchio principio dell'economia della domanda e dell'offerta”: l’alto numero di venditori e l'enorme quantità di dati in vendita sul dark web hanno fatto scendere i prezzi per alcuni, anche se non tutti, gli articoli.

"Sfortunatamente – argomenta Holland - non è mai stato così facile essere un criminale informatico. Gli attacchi complessi in precedenza richiedevano competenze, conoscenze e risorse enormi". Oggi la tecnologia e la formazione sono disponibili al prezzo di un paio di litri di benzina. E quando l’attacco comporta conseguenze fisiche, come il ritardo delle consegne o l’annullamento di un appuntamento in ospedale, questa esplosione del crimine informatico colpisce tutti.

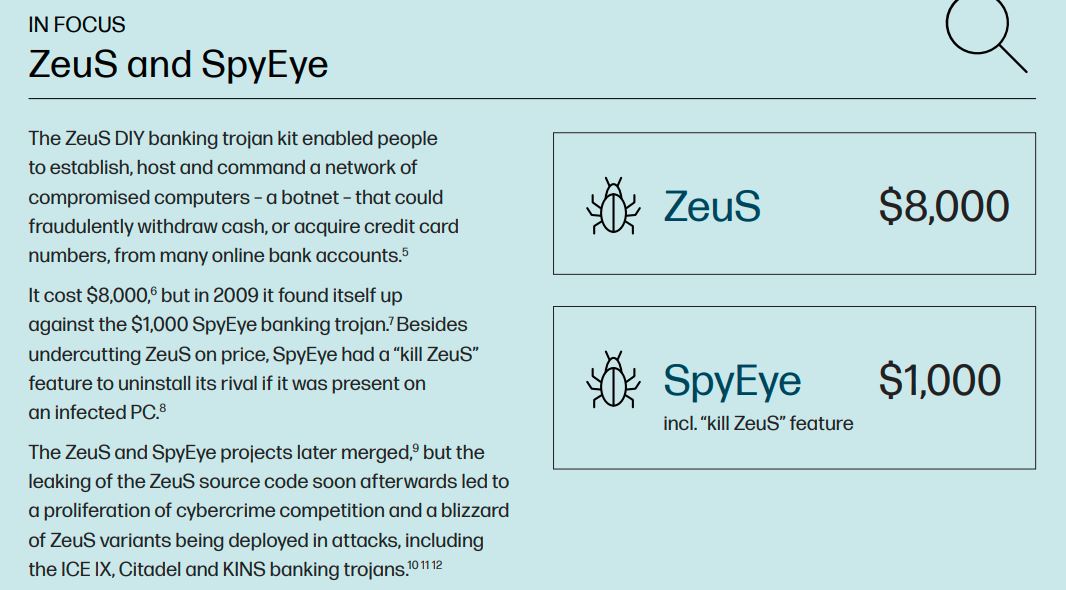

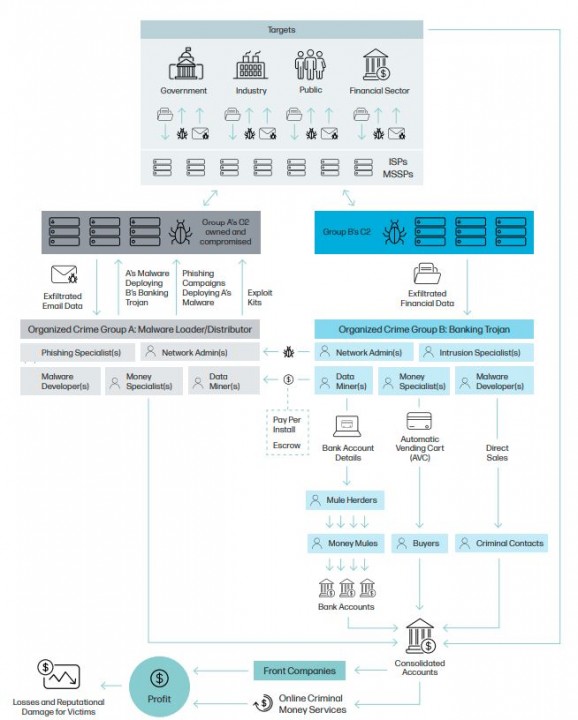

La mercificazione del malware è iniziata probabilmente nell'era di Zeus, che in origine costava 8.000 dollari, ma che la concorrenza di SpyEye ha spinto a scendere drasticamente. Nello stesso lasso di tempo i cui gruppi criminali si stavano consolidando ed è arrivato “il ransomware, che - secondo Holland - ha creato un nuovo ecosistema criminale che premia i pesci più piccoli riconoscendo loro una fetta importante dei profitti”. Ad oggi il fenomeno è diventato così diffuso e diversificato che i gruppi criminali hanno dovuto sviluppare un modello specifico, con diversi specialisti per gestire i vari aspetti di un'attività.

Quello che emerge dallo studio di HP è quindi a tutti gli effetti un business illegale che imita l'ecosistema aziendale legale, inclusa la trasformazione digitale. Holland sottolinea che "la trasformazione digitale ha potenziato entrambi i fronti del divario attacco-difesa, come dimostra, per esempio, la crescente popolarità delle offerte as-a-service. Ciò ha democratizzato l'attività dannosa, al punto che attacchi complessi che richiedono alti livelli di conoscenza e risorse – una volta appannaggio esclusivo di gruppi APT – ora sono molto più accessibili a un gruppo più ampio di attaccanti".

Cambio generazionale

Il cambio epocale di approccio è lampante per il Dr. Mike McGuire, autore e Senior Lecturer in Criminology presso la University of Surrey: “nella prima fase del crimine informatico, risalente al periodo fra il 1990 e il 2006, la gratificazione dell'hacking riguardava più il prestigio che il fare soldi. Ma il ‘dotcom’ ha fatto comprendere alle persone che su Internet si può guadagnare una montagna di soldi”.

Michael Calce, ex hacker black hat “MafiaBoy”

Michael Calce, ex hacker black hat “MafiaBoy”

Michael Calce va oltre, e attingendo all’esperienza vissuta in prima persona rimarca che "molti approcciano al crimine informatico per craccare i videogiochi. È un'attività che richiede abilità molto simili a quelle del reverse engineering necessario per trovare le vulnerabilità nei software. Se riesce a farlo, il potenziale criminale può pensare di poter offrire le proprie abilità al cybercrime. L'idea è allettante, ma il passaggio dalla teoria alla pratica è lungo e non accade per caso: per arrivare a vendere exploit bisogna prima iscriversi a un forum (inizialmente si ha accesso solo a quelli pubblici relativamente innocui). Qui l'aspirante hacker inizia a costruirsi una reputazione, a far vedere il proprio potenziale e a dimostrare di non essere al servizio delle Forze dell'Ordine. La speranza è di incontrare uno sponsor disposto a invitarlo nei forum del darkweb. È questo procedimento che alimenta la base della piramide del crimine informatico". Piramide che è identica alla struttura gerarchica delle imprese legali: pochi al comando che gestiscono la forza lavoro.

Commistione fra APT e cybercrime

L'altra estremità della piramide (quella appuntita) consiste in un numero relativamente piccolo di leader che controllano direttamente i grandi gruppi d'élite. È interessante notare che fra questi leader sta diventando difficile distinguere tra cybercrime e stati nazionali. Molti dei principali gruppi, anche se non tutti, operano al di fuori di nazioni geopoliticamente avversarie all’Occidente: Russia, Cina, Iran e Corea del Nord. Gli stati nazionali e i criminali d'élite ora usano le stesse tattiche e procedure, spesso condividono obiettivi simili e persino il personale. La vecchia differenza tra sorveglianza per le attività degli stati nazionali e per quelle motivate finanziariamente è stata erosa dalle sanzioni globali. Ora anche gli hacker sponsorizzati dagli stati-nazione non sono contrari all'hacking per un tornaconto economico e viceversa. Ecco perché sta diventando sempre più difficile determinare se a controllare il crimine informatico sia di fatto il cybercrime o alcuni governi.

Vulnerabilità e Zero Day

Il secondo risultato del report è un’informazione nota, ma che è bene ricordare: sono le falle dei software più popolari a permettere agli attaccanti di entrare nell’infrastruttura di rete target. Come ha spiegato Calce, gli sviluppatori di exploit non investono tempo e risorse per generare un exploit che sarebbe sottopagato. Il lavoro si concentra sulle vulnerabilità dei prodotti maggiormente usati dalle aziende: sistemi operativi Windows, Microsoft Office, sistemi di gestione dei contenuti Web e server Web, e delle email. Ovviamente il jackpot per un programmatore del cybercrime è un exploit per uno Zero Day, ossia una vulnerabilità che non è ancora pubblicamente conosciuta, da cui quindi è molto difficile difendersi. In questo caso i prezzi raggiungono agilmente decine di migliaia di dollari sui mercati del dark web.

Il diagramma traccia entità, beni e servizi coinvolti in un'operazione in cui la famiglia di malware A distribuisce B con un modello access as a service

Il diagramma traccia entità, beni e servizi coinvolti in un'operazione in cui la famiglia di malware A distribuisce B con un modello access as a service

Una questione d’onore

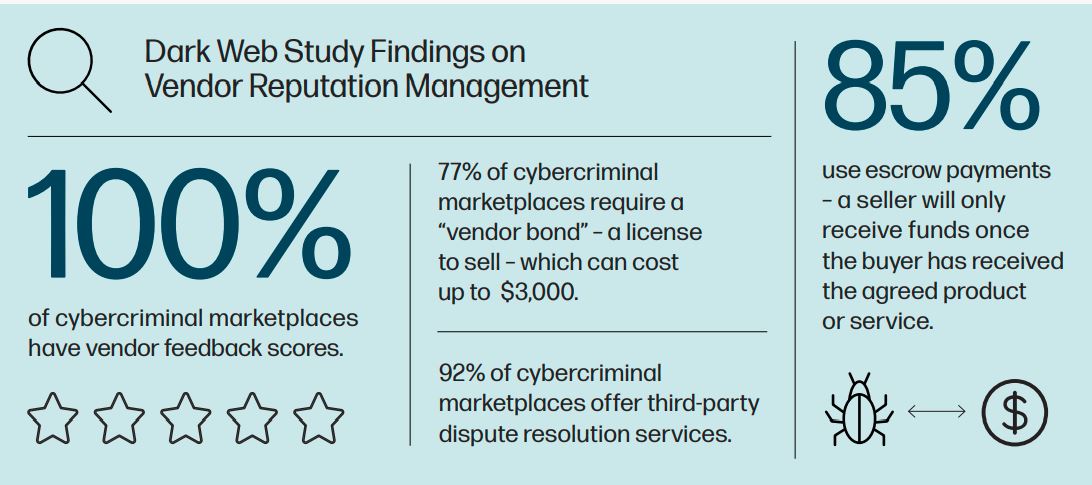

Il terzo e ultimo dato importante riguarda la reputazione dei venditori. Sui forum del dark web funziona esattamente come nel mondo legale della vendita online: ciascun marketplace consente di postare feedback dei venditori e di votare vari aspetti del business. I giudizi positivi consentono una maggiore visibilità, sono indice di migliore affidabilità e portano a un incremento dei guadagni. Una volta consolidata la reputazione, viene trasferita da un sito all’altro quando il venditore cambia canale di vendita: un’esigenza diffusa, dato che per sfuggire alle Forze dell’Ordine un sito Tor rimane online in media 55 giorni.

Inoltre, qualche garanzia contro le truffe è necessaria per la tutela di venditori e acquirenti. Per questo ci sono regole ben precise che regolamentano la vendita. Nel 77% dei market online del dark web per vendere è necessario essere in possesso di un’apposita licenza, che può costare fino a 3.000 dollari. Inoltre, nell'85% dei negozi sono in vigore pagamenti con deposito a garanzia e il 92% di essi dispone di un servizio per la risoluzione delle controversie.

Mike McGuire reputa che la maggior parte delle trattative nel dark web tra acquirenti e venditori siano sono condotte "dietro le quinte", su quella che definisce "rete invisibile", ossia attraverso servizi di messaggistica privati e crittografati.

Previsioni per il futuro

La vera domanda che si pone lo studio in chiusura, alla luce dello stato attuale del cybercrime, è che cosa dovremmo aspettarci in futuro. A tal proposito ci sono quattro previsioni. La prima prevede un incremento degli attacchi distruttivi, soprattutto a carico dei settori che dipendono dai dati sensibili forniti in tempo reale. Ne sono un esempio lampante gli attacchi wiper registrati in Ucraina, che prevedono la cancellazione dei dati e lo spegnimento dei sistemi, senza richiesta di riscatto.

La seconda previsione non può che riguardare le tecniche dei gruppi sponsorizzati dagli stati-nazione, che saranno sempre più usate negli attacchi motivati economicamente contro il manufacturing e altri settori. A pensarci bene, non è altro che il consolidamento della linea già emersa con diversi attacchi avvenuti negli ultimi quattro anni, come ha fatto notare McGuire.

Dr. Mike McGuire, autore e Senior Lecturer in Criminology presso la University of Surrey

Dr. Mike McGuire, autore e Senior Lecturer in Criminology presso la University of Surrey

Il terzo forecast si concentra sulla crescente adozione da parte dei criminali informatici di nuove tecnologie, quali l'Intelligenza Artificiale, il Cloud cracking (lo sfruttamento della potenza di calcolo del cloud pubblico per aumentare la velocità degli attacchi brute force) e il quantum computing. Quest’ultimo sarà sicuramente la prossima frontiera dei gruppi sponsorizzati dagli stati nazionali e dai gruppi d'élite.

Ultimo ma non meno importante punto è l’evoluzione continua del cybercrime, che porterà a un’efficienza sempre maggiore del modello attuale, per migliorare il proprio ritorno sull'investimento. Da notare che – secondo il report - i quattro elementi appena citati si combineranno, in uno scenario decisamente complesso da gestire per i difensori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab