TunnelSnake, un nuovo e sofisticato rootkit per lo spionaggio

Un gruppo APT di lingua cinese sta controllando segretamente molte reti grazie a un nuovo toolkit avanzato particolarmente elusivo.

Un gruppo APT probabilmente di lingua cinese sta usando un rootkit per attaccare entità diplomatiche in Asia e Africa. Agendo a livello del kernel del sistema operativo, la minaccia intercetta il traffico di rete e nasconde i comandi dannosi inviati agli host infetti, permettendo agli attaccanti di controllare segretamente le reti target per diversi mesi senza essere scoperti.

I ricercatori del GReAT team di Kaspersky Mark Lechtik e Giampaolo Dedola hanno ricostruito quanto accaduto analizzando una serie di alert relativi a un rootkit unico all'interno delle reti target. Un rootkit è un programma malevolo, o meglio una collezione di software, che consente agli attaccanti di ottenere un accesso praticamente illimitato al computer infetto.

I rootkit sono celebri per la loro capacità di nascondersi e di fondersi all’interno del sistema operativo. Grazie alle contromisure adottate da Microsoft nel corso degli anni, è diventato sempre più difficile riuscire a distribuire ed eseguire un rootkit con successo, soprattutto nello spazio del kernel. La maggior parte dei rootkit di Windows ora viene sfruttata in attacchi APT di alto profilo.

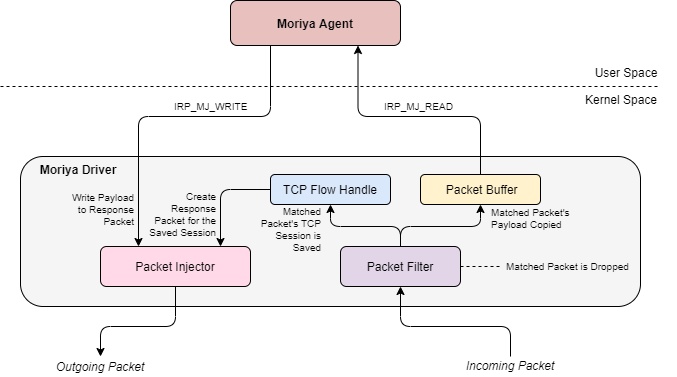

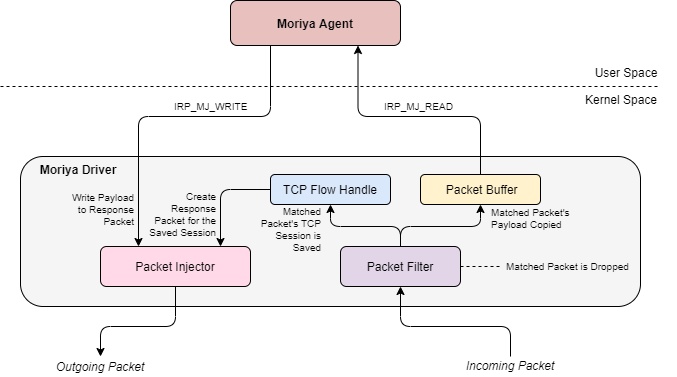

Quella studiata da Lechtik e Dedola è appunto una campagna APT, a cui è stato dato il nome TunnelSnake. Si reputa che sia attiva dal 2019 e che sia tuttora in corso. Lo strumento usato è il rootkit soprannominato Moriya. Si tratta di una minaccia particolarmente evasiva perché intercetta e ispeziona i pacchetti di rete che transitano dallo spazio degli indirizzi del kernel di Windows.

Si tratta di un'area della memoria in cui risiede il kernel del sistema operativo, e dove in genere viene eseguito solo codice con elevati privilegi e considerato affidabile. Questo ha permesso al malware di ispezionare il traffico e di nascondere i pacchetti malevoli prima che venissero elaborati dallo stack di rete del sistema operativo.

Si tratta di un'area della memoria in cui risiede il kernel del sistema operativo, e dove in genere viene eseguito solo codice con elevati privilegi e considerato affidabile. Questo ha permesso al malware di ispezionare il traffico e di nascondere i pacchetti malevoli prima che venissero elaborati dallo stack di rete del sistema operativo.

Grazie a questo espediente la presenza degli attaccanti non è stata rilevata dalle soluzioni di sicurezza. Lo stratagemma ha inoltre consentito di evitare le comunicazioni con server di comando e controllo, che spesso vengono intercettate dalle soluzioni avanzate di cyber security. A differenza di molte backdoor, Moriya riceve le istruzioni in pacchetti mescolati al traffico di rete e appositamente contrassegnati.

I ricercatori hanno scoperto che Moriya è stato per lo più distribuito attraverso la compromissione di server web vulnerabili all'interno delle aziende target. In un caso è stata impiegata la webshell China Chopper. Spesso insieme al rootkit sono stati impiegati strumenti precedentemente utilizzati da attaccanti di lingua cinese.

Questi indizi non sono sufficienti per addebitare senza ombra di dubbio la campagna a un gruppo APT in particolare, ma data la lingua degli strumenti è molto probabile che l'APT sia di origine cinese. Questa campagna altamente sofisticata purtroppo non è unica nel suo genere.

Come hanno sottolineato gli esperti di Kaspersky, "osserviamo un numero sempre più alto di campagne simili a quella di TunnelSnake, dove gli attori adottano una serie di misure per rimanere nascosti il più a lungo possibile, e investono nei loro toolset rendendoli più personalizzanti, complessi e difficili da rilevare".

È quindi necessario tenere sempre alta l'attenzione e dotarsi di strumenti di threat intelligence avanzati, grazie ai quali anche gli strumenti di attacco più sofisticati possono essere individuati e fermati.

I ricercatori del GReAT team di Kaspersky Mark Lechtik e Giampaolo Dedola hanno ricostruito quanto accaduto analizzando una serie di alert relativi a un rootkit unico all'interno delle reti target. Un rootkit è un programma malevolo, o meglio una collezione di software, che consente agli attaccanti di ottenere un accesso praticamente illimitato al computer infetto.

I rootkit sono celebri per la loro capacità di nascondersi e di fondersi all’interno del sistema operativo. Grazie alle contromisure adottate da Microsoft nel corso degli anni, è diventato sempre più difficile riuscire a distribuire ed eseguire un rootkit con successo, soprattutto nello spazio del kernel. La maggior parte dei rootkit di Windows ora viene sfruttata in attacchi APT di alto profilo.

Quella studiata da Lechtik e Dedola è appunto una campagna APT, a cui è stato dato il nome TunnelSnake. Si reputa che sia attiva dal 2019 e che sia tuttora in corso. Lo strumento usato è il rootkit soprannominato Moriya. Si tratta di una minaccia particolarmente evasiva perché intercetta e ispeziona i pacchetti di rete che transitano dallo spazio degli indirizzi del kernel di Windows.

Si tratta di un'area della memoria in cui risiede il kernel del sistema operativo, e dove in genere viene eseguito solo codice con elevati privilegi e considerato affidabile. Questo ha permesso al malware di ispezionare il traffico e di nascondere i pacchetti malevoli prima che venissero elaborati dallo stack di rete del sistema operativo.

Si tratta di un'area della memoria in cui risiede il kernel del sistema operativo, e dove in genere viene eseguito solo codice con elevati privilegi e considerato affidabile. Questo ha permesso al malware di ispezionare il traffico e di nascondere i pacchetti malevoli prima che venissero elaborati dallo stack di rete del sistema operativo.Grazie a questo espediente la presenza degli attaccanti non è stata rilevata dalle soluzioni di sicurezza. Lo stratagemma ha inoltre consentito di evitare le comunicazioni con server di comando e controllo, che spesso vengono intercettate dalle soluzioni avanzate di cyber security. A differenza di molte backdoor, Moriya riceve le istruzioni in pacchetti mescolati al traffico di rete e appositamente contrassegnati.

Il link con la Cina

I ricercatori hanno scoperto che Moriya è stato per lo più distribuito attraverso la compromissione di server web vulnerabili all'interno delle aziende target. In un caso è stata impiegata la webshell China Chopper. Spesso insieme al rootkit sono stati impiegati strumenti precedentemente utilizzati da attaccanti di lingua cinese.

Questi indizi non sono sufficienti per addebitare senza ombra di dubbio la campagna a un gruppo APT in particolare, ma data la lingua degli strumenti è molto probabile che l'APT sia di origine cinese. Questa campagna altamente sofisticata purtroppo non è unica nel suo genere.

Come hanno sottolineato gli esperti di Kaspersky, "osserviamo un numero sempre più alto di campagne simili a quella di TunnelSnake, dove gli attori adottano una serie di misure per rimanere nascosti il più a lungo possibile, e investono nei loro toolset rendendoli più personalizzanti, complessi e difficili da rilevare".

È quindi necessario tenere sempre alta l'attenzione e dotarsi di strumenti di threat intelligence avanzati, grazie ai quali anche gli strumenti di attacco più sofisticati possono essere individuati e fermati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab