Su che cosa concentrarsi per affrontare al meglio la cybersecurity

Installazione delle patch, autenticazione a più fattori e backup sono i tre elementi essenziali per la security di cui non si può fare a meno.

Lo stress degli analisti e delle altre figure professionali che si occupano di cyber security è alle stelle. Sommersi dall’eccessivo numero di avvisi di sicurezza, chiamati a proteggere infrastrutture sempre più distribuite e a rischio cyber, spesso a corto di risorse e strumenti adeguati. E quando l’attacco avviene, vengono persino derisi dai cyber criminali. Non stupisce che secondo recenti indagini il 45% dei professionisti della sicurezza informatica abbia considerato l'idea di abbandonare il lavoro.

Non esiste una lista di consigli o di prodotti capaci di risolvere tutti i problemi. Come gli esperti sottolineano sempre più spesso, la security è un insieme di soluzioni, competenze e servizi attentamente cuciti attorno all’esigenza di ciascuna realtà produttiva. Danny Allan, CTO di Veeam, ha però stilato un elenco essenziale di argomenti sui quali i team di security a corto di budget e di strumenti dovrebbero concentrarsi. Eccolo.

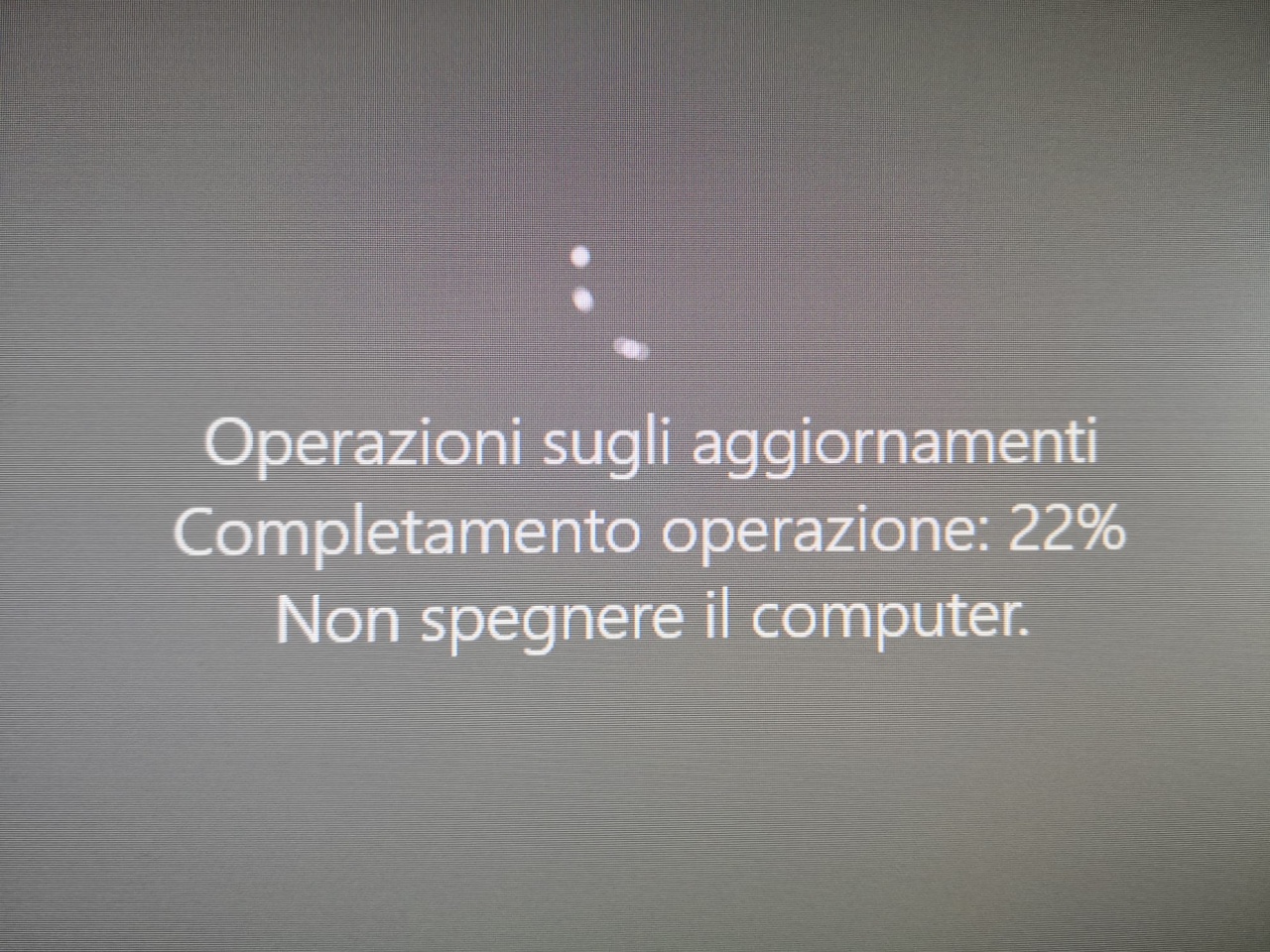

Le patch

L’attacco verificatosi nel fine settimana è la dimostrazione pratica che gli ammonimenti sull’importanza delle patch non sono esagerazioni. Non era il primo caso, e non sarà nemmeno l’ultimo, in cui i cyber criminali hanno tentato di sfruttare su larga scala una vulnerabilità nota, anche se era già stata chiusa. Lo fanno perché sanno bene che non tutti installano le patch in maniera diligente.

Ecco perché il primo intervento fondamentale ed efficace da mettere in atto è il patching dei sistemi. Come indica Veeam, concentrarsi sull'identificazione e la rimozione delle vulnerabilità non significa reinventare la ruota, ma dato che le priorità aumentano, è fondamentale garantire che la gestione proattiva delle patch sia ancora al centro delle strategie di sicurezza.

La prassi migliore è quella di tenersi informati sulle vulnerabilità di tutto il software commerciale (incluso quello open source), monitorando costantemente le fonti affidabili e conducendo regolari test di penetrazione per individuare eventuali lacune aggiuntive in questi e nei sistemi sviluppati internamente. Quando si distribuiscono le patch, è prudente stabilire un ordine di priorità in base al livello di rischio della propria azienda e assicurarsi che le patch siano testate a fondo prima di essere distribuite in un ambiente attivo.

L’autenticazione a più fattori

Oltre alle falle nei sistemi, un altro tema di grande interesse per i criminali informatici sono le credenziali, da bucare, rubare, rivendere, sfruttare. Soprattutto nell’epoca del lavoro da remoto, la protezione delle credenziali di accesso è un pilastro della cybersecurity. L’implementazione di un approccio Zero Trust richiede tempo e denaro, per andare al risparmio è bene almeno attivare l'autenticazione a più fattori (MFA) in tutta l'azienda.

Riduce i rischi dovuti alla scarsa igiene digitale dei dipendenti (password riutilizzate o troppo banali) e rendere i sistemi molto più resistenti agli attacchi. Il metodo di autenticazione aggiuntivo può variare a seconda dell'azienda e del tipo di informazioni da proteggere, ma può includere SMS, applicazioni mobili, chiavi di sicurezza fisiche o persino la biometria.

Il backup

L’importanza del backup si è evoluta nel tempo, passando da strumento di prevenzione a strumento di difesa. Oggi, infatti, la copia aggiornata e funzionante dei dati può fare la differenza sui tempi e i costi di ripresa da un attacco ransomware: chi dispone di un backup può evitare di pagare il riscatto per tornare operativo. Affinché questo scenario si verifichi, tuttavia, è necessario seguire la regola del 3-2-1-1-0: 3 copie di dati su 2 supporti differenti, 1 copia dei dati offline (in caso di disastri fisici come gli incendi), 1 air-gapped (scollegata dalla rete) o immutabile. L’ultimo numero, lo 0, si riferisce all'assenza di errori durante il processo di ripristino. Se i dati sono offline, quindi irraggiungibili dagli attori delle minacce, o immutabili (non possono essere crittografati dal ransomware) e il ripristino funziona, non dovrebbero esserci problemi a riprendersi da un attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Provate a craccare l’AI, se ci riuscite

03-03-2026

Cybersecurity: limiti e futuro dell’attuale crittografia

03-03-2026

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab