Patch management: che cosa lo ostacola e come rimediare

Ci sono almeno quattro principali sfide per la gestione delle patch, con altrettante indicazioni utili su come poterle superare.

Nonostante i ripetuti appelli a migliorare la gestione delle patch come importante pratica di prevenzione degli attacchi cyber, sono tuttora molte le aziende che registrano incidenti anche gravissimi a causa della mancata chiusura di bug noti ormai chiusi. Secondo Manfredi Blasucci, Security Solution Architect di Qualys Italia, sono almeno quattro i problemi che causano ritardi nell’applicazione delle patch. Il primo è l’escalation delle vulnerabilità sfruttate: prendendo ad esempio il ransomware, gli attacchi nel 2021 hanno superato di cinque volte quelli degli ultimi cinque anni messi insieme.

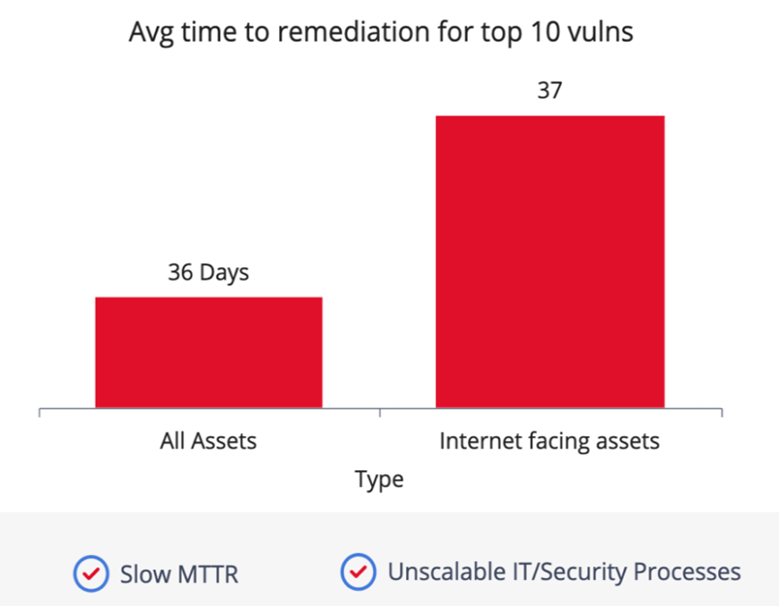

A questi ritmi, la prassi di identificazione, classificazione, prioritizzazione e correzione delle vulnerabilità è diventata inefficace per molte aziende, che si ritrovano a lavorare perennemente di rincorsa, senza arrivare mai ad anticipare i criminali informatici. Abbiamo visto moltissimi casi negli ultimi 12 mesi in cui lo sfruttamento di una falla è iniziato poche ore dopo la pubblicazione della patch. In sostanza, i criminali informatici hanno ben presente il problema del ritardo nell’applicazione delle patch e ne approfittano.

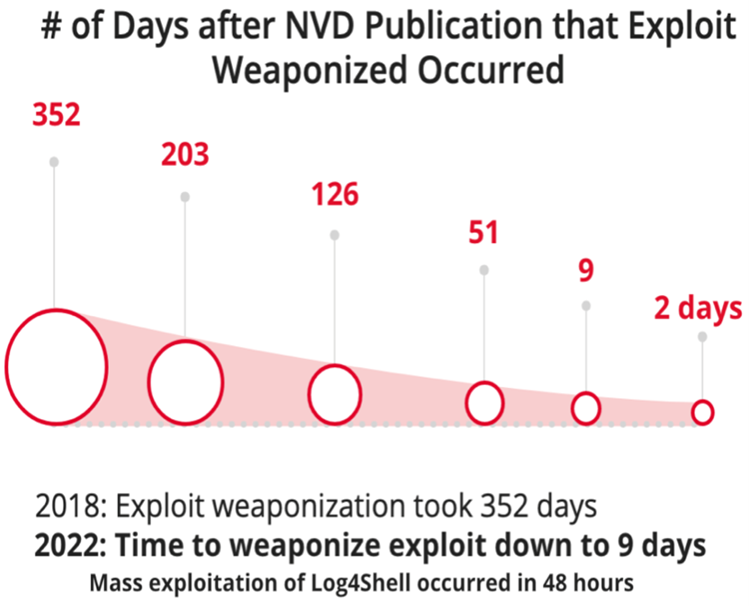

E se i difensori arrancano, gli attaccanti galoppano: nel 2021 gli exploit zero-day hanno raggiunto il massimo storico, più che raddoppiando rispetto al 2020. Una falla zero day è per definizione una breccia aperta nella sicurezza per la quale non esiste ancora una correzione: sfruttarla è spesso garanzia di successo nell’attacco. Il guaio è che un tempo solo i gruppi APT più danarosi potevano premettersi lo sviluppo di exploit zero day, oggi, anche grazie all’automazione, il processo è veloce e alla portata di molti: il tempo impiegato per trasformare una vulnerabilità teorica in un exploit effettivamente utilizzabile è diminuito.

Ultimo ma non trascurabile problema è quello dei tempi di ripristino: senza un piano di disaster recovery ben fatto e testato tornare all’operatività dopo un attacco richiede più tempo, con maggiori danni finanziari e di immagine.

Pare ormai evidente che la vecchia gestione del patching non sia più applicabile. Anche perché le risorse IT necessarie per correggere tutte le vulnerabilità rilevate sono semplicemente assenti nelle piccole e medie imprese e sono prive di strumenti in quelle di grandi dimensioni. Anche perché è da tenere in conto che in alcuni casi la correzione di una vulnerabilità può richiedere la sola distribuzione di una patch, in altre anche la modifica di una configurazione o entrambe.

Come intervenire

Prima di tutto occorre flessibilità: una vulnerabilità non equivale necessariamente a una patch. La soluzione può assumere forme diverse, dalla distribuzione di patch alla modifica delle configurazioni (le famose misure di mitigazione spesso pubblicate in attesa o insieme alle patch) e all’applicazione di aggiornamenti ad applicazioni di terze parti. La decisione dev’essere presa di volta in volta in considerazione del fattore di rischio.

In secondo luogo, i tempi sono ormai maturi per affidarsi all’automazione. Cercare di gestire manualmente l'aumento esponenziale delle minacce è come cercare di salvare una barca che affonda con una tazzina da caffè. Molte implementazioni di patch, anche complesse, possono essere completamente automatizzate attraverso l'orchestrazione delle policy di update.

Torniamo poi al fattore di rischio: occorre assegnare una priorità alle vulnerabilità e alle patch con una prospettiva basata sul rischio. Quali sono le minacce che rappresentano il rischio maggiore per l’azienda? Si ha necessità di eliminare tutte le vulnerabilità o solo quelle che hanno un exploit pubblico? Tutto ciò implica anche iniziare a considerare i feed delle minacce nell’analisi della prioritizzazione degli interventi.

Ultima nota riguarda necessariamente l’auspicato allineamento tra Sicurezza Informatica e IT. Non ci si può più permettere di trattarli come due compartimenti stagni: sono collaborando possono fare che le aziende diventino effettivamente più sicure. Il processo di scoperta e soluzione/mitigazione di una falla non può viaggiare su binari separati, con processi di trasferimento complessi, dati non normalizzati e/o incoerenti e disaccordi su ciò che deve essere affrontato per primo.

Per ottenere un fattivo miglioramento della gestione del rischio dell'organizzazione è necessario affidarsi a piattaforme con viste unificate, un unico modello di dati e dashboard in tempo reale allineati non soltanto ai valori CVSS, ma con un vero e proprio punteggio relativo al rischio aziendale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab