Malware HiatusRAT torna sulla scena del cybercrime

Prende di mira obiettivi militari e sfrutta le falle nelle appliance di rete il malware HiatusRAT studiato dai ricercatori di Lumen Black Lotus Labs.

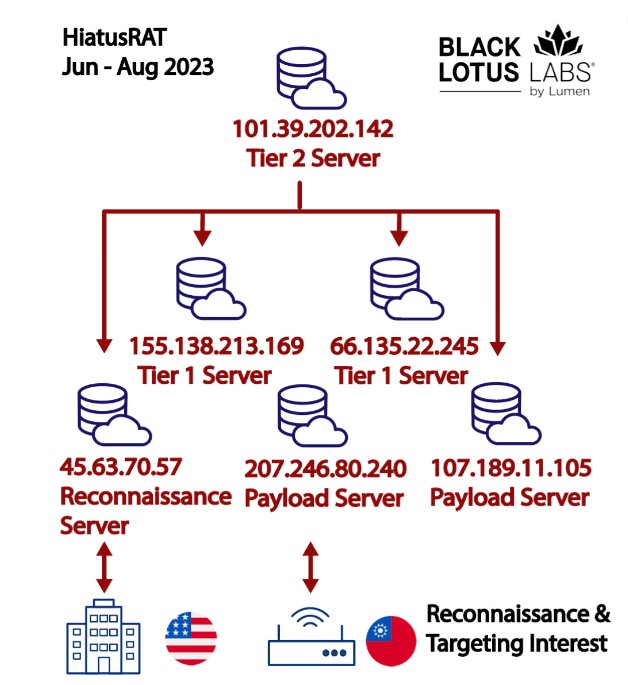

Il malware HiatusRAT torna alla ribalta delle cronache a seguito di una nuova ondata di attacchi scatenati contro aziende con sede a Taiwan e contro l’esercito statunitense. Per chi non lo conoscesse, HiatusRAT è stato rivelato per la prima volta da Lumen Black Lotus Labs a marzo 2023 a seguito di una campagna di attacco che da un anno circa sfrutta falle nei router aziendali per spiare obiettivi in America Latina e in Europa. Gli esperti hanno conteggiato all’incirca 100 dispositivi di rete infetti, che collezionavano dati e li spedivano alla infrastruttura remoto di comando e controllo (C2) degli attaccanti.

L'ultima serie di attacchi, osservati da metà giugno ad agosto 2023, comporta l'uso di binari HiatusRAT specificamente progettati per architetture ARM, Intel 80386 e x86-64, MIPS, MIPS64 e i386. Un'analisi della telemetria ha rivelato che oltre il 91% delle connessioni proveniva da Taiwan e sembrava esserci una preferenza per i dispositivi edge prodotti da Ruckus.

Impossibile trascurare il fatto che la targetizzazione dei router negli attacchi cyber ha subìto un’impennata negli ultimi mesi, con cyber criminali soprattutto di provenienza cinese che si sono specializzati nello sfruttamenti di falle di sicurezza nelle appliance Fortinet e SonicWall non protette, per stabilire la persistenza a lungo termine all'interno degli ambienti target.

In relazione alle campagne HiatusRAT, non è ancora chiaro quale fosse l'obiettivo finale; i ricercatori sospettano che gli attaccanti fossero interessati a informazioni relative ai contratti militari attuali e futuri, da impiegare in attacchi successivi. Gli obiettivi includevano produttori di semiconduttori e prodotti chimici e almeno un'organizzazione governativa municipale a Taiwan, nonché un server del Dipartimento della Difesa degli Stati Uniti a cui fanno capo le proposte per contratti di difesa. È stato appurato che l'infrastruttura HiatusRAT è costituita da payload e server di ricognizione che comunicano direttamente con le reti delle vittime.

Lumen ha pubblicato gli IoC per aiutare le potenziali vittime nella rilevazione degli attacchi e ha fornito alcuni consigli per la prevenzione e la difesa, fra cui l’adozione di soluzioni SASE, l’abilitazione della crittografia per proteggere i dati in transito e l’adozione delle migliori best practice di sicurezza, fra cui l’installazione tempestiva delle patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab