Ransomware Hive, Royal e Black Basta: che cos’hanno in comune

Quattro attacchi analizzato da Sophos suggeriscono la possibilità che questi tre gruppi di cybercriminali condividano le procedure o siano comunque affiliati tra loro.

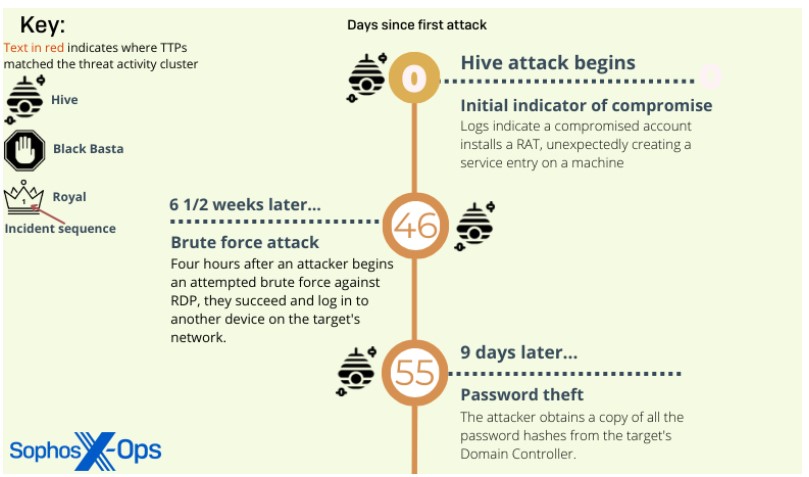

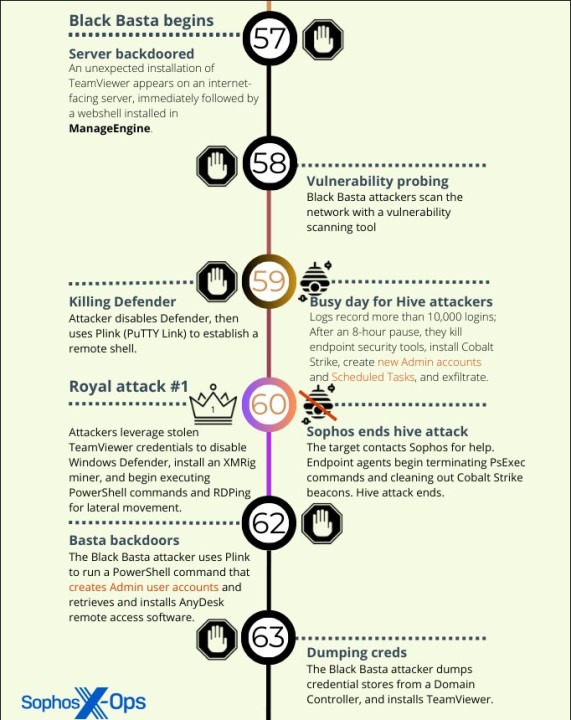

Una serie di comportamenti molto specifici, osservati dagli analisti di Sophos X-Ops intervenuti nell’analisi di quattro attacchi ransomware separati nel primo trimestre del 2023, ha indicato una chiara quanto inaspettata connessione. Nel gergo del team MDR (Managed Detection and Response), i dettagli particolarmente simili costituiscono un “cluster di attività pericolose” che si possono monitorare e che possono agevolare notevolmente la difesa.

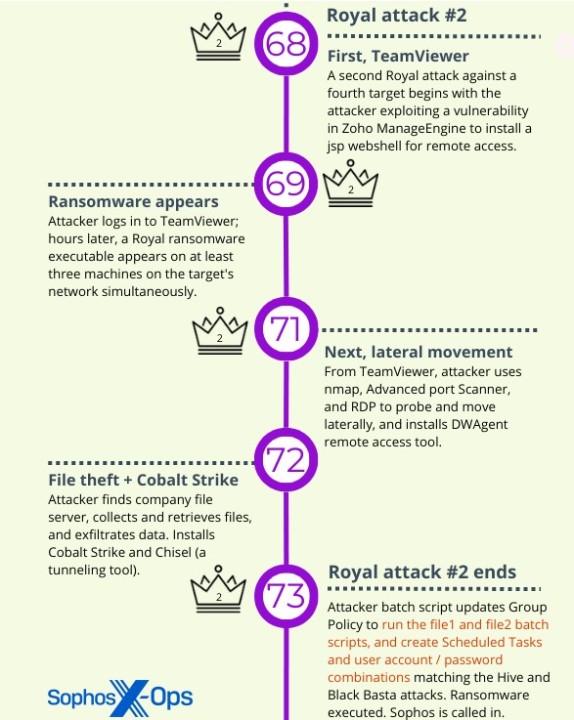

Il report intitolato “Clustering Attacker Behavior Reveals Hidden Patterns” include le conclusioni a cui sono approdati gli esperti dopo avere analizzato attacchi apparentemente slegati fra loro perché interessavano aziende e aree geografiche differenti e gruppi ransomware diversi. Uno degli attacchi era stato opera del gruppo Hive, due di Royal e uno di Black Basta; tutti si erano verificati nell'arco del primo trimestre 2023.

Una delle somiglianze macroscopiche riguarda l'impiego degli stessi set di credenziali (nome utente e password) usati dagli autori degli attacchi una volta assunto il controllo dei sistemi colpiti. Sono annotati inoltre il trasferimento del payload finale con un archivio .7z avente lo stesso nome dell'organizzazione colpita, e l'esecuzione di comandi sui sistemi infetti con i medesimi script e file batch.

La scansione temporale è ristretta in un trimestre: il caso del ransomware Hive risale a gennaio 2023, i due attacchi Royal sono seguiti a febbraio e marzo e, infine, l’attacco Black Basta è andato in scena a marzo. Secondo gli esperti a spiegare le somiglianze tra gli attacchi ransomware è stata l’operazione sotto copertura condotta dall’FBI vero fine gennaio, che ha neutralizzato una vasta parte della rete Hive spingendo gli affiliati a riciclarsi, forse proprio con Royal e Black Basta.

È un po’ quello che è accaduto con lo smantellamento di REvil, Conti, DarkSide e altri: ogni volta che un gruppo ransomware viene sciolto per i più disparati motivi, i cyber criminali che vi prendevano parte si disseminano in altri gruppi, portando il proprio know-how e spesso i propri strumenti. Andrew Brandt, principal researcher di Sophos, sottolinea che “dal momento che il modello ransomware-as-a-service richiede che siano affiliati esterni a condurre gli attacchi, non è raro che vi sia un incrocio di tattiche, tecniche e procedure (TTP) tra gruppi ransomware differenti. Tuttavia, in questi casi le somiglianze di cui parliamo si verificano a livello estremamente granulare. Sono particolari comportamenti altamente specifici che fanno pensare che il gruppo Royal si avvalga di affiliati molto più di quanto si credeva”.

Un dato che potrebbe sembrare secondario ma non lo è affatto: come precisano i ricercatori, conoscere comportamenti altamente specifici aiuta i team responsabili delle attività di rilevamento e risposta gestite a reagire più velocemente di fronte agli attacchi in corso; inoltre, aiuta i provider di soluzioni di sicurezza a creare protezioni più efficaci per i loro clienti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab