Cybercrime-as-a-Service: le 5 specializzazioni da monitorare

Trend Micro Research mette a fuoco le specializzazioni del Cybercrime-as-a-Service, sempre più importante e preoccupante.

L’as-a-Service ha ormai preso il sopravvento nell’IT: dal Network al Desktop, passando per IoT e Storage, oggi tutto (o quasi) è erogato sotto forma di servizio, più che di prodotto, per un paradigma ormai consolidato di convenienza economica, scalabilità, flessibilità ed efficacia operativa. Il cybercrime è noto per seguire e abbracciare le tendenze del digitale, infatti, da tempo si parla di Cybercrime-as-a-Service (CaaS), che ricalca esattamente il modello del mondo legale, declinato in accezione crime.

È così che il CaaS si configura come un modello di servizi sviluppati ed erogati a consumo, con lo scopo di agevolare e capitalizzare al meglio le attività illegali legate agli attacchi cyber di varia natura. CaaS che, con la industrializzazione del cybercrime, si è diviso in cinque principali tipi separati di criminalità informatica, che a loro volta corrispondono a varie parti del ciclo di vita degli attacchi: Access-as-a-Service (AaaS), Ransomware-as-a-Service (RaaS), Bulletproof Hosting, Crowdsourcing e Phishing-as-a-Service.

Trend Micro Research ha descritto le peculiarità di ciascuno con l’obiettivo di aiutare i difensori a identificare Tattiche, Tecniche e Procedure (TTP) comunemente utilizzate dai diversi gruppi, così da semplificare la detection degli attacchi stessi. Posto che tutti questi modelli di servizi aiutano anche i criminali inesperti a portare avanti attacchi complessi e pericolosi, ecco alcune peculiarità di ciascuno.

Access-as-a-Service

Access as a Service (AaaS) identifica l’offerta di servizi per l'accesso illegale alle reti aziendali. Rientrano sotto al cappello di AssS gli individui e i gruppi che mediante vari metodi ottengono e successivamente rivendono l'accesso remoto a un computer o alla rete di un'organizzazione. Fra le categorie rappresentate in questo gruppo ci sono coloro che hanno sviluppato il business del furto di credenziali per realizzare profitto da una domanda del mercato criminale, i gruppi che vendono servizi legati alle credenziali e al loro sfruttamento (l’accesso a reti o a obiettivi di determinate categorie), oppure i negozi che commercializzano solo l'accesso a una singola macchina.

I ricercatori sono particolarmente preoccupati da chi rivende l’accesso alle reti, perché garantiscono ai propri acquirenti un servizio funzionante e la conseguente capacità di creare danni ingenti alle aziende, rendendo peraltro poi difficile l'attribuzione dell'attaccante.

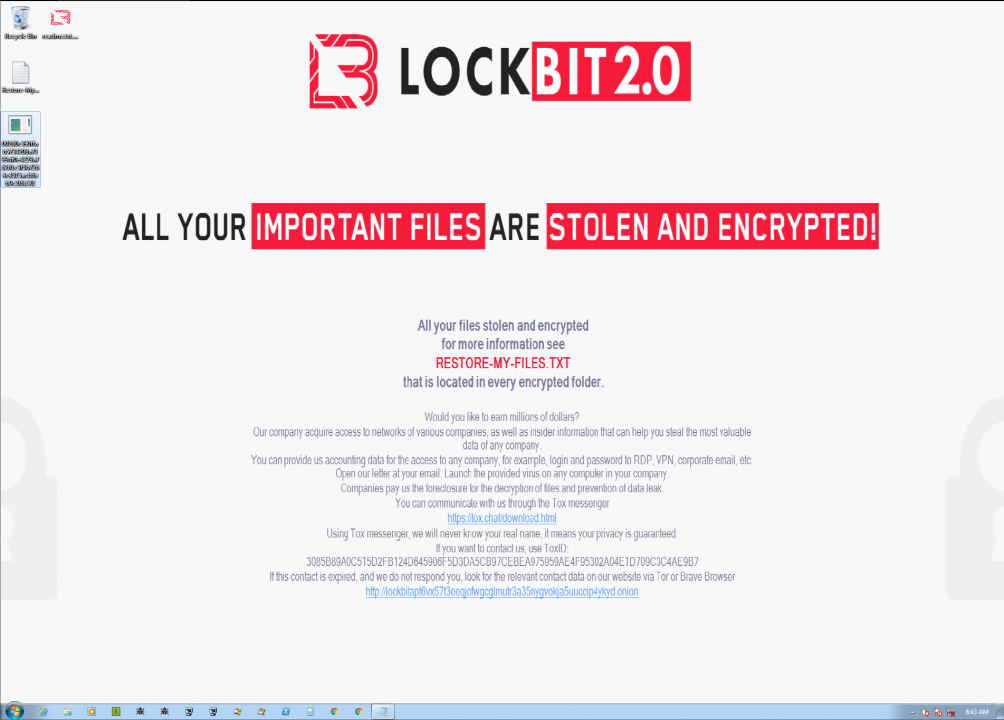

Ransomware-as-a-Service

A questa categoria è imputata la responsabilità della diffusione a macchia d’olio degli attacchi ransomware. Più di ogni altra ha permesso ai criminali informatici meno qualificati di lanciare attacchi costosi contro grandi organizzazioni, fornendo loro strumenti e tecniche necessari. Il Midyear Cybersecurity Report 2023 di Trend Micro ha rilevato 14 nuove famiglie di ransomware solo nella prima metà del 2023.

Fra i nomi storici si ricordano LockBit e Conti, ma sono in crescita Black Basta e SolidBit, mentre si preparano a spopolare Rhysida (considerata una minaccia significativa per il settore sanitario), Locky, Gorf e Cerber.

Bulletproof Hosting

Per mantenere attive le operazioni criminali e farle funzionare come un meccanismo ben oliato sono indispensabili i servizi di web hosting affidabili, in grado di passare indenni le indagini degli esperti di security e i tentativi di interruzione da parte delle forze dell’ordine e dei difensori. Volendo trovare un parallelo con la vita reale, si potrebbero descrivere come nascondigli in affitto in cui i criminali (compresi i gruppi sponsorizzati dagli Stati nazionali) archiviano tutto l’occorrente per le campagne di attacco, dai malware agli script.

Crowdsourcing

Il termine è lo stesso usato nella sfera legale per descrivere le campagne di raccolta fondi. Nell’accezione crime il crowdsourcing però viene impiegato per finanziare processi di ricerca e sviluppo di prodotti offensivi da impiegare negli attacchi informatici. I ricercatori di Trend Micro Research hanno notato un aumento di questo tipo di attività negli ultimi due anni, con un numero sempre maggiore di criminali che organizzano e condividono concorsi pubblici nel dark web per ideare metodi di attacco creativi, o in un numero contenuto di casi per il recruiting di nuove leve. Probabilmente questo genere di attività continuerà a crescere nei prossimi anni e potrebbe rivelarsi un acceleratore della innovazione criminale.

Phishing-as-a-Service

Chiude la mini-rassegna il Phishing-as-a-Service, che non ha certo bisogno di presentazioni. È noto che la stragrande maggioranza degli attacchi ransomware è veicolata tramite campagne di phishing. Il PaaS acuisce il fenomeno nella misura in cui consente a chiunque abbia una conoscenza anche solo di base del panorama della cybersecurity di implementare un attacco di phishing. Chi opera in questo gruppo agisce come fornitore di servizi per la diffusione delle campagne di phishing in cambio di un canone concordato o di una percentuale sul riscatto ransomware incassato. I kit di phishing comprendono tutto l’occorrente per lanciare un attacco, dai modelli di email e di siti Web falsificati, fino agli elenchi dei potenziali obiettivi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab