Rapporto Clusit 2024: Italia sulla graticola

I dati relativi agli incidenti andati a buon fine nel corso del 2023 destano preoccupazione sia per la situazione globale, ma soprattutto per quella italiana, dove gli investimenti non stanno portando ai risultati sperati.

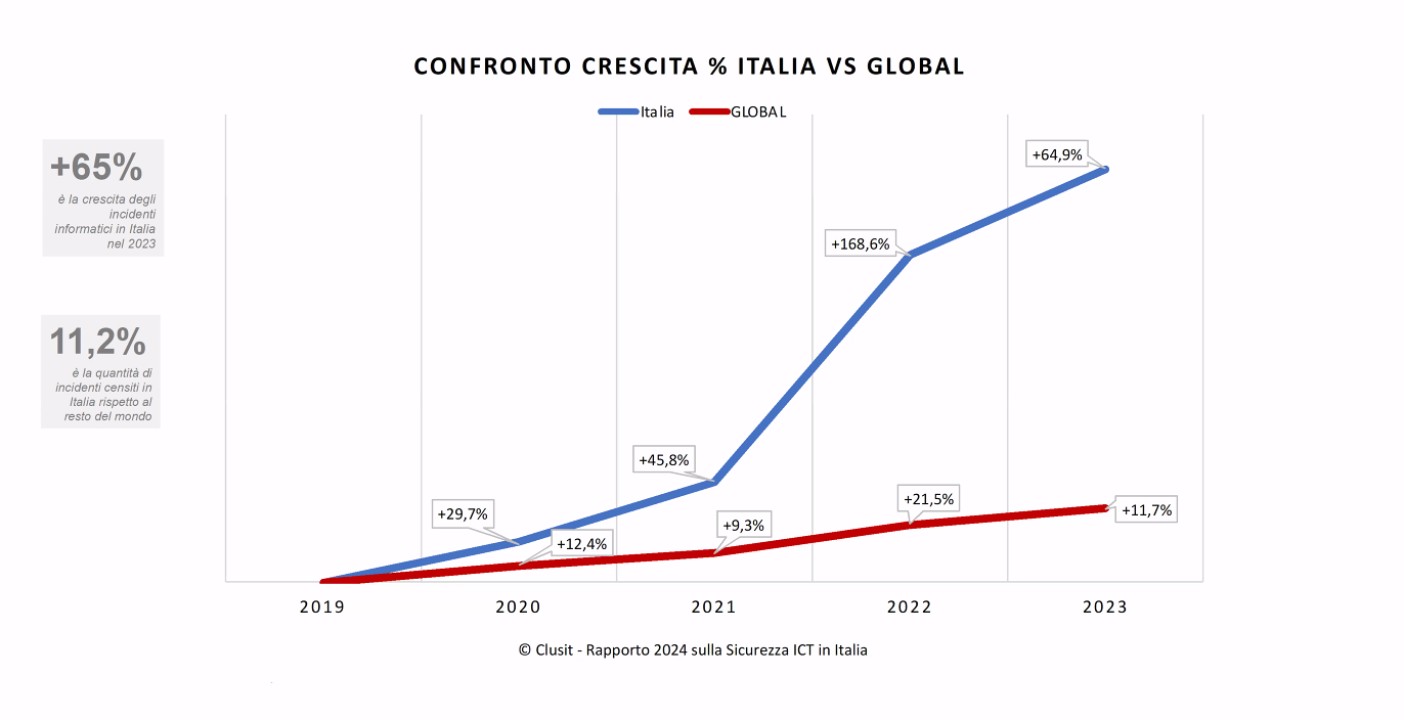

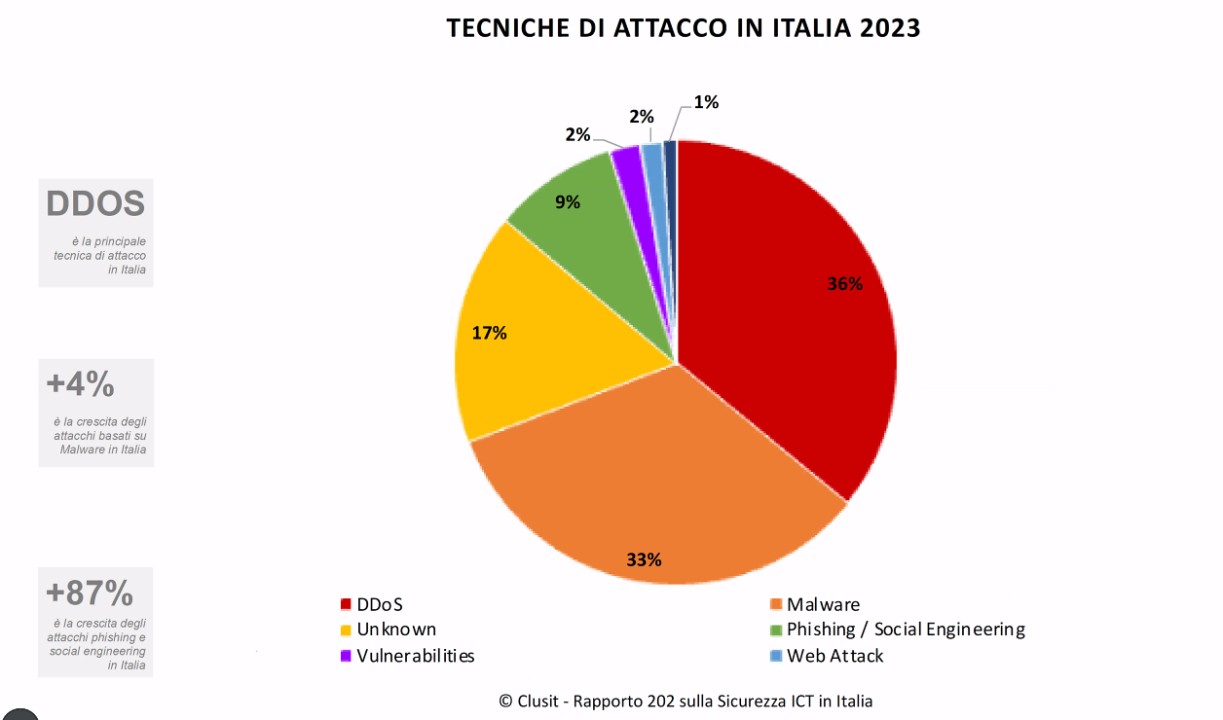

Gli incidenti informatici registrati da Clusit in Italia durante il 2023 sono cresciuti di circa 65% circa rispetto all’anno precedente, contro il +12% circa del dato global. Il 47% degli attacchi di hacktivismo globali avviene in Italia e nel nostro Paese il malware non è la tecnica di attacco più diffusa, dato che al primo posto risulta il DDoS in virtù del quadro geopolitico. Sono questi alcuni dei dati salienti contenuti nel Rapporto Clusit 2024 di cui il direttivo ha dato oggi alcune anticipazioni alla stampa.

L'Italia resta inadeguata

Partiamo proprio con lo spaccato relativo all’Italia, presentato da Luca Bechelli del Comitato Scientifico Clusit, che dà molto materiale su cui riflettere, soprattutto nel confronto diretto con i dati global di cui parleremo più avanti. Quella che emerge nel complesso è una situazione complicata con evidenti tratti di peculiarità dovuti al territorio e al sistema produttivo che, a prescindere dal punto di osservazione, fatica a ingranare quei meccanismi di resilienza che in questo preciso momento storico sono imprescindibili. E questo a dispetto di investimenti in cybersecurity sempre più consistenti, complici anche il PNRR e le esigenze di compliance alle normative.

Un dato su tutti a destare preoccupazione è quello relativo al confronto della crescita percentuale degli attacchi verificatisi in Italia, rispetto a quelli registrati sul piano globale. Per il 2023 Clusit (che conteggia solo attacchi che sono andati a buon fine e che sono divenuti di pubblico dominio) ufficializza un +64,9% dei casi sul territorio italiano, contro un +11,7% global. A scanso di equivoci, Bechelli sottolinea che l’incidenza della componente italiana è pari solo al 10% del campione complessivo. Altrimenti detto: non è che la percentuale italiana è altissima perché la maggior parte dei dati è relativa ai casi nostrani, anzi.

È scontata, davanti a questo dato, la considerazione che abbiamo sentito più volte negli anni passati e da più fonti: se all’Italia facesse capo 1/10 dell’economia mondiale, i dati sarebbero in linea. Così non è, quindi è d’obbligo qualche riflessione. La prima è la collocazione geografica dell’Italia, al centro di un territorio interessato al momento da due conflitti armati (Ucraina e Israele) che hanno ampie e dimostrate ripercussioni digitali. Non è una scusante, ma non è nemmeno un caso il fatto che la tecnica di attacco più diffusa in Italia nel 2023 sia stato il DDoS, che è l’espressione tipica dell’hacktivismo.

E che lo stesso hacktivismo, non rilevato a lungo nella penisola, sia tornato attivo prepotentemente nel 2023 con una incidenza del 36% sul totale degli attaccanti (il 64% è invece da ascrivere al cybercrime). Peraltro, questo filone si allaccia anche al fatto che il settore destinatario del maggior numero di attacchi cyber nel 2023 sia stato quello governativo e militare - che ha visto una impennata del 50% delle azioni criminali digitali a suo carico - che è l’obiettivo preferito degli hacktivisti.

Il punto però è un altro. Che gli attacchi ci siano e aumentino di numero non è inaspettato e di per sé non è motivo di demerito alcuno da parte dei difensori: come spesso sottolineano gli esperti, non è possibile impedire tutti gli attacchi. Il punto è che Clusit conteggia solo quelli andati a buon fine. E che lo stesso Clusit, in relazione all’Italia, calcola che il 13% di quelli registrati sul nostro territorio ha avuto una severity Critica, mentre il 43% ha avuto una severity Alta - con un aumento del 53% rispetto al 2022. Questo dimostra (e qui sì è un demerito) che le vittime non hanno avuto la capacità di gestire l’attacco in maniera adeguata. Che significa che non sono riuscite a identificare l’attacco nelle sue prime fasi e a fermare l’attività dei criminali informatici prima che facessero danni gravi o critici.

Significa che troppe realtà continuano a pagare un debito di sicurezza che si portano dietro da anni. Che - come sottolinea il Presidente Clusit Gabriele Faggioli – troppi continuano a muoversi di rincorsa intervenendo in maniera disordinata per rimediare ai danni, anziché agire in modo organico e proattivo per fare prevenzione. E che – come sottolinea Sofia Scozzari del Direttivo Clusit – urge un ragionamento per ottimizzare i budget di sicurezza, perché in troppi casi gli investimenti ci sono e sono anche ingenti, ma sono fatti senza ragionare sui reali rischi a cui si è soggetti.

Un altro tema di cui tenere conto nei mea culpa è poi quello dello skill gap. Lo suggerisce il dato secondo il quale il secondo settore più attaccato in Italia è il manifacturing con il 13% di incidenza: l’economia del nostro Paese è trainata dalla miriade di PMI che in gran parte non ha caratteristiche di cybersecurity adeguate (fondi, competenze, strumenti) per mettere a terra le azioni di difesa in maniera da contrastare efficacemente cybercrime e hacktivismo.

Pur considerando tutto, la morale è lapidaria: in questo momento la minore preparazione dell’azienda media italiana a fronteggiare gli attacchi acuisce l’impatto di questi ultimi. L’obiettivo, quindi, è sviluppare e attuare quanto occorre per garantire la continuità operativa a seguito di attacchi. A tale proposito Clusit ha incluso nel suo Rapporto un capitolo con i consigli da seguire per migliorare la situazione, che vanno dal patching al monitoraggio, passando per la de-frammentazione di strutture e servizi. Inutile dire che è una lettura consigliata nel breve periodo.

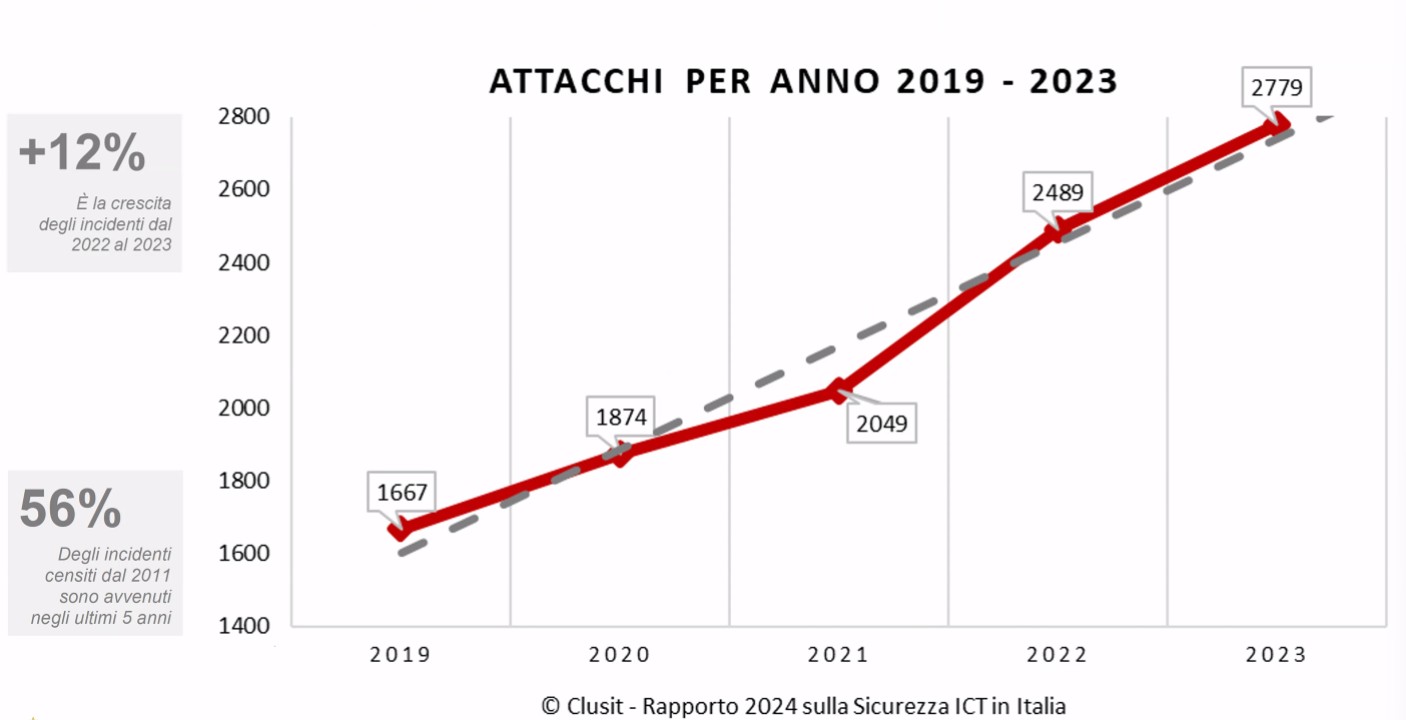

Gli attacchi nel mondo

Tradizionalmente Clusit presenta anche la situazione globale. Anche qui le buone notizie latitano. Il primo dato di fatto è che il numero di incidenti censiti nel 2023 è superiore a quelli registrati nell’anno precedente. È un trend che prosegue da anni; a questo giro la crescita degli incidenti conteggiati è stata del 12%. Più significativo è il dato sul quinquennio, da cui risulta che quello che succede in realtà (la linea rossa nell’immagine qui sotto) supera le previsioni (linea grigia) e, ancora più grave, che il +56% di tutti gli incidenti registrati si è verificato dal 2011 in avanti, il che indica una notevole accelerazione progressiva.

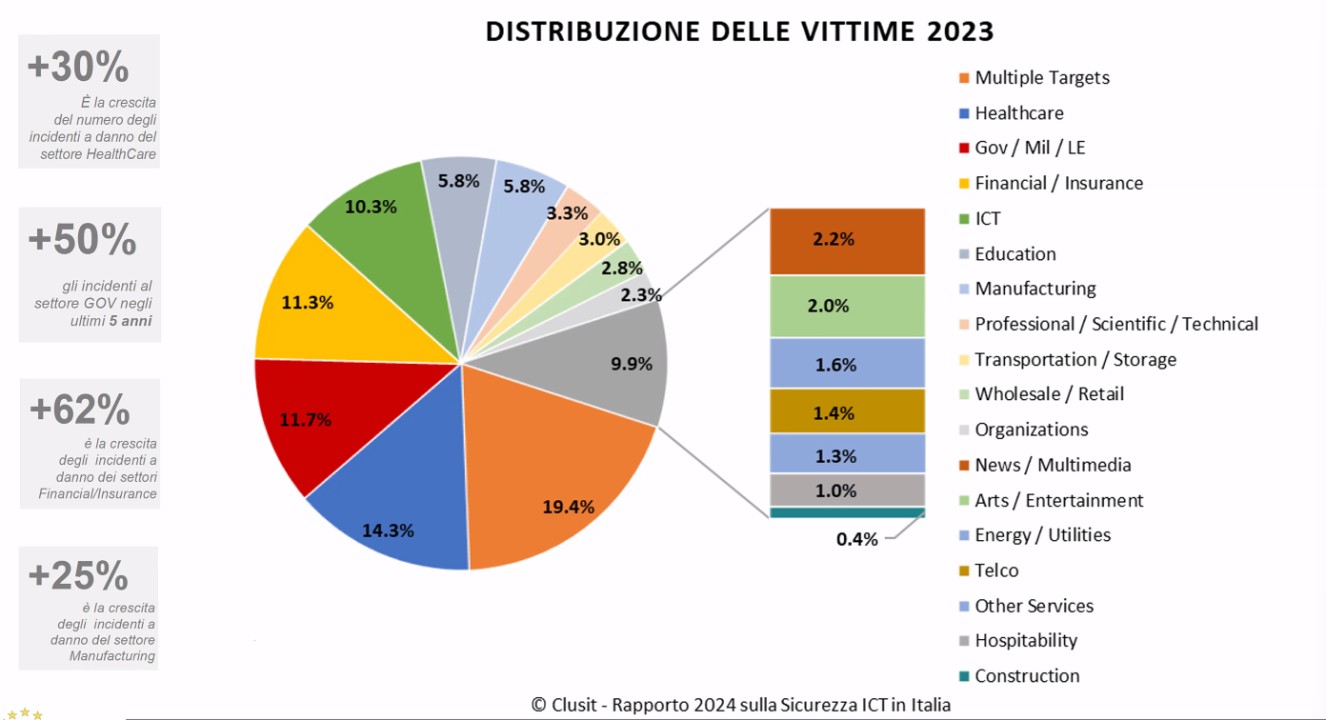

La maggior parte dei dati a seguire differisce dai rilevamenti italiani illustrati sopra, a partire dalla tipologia e distribuzione degli attaccanti. Sul piano globale l’hacktivismo gioca un ruolo secondario rispetto al cybercrime, che domina con l’83,3%. Per quanto concerne la distribuzione delle vittime, Sofia Scozzari sottolinea che ci sono target colpiti in maniera maggiore, ma è importante notare che tutti vengono colpiti. Gli ambiti si cui puntare l’attenzione sono la sanità (rappresenta il 14% dei rilevamenti, con una crescita del 30% rispetto all’anno precedente) e il comparto financial/insurance, che ha fatto segnare una crescita del 62% rispetto al 2022.

Passando alla geografia delle vittime, la maggior parte degli attacchi continua a riguardare l’America (44%), ma l’Europa è seconda con il 23% ed è in crescita del 7,5% rispetto al 2022.

Quali sono le tecniche di attacco più diffuse? Il malware è sempre al primo posto (36%), seguito dalle tecniche sconosciute – o meglio, non precisate quando viene notificato l’avvenuto attacco - che nella stragrande maggioranza dei casi sfociano in data breach, e dallo sfruttamento di vulnerabilità al terzo posto con una percentuale de 18% (in crescita di oltre il 76% rispetto agli anni precedenti). Da notare che in questo caso hanno forte impatto non tanto le falle note, quanto le zero-day per le quali non ci sono rimedi.

Indipendentemente dal numero di eventi, l’81% degli attacchi cyber ha una severity Critica o Alta, che è preoccupante perché significa che le attività criminali mantengono al propria efficacia con un trend in linea rispetto a quello dello scorso anno. Altro dato preoccupante è che non ci sono attacchi con severity bassa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab