Malware distruttivo in mano agli APT iraniani

L’uso di wiper distruttivi da parte di due gruppi APT iraniani che collaborano fra loro ha attirato l’attenzione dei ricercatori: ecco che cos’hanno scoperto.

Ancora una volta i malware wiper supportano un conflitto armato con azioni digitali distruttive. I protagonisti questa volta sono due gruppi APT legati a Israele e Iran, un’arma digitale che è nota come BiBi Wiper, dal nome dal primo ministro israeliano Benjamin Netanyahu, e altri wiper di cui vedremo i dettagli più avanti.

Il caso, portato alla luce da indagini di Check Point Research, è interessante per diversi aspetti. Primo perché parliamo dell’ennesimo scenario bellico in cui gruppi APT impiegano armi digitali distruttive in affiancamento a quelle tradizionali. In secondo luogo, questo caso è un chiaro esempio di attività APT che combinano la guerra psicologica con la distruzione dei dati, mediante una serie di tattiche, tecniche e procedure atte a trasformare le tensioni politiche in armi atte a provocare danni diretti, oltre a inviare inequivocabili messaggi politici.

Inoltre, lo scenario che appare rivela un alto grado di coordinamento di gruppi differenti, che hanno pianificato coerentemente le proprie azioni al fine di ampliare il proprio raggio d’azione.

La divisione dei compiti fra Void Manticore e Scarred Manticore

La divisione dei compiti fra Void Manticore e Scarred Manticore

Wiper BiBi

Finora quest’arma digitale è stata impiegata in attacchi rivolti a Israele e Albania. Dalle informazioni in possesso degli esperti risulta che a usarla sarebbe il gruppo iraniano Void Manticore (noto anche come Storm-842), ritenuto colluso con il Ministero dell'Intelligence e della Sicurezza iraniano (MOIS). Il primo avvistamento risale a ottobre 2023.

L’elemento di novità è che i ricercatori hanno individuato nuove varianti del wiper BiBi, altri wiper personalizzati utilizzati dallo stesso gruppo e sovrapposizioni operative tra il sopraccitato gruppo Void Manticore e un altro gruppo iraniano, Scarred Manticore.

Una rete complessa

L’indagine ha portato alla luce connessioni interessanti: Void Manticore si nasconde dietro al gruppo di hacktivisti "KarMa", che ha rivendicato attacchi contro oltre 40 organizzazioni israeliane, pubblicando via Telegram dati rubati o prove di unità cancellate. Il monitoraggio delle sue attività inizia a ottobre 2023 a seguito dell'attacco di Hamas a Israele.

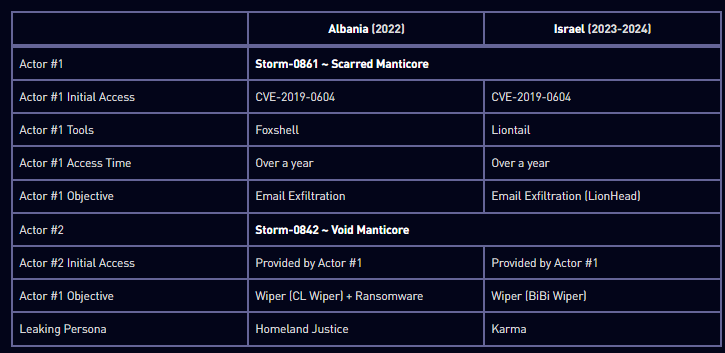

Lo stesso comportamento (la diffusione di informazioni rubate via Telegram) è caratteristico anche di un altro attore, noto come "Homeland Justice", collegato a una serie di attacchi contro l’Albania. Oltre a questo dettaglio, sono varie le sovrapposizioni di tecniche negli attacchi contro Israele e Albania, tanto da far pensare a una collaborazione di routine. Negli attacchi contro l'Albania registrati fra fine 2023 e inizio 2024, infatti, Void Manticore ha lanciato wiper simili a quelli utilizzati in Israele nell'ambito degli attacchi BiBi.

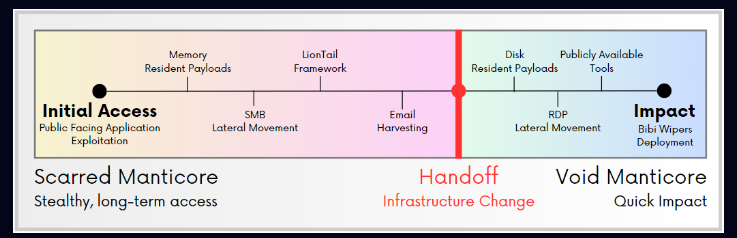

C’è poi un terzo attore: Scarred Manticore, più sofisticato di Void Manticore, sempre di origine iraniana e noto anche con la sigla Storm-861. L’analisi delle attività ha identificato una chiara procedura di "handoff" delle vittime da Scarred Manticore a Void Manticore, nell’ambito di casi che coinvolgono vittime sia israeliane che albanesi.

Scarred Manticore si concentra sulla creazione dell'accesso iniziale, per lo più sfruttando la vulnerabilità CVE-2019-0604 di Microsoft Sharepoint, attua gli spostamenti laterali e raccoglie le credenziali, quindi “consegna” le organizzazioni compromesse a Void Manticore, che si occupa dell’iniezione del payload e dell'implementazione dei wiper. Le tecniche, le tattiche e le procedure (TTP) impiegate da Void Manticore sono relativamente semplici e comportano l’impiego di strumenti di base, per lo più disponibili pubblicamente. Inoltre, la distribuzione del wiper, così come altre operazioni, avviene manualmente.

Strumenti distruttivi

Void Manticore utilizza vari strumenti tra cui web shell, tool di cancellazione manuale e una serie di wiper personalizzati. Alcuni dei wiper distruggono o corrompono specifici tipi di file all'interno dei sistemi infetti, così da causare danni mirati alle applicazioni e alle funzionalità del sistema target. Altri wiper attaccano la tabella delle partizioni del disco, anziché eliminare singoli file. Distruggendo questo elemento il malware rimuove la “mappa” che serve al sistema operativo per individuare e accedere ai dati, pertanto i dati restano inalterati, ma diventano inaccessibili.

Un payload studiato dai ricercatori, Karma Shell, è fatto in casa, viene distribuito tramite una shell web personalizzata, mascherata da pagina di errore, in grado di elencare directory, creare processi, caricare file e gestire servizi.

Un altro strumento è CI Wiper, avvistato per la prima volta negli attacchi contro i sistemi albanesi. Impiega il driver 'ElRawDisk' per eseguire operazioni di cancellazione, sovrascrivendo il contenuto dell'unità fisica con un buffer predefinito. I ricercatori spiegano che ElRawDisk è relativamente comune tra i wiper, e nel caso studiato da CPR aveva la stessa chiave di licenza utilizzata dal wiper ZeroCleare utilizzato da diversi attori connessi al MOIS.

Negli attacchi più recenti è stata impiegata una nuova versione del wiper BiBi, che trascura i file di sistema e scatena la sua azione distruttiva sugli altri file, corrompendoli con dati casuali e aggiungendo un'estensione contenente la stringa "BiBi". Esistono sia una variante Linux che una Windows, con minime differenze operative. Per esempio, nel caso di Linux BiBi genera diversi thread in base al numero di core della CPU disponibili, così da accelerare il processo di cancellazione. Su Windows, BiBi ignora i file .sys, .exe e .dll per non bloccare l’avvio del sistema. Tutte le differenze sono descritte nel dettaglio nel report pubblicato da CPR.

Ultimo ma non meno importante, Void Manticore ha attuato altre attività manuali, come per esempio la cancellazione dei file tramite Esplora risorse di Windows, la cancellazione di dati mediante il comando SDelete e lo sfruttamento della utility di formattazione di Windows per corrompere la partizione. Sul proprio sito CPR ha pubblicato gli Indicatori di Compromissione e le regole Yara per supportare la difesa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

27-01-2026

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

27-01-2026

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab