Password reset per alcuni router Linksys

Gli accessi al servizio Linksys Smart WiFi "resettati" per evitare violazioni dei router. Dietro c'è un malware a tema Covid-19.

Linksys ha segnalato ad alcuni utenti la necessità di resettare le password per l'accesso al servizio Linksys Smart WiFi. Si tratta del servizio cloud che permette di accedere da remoto alla rete gestita direttamente da alcuni router Linksys. L'accesso è stato resettato d'ufficio come misura prudenziale. Alla successiva connessione, l'utente deve impostare una nuova password associata all'account. Dietro a questa decisione c'è una campagna di diffusione malware già segnalata da Bitdefender. E che anche Linksys conferma sul suo sito indicandola come "Fake COVID-19 Message and Malware (3/30/2020)".

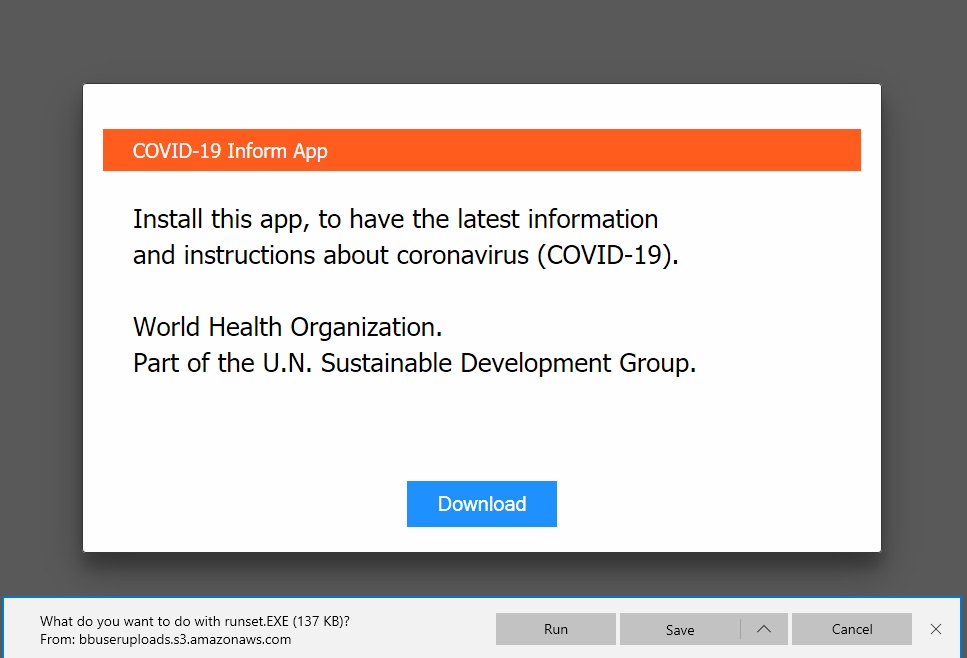

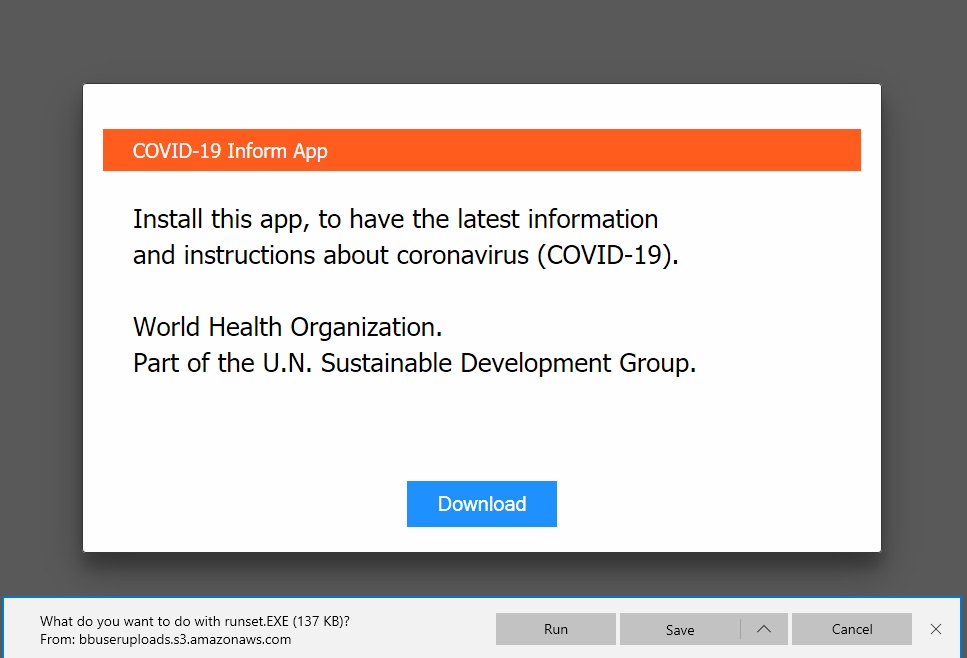

Bitdefender spiega che si tratta di un attacco cosiddetto di DNS hijacking. Pensato cioè per cambiare gli indirizzi IP dei server DNS usati dal router, facendoli puntare a un paio di server controllati dagli hacker ostili. In questo modo, quando l'ignaro utente del router "infettato" cercava di visitare alcuni URL molto comuni, come disney.com oppure aws.amazon.com, non veniva direzionato verso gli indirizzi IP corretti. Ne visitava altri, con codice Html che faceva apparire sullo schermo un avviso legato alla pandemia Covid-19.

Il messaggio invitava a scaricare del software - la “COVID-19 Inform App” - teoricamente su richiesta dell'OMS. Il software era in realtà - nascosto dietro fonti apparentemente lecite come BitBucket - il malware Oski. Oski è un "infostealer" apparso alla fine del 2019. Una volta installato, cerca di rubare le credenziali memorizzate dai browser e anche per i wallet delle criptovalute.

Bitdefender stima che questo attacco di DNS hijacking abbia colpito in diverse nazioni. L'Italia non appariva in quelle più interessate. La violazione iniziale dei router avviene probabilmente solo con attacchi a "forza bruta" per l'accesso al pannello di controllo dei router stessi. E agli account del servizio cloud per l'accesso remoto. Le forme di difesa più banali sono quindi non lasciare e password di default. E aggiornare costantemente il firmware del router.

Bitdefender stima che questo attacco di DNS hijacking abbia colpito in diverse nazioni. L'Italia non appariva in quelle più interessate. La violazione iniziale dei router avviene probabilmente solo con attacchi a "forza bruta" per l'accesso al pannello di controllo dei router stessi. E agli account del servizio cloud per l'accesso remoto. Le forme di difesa più banali sono quindi non lasciare e password di default. E aggiornare costantemente il firmware del router.

Linksys per prudenza ha provveduto al reset delle credenziali di accesso al servizio Smart WiFi. Inoltre, quando l'utente si collega per reimpostare una password, viene eseguito un controllo da remoto della configurazione del suo router. In questo modo il cambio dei DNS dovrebbe essere rilevato ed eliminato. Questo però non elimina una eventuale infezione della “COVID-19 Inform App”. Per questo serve un buon anti-malware, ovviamente aggiornato.

Bitdefender spiega che si tratta di un attacco cosiddetto di DNS hijacking. Pensato cioè per cambiare gli indirizzi IP dei server DNS usati dal router, facendoli puntare a un paio di server controllati dagli hacker ostili. In questo modo, quando l'ignaro utente del router "infettato" cercava di visitare alcuni URL molto comuni, come disney.com oppure aws.amazon.com, non veniva direzionato verso gli indirizzi IP corretti. Ne visitava altri, con codice Html che faceva apparire sullo schermo un avviso legato alla pandemia Covid-19.

Il messaggio invitava a scaricare del software - la “COVID-19 Inform App” - teoricamente su richiesta dell'OMS. Il software era in realtà - nascosto dietro fonti apparentemente lecite come BitBucket - il malware Oski. Oski è un "infostealer" apparso alla fine del 2019. Una volta installato, cerca di rubare le credenziali memorizzate dai browser e anche per i wallet delle criptovalute.

Bitdefender stima che questo attacco di DNS hijacking abbia colpito in diverse nazioni. L'Italia non appariva in quelle più interessate. La violazione iniziale dei router avviene probabilmente solo con attacchi a "forza bruta" per l'accesso al pannello di controllo dei router stessi. E agli account del servizio cloud per l'accesso remoto. Le forme di difesa più banali sono quindi non lasciare e password di default. E aggiornare costantemente il firmware del router.

Bitdefender stima che questo attacco di DNS hijacking abbia colpito in diverse nazioni. L'Italia non appariva in quelle più interessate. La violazione iniziale dei router avviene probabilmente solo con attacchi a "forza bruta" per l'accesso al pannello di controllo dei router stessi. E agli account del servizio cloud per l'accesso remoto. Le forme di difesa più banali sono quindi non lasciare e password di default. E aggiornare costantemente il firmware del router.Linksys per prudenza ha provveduto al reset delle credenziali di accesso al servizio Smart WiFi. Inoltre, quando l'utente si collega per reimpostare una password, viene eseguito un controllo da remoto della configurazione del suo router. In questo modo il cambio dei DNS dovrebbe essere rilevato ed eliminato. Questo però non elimina una eventuale infezione della “COVID-19 Inform App”. Per questo serve un buon anti-malware, ovviamente aggiornato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab