Smart Working: la VPN da sola non basta

Autenticazione, threat intelligence, console di gestione remota degli endopint, sandboxing sono strumenti che non possono mancare nella gestione delle connessioni da remoto dei lavoratori in smart working.

Per via della pandemia le aziende hanno dovuto fornire agli smart workers una connessione che permettesse a collaboratori e dipendenti di lavorare da casa. Tutti pensano alla VPN. Ma some ha sottolineato Alessandro Berta, System Engeneer di Fortinet, la VPN non è l'unico elemento. Durante il webinar di ImpresaCity Berta ha spiegato quali sono gli altri componenti della cyber sicurezza da prendere in considerazione. Perché l'obiettivo è dare ai lavoratori gli stessi servizi e lo stesso livello di sicurezza che c'era nel perimetro aziendale.

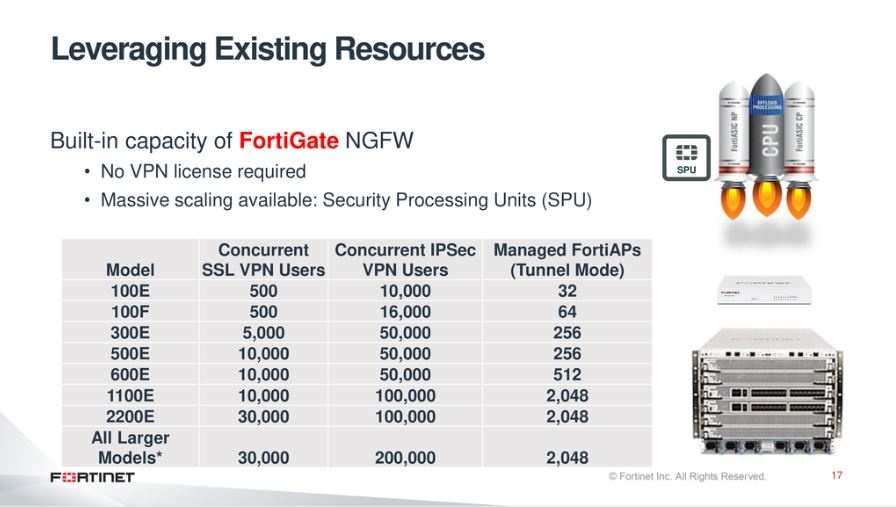

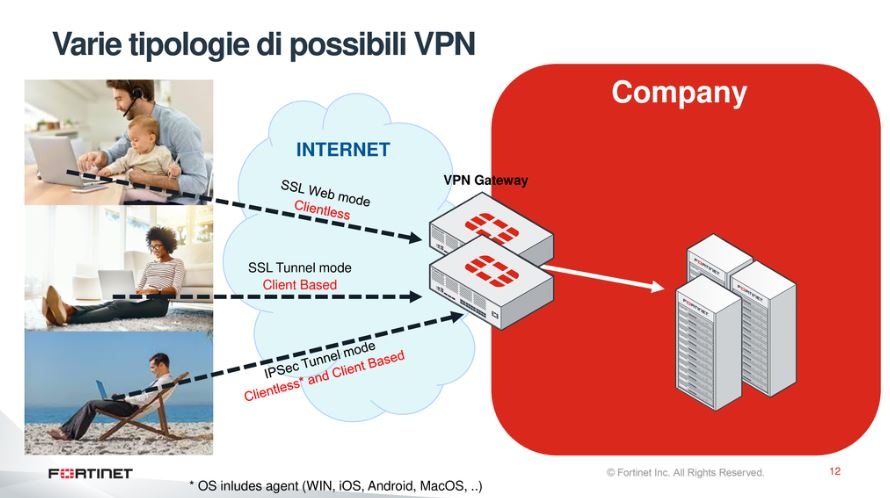

La VPN è un elemento. Ma non va vista come un'unica opzione, perché in realtà esistono tipi diversi di VPN che erogano servizi diversi. Soprattutto considerando che non si sta parlando di mettere in piedi VPN per pochi utenti privilegiati che lavorano da casa. Si tratta di costruire VPN su larga scala, adatte a decine, centinaia o migliaia di utenti, a seconda della dimensione dell'azienda.

I tipi di VPN

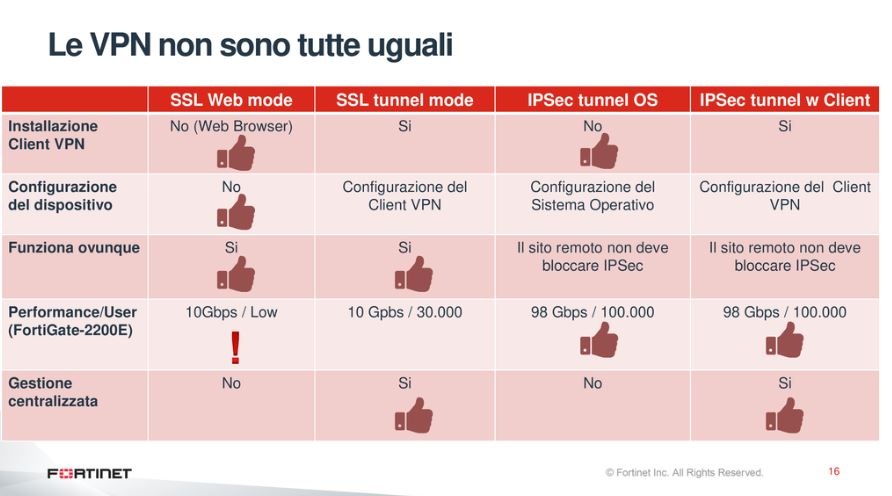

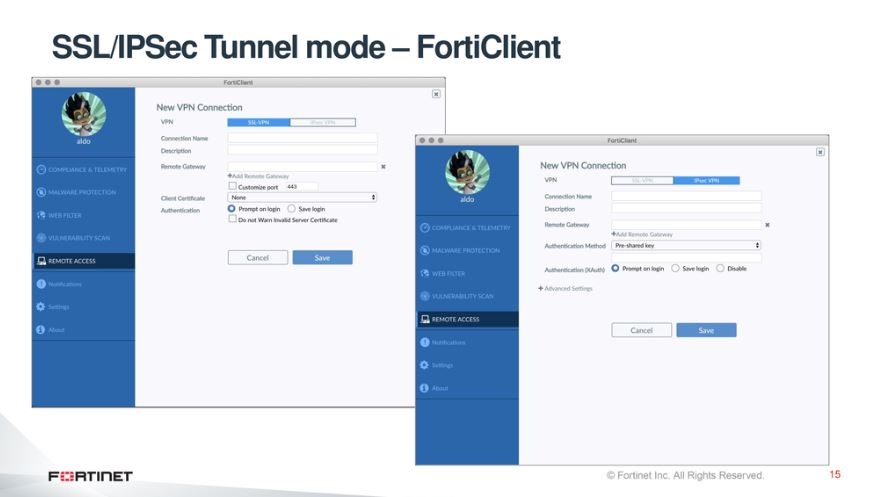

In tutti i casi serve un gateway VPN che permetta di fare sì che dal device si crei un tunnel cifrato per l'accesso ai server aziendali e alle applicazioni. Detto questo, occorre scegliere la VPN corretta. Ne esistono di tipo SSL e IPsec. In entrambe le famiglie ci sono versioni clientless e client-based. Le prime non richiedono l'installazione di alcun software sul client, al contrario delle altre.

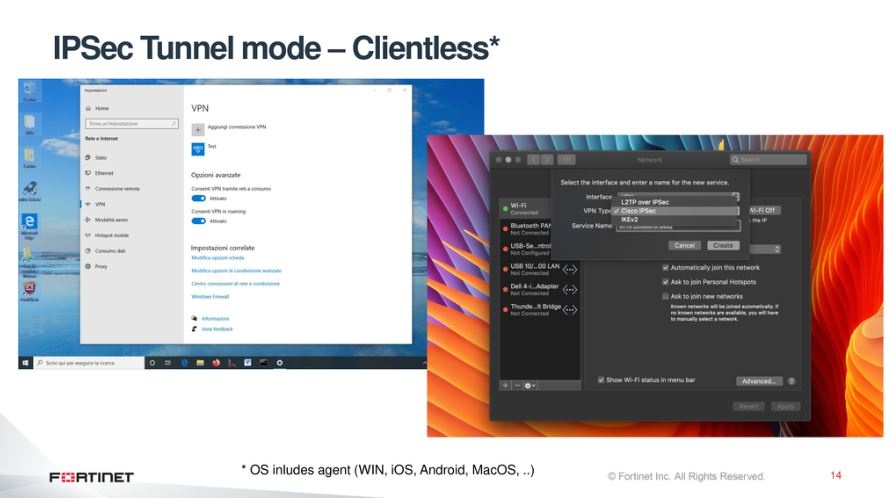

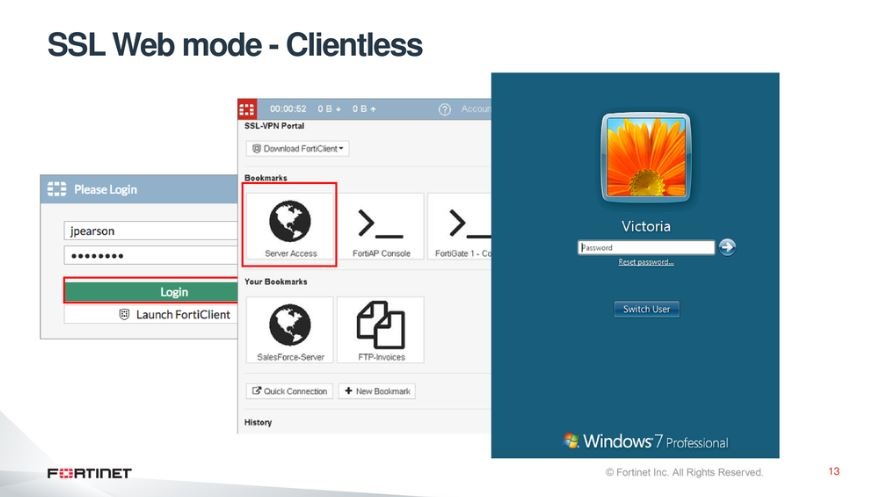

Il tipo più semplice di VPN che si possa implementare è quella SSL clientless. Si usa il browser sia per lanciare la VPN sia per vedere le risorse. C'è un URL a cui fare riferimento per connettersi, e dalla pagina che appare si fa login e si accede a un portalino che permette di vedere i server aziendali o di fare remote desktop dal PC che si usava in ufficio. Il tipo IPsec clientless invece sfrutta il client VPN IPsec integrato nei sistemi operativi. Permette di configurare una connessione IPsec senza bisogno di installare software aggiuntivi.

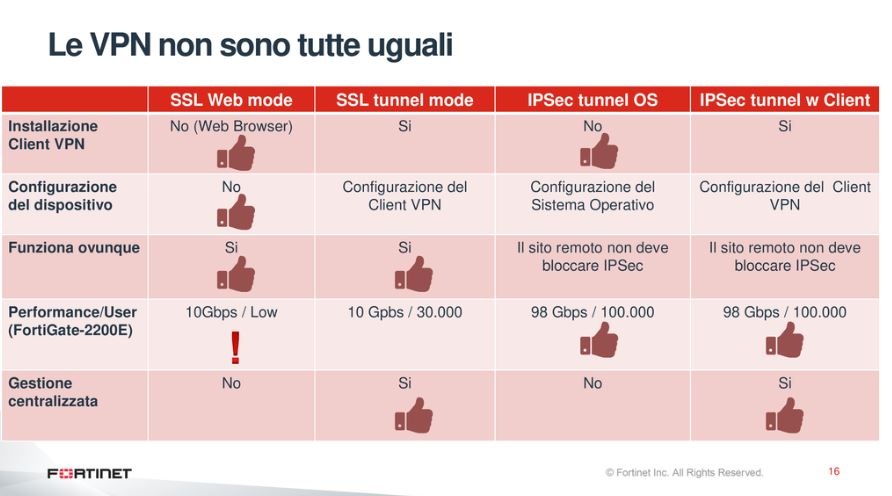

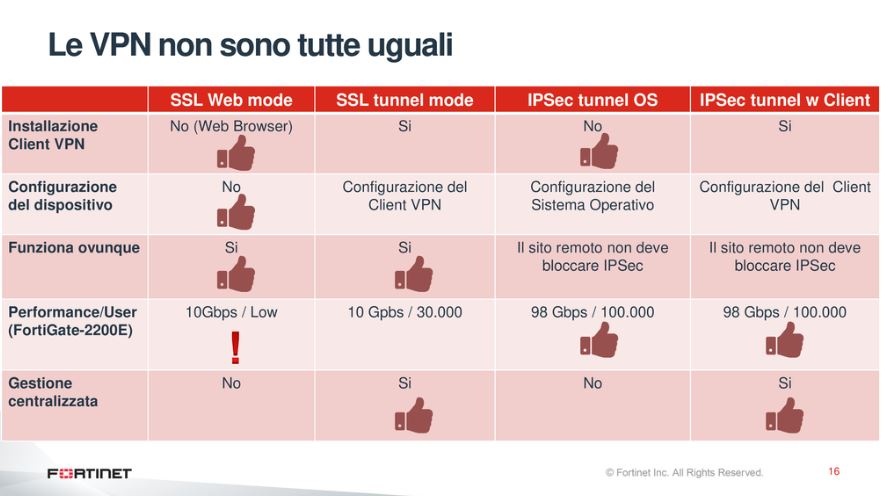

Entrambi questi tipi di VPN non portano allo stesso risultato delle VPN con software client in termini di scalabilità. Però apportano molti vantaggi, soprattutto se il client è un dispositivo BYOD. Per comprenderlo basa guardare la tabella esemplificativa proposta da Fortinet, che vede qui sopra.

Entrambi questi tipi di VPN non portano allo stesso risultato delle VPN con software client in termini di scalabilità. Però apportano molti vantaggi, soprattutto se il client è un dispositivo BYOD. Per comprenderlo basa guardare la tabella esemplificativa proposta da Fortinet, che vede qui sopra.

Una VPN SSL clientless non richiede alcuna installazione e configurazione. Funziona ovunque, visto che si collega via https. Però le prestazioni dal punto di vista della contemporaneità di utenti che si possono collegare sono molto basse. In altre parole, faticano a gestire molti utenti in contemporanea. Inoltre, non si possono gestire centralmente.

Le VPN che richiedono l'installazione di un software sul client possono essere sia di tipo IPsec che SSL. Garantiscono contemporaneità molto ampie e permettono il controllo centralizzato del client. Significa che permettono di aggiungere funzioni di sicurezza, che le rendono più sicure. Ecco perché gli esperti di Fortinet consigliano questo tipo di approccio.

Autenticazione a più fattori

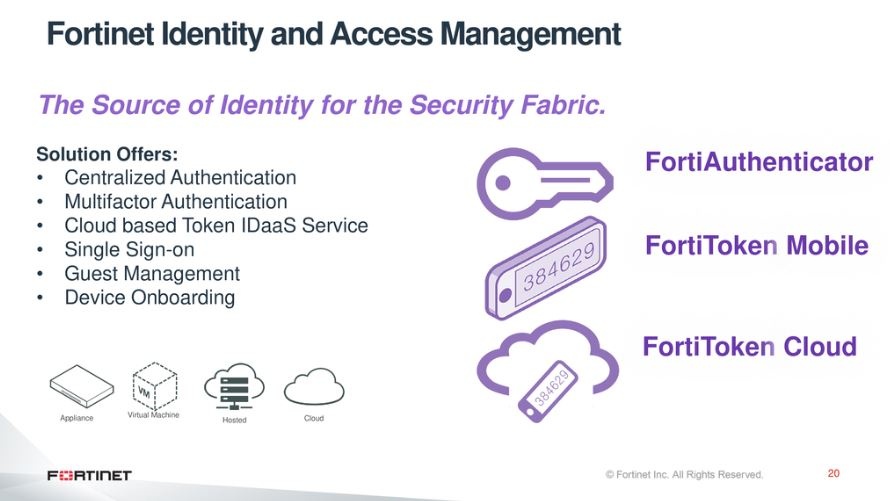

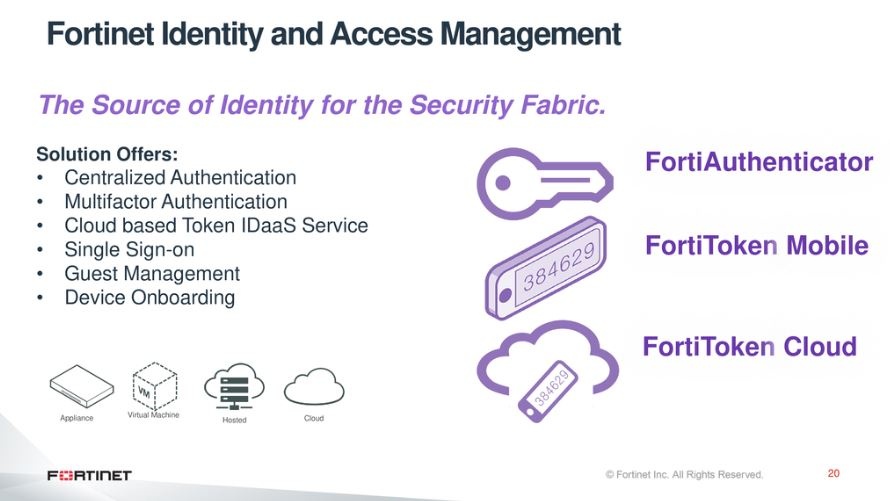

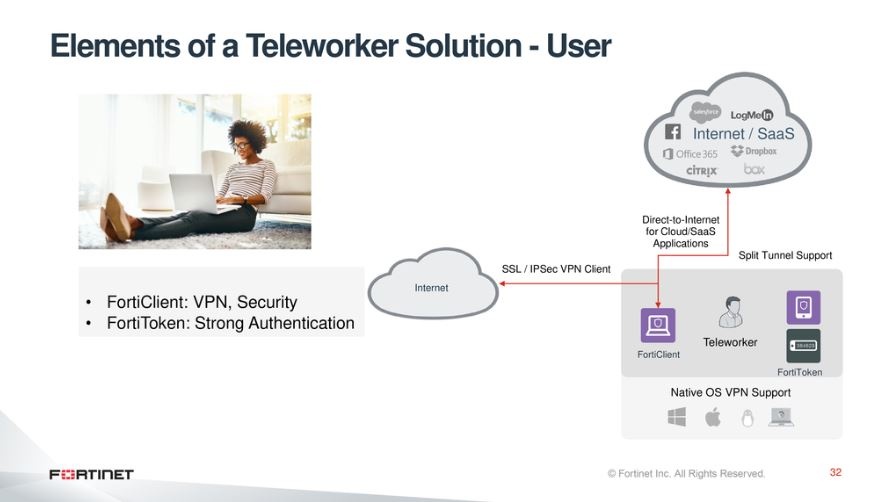

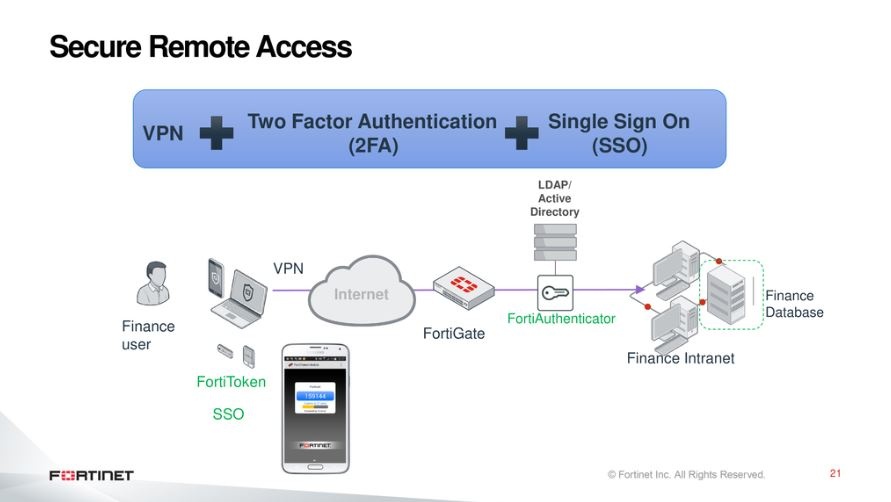

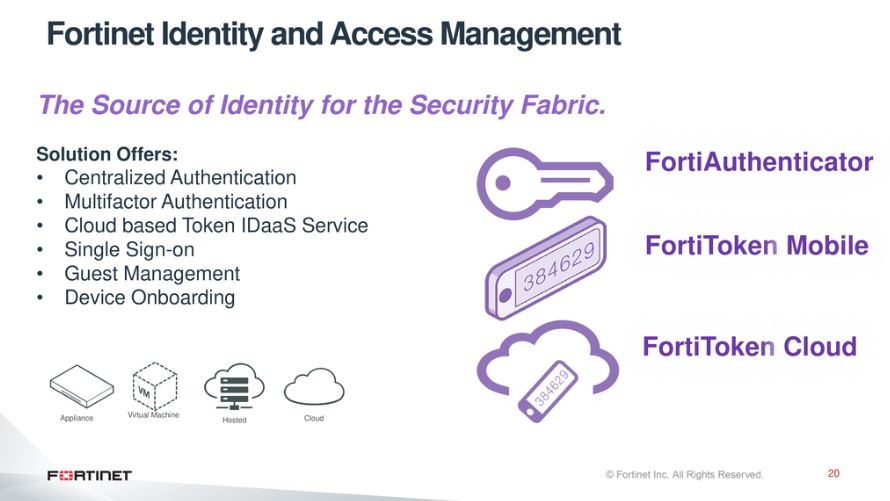

Quando si diceva che la VPN da sola non è sufficiente significa che sono necessari livelli di sicurezza aggiuntivi. Il primo, come ampiamente discusso in un precedente articolo, è l'autenticazione a più fattori. Serve per rispondere a una domanda piuttosto semplice: siamo sicuri che il collega che cerca di accedere alla VPN sia davvero un collega? Per rispondere occorre l'autenticazione a più fattori. Con one-time-password diffuse mediante token. Si possono avere tramite app smartphone, SMS, email o pendrive con certificati digitali.

Con la sua soluzione, Fortinet promette un ulteriore salto in avanti. Oltre a verificare l'identità di chi si connette, si può scegliere chi ha accesso a un determinato server piuttosto che a un altro. Per esempio, solo un utente amministrativo può accedere ai server dell'amministrazione finanziaria. Addetti marketing e commerciali no. Per questo livello di controllo occorre l'SSO (Single Sign On). SSO legge il gruppo di appartenenza all'interno di active directory e incrocia le informazioni con il controllo di accesso generale del firewall.

Con la sua soluzione, Fortinet promette un ulteriore salto in avanti. Oltre a verificare l'identità di chi si connette, si può scegliere chi ha accesso a un determinato server piuttosto che a un altro. Per esempio, solo un utente amministrativo può accedere ai server dell'amministrazione finanziaria. Addetti marketing e commerciali no. Per questo livello di controllo occorre l'SSO (Single Sign On). SSO legge il gruppo di appartenenza all'interno di active directory e incrocia le informazioni con il controllo di accesso generale del firewall.

Messa in sicurezza dell'endpoint

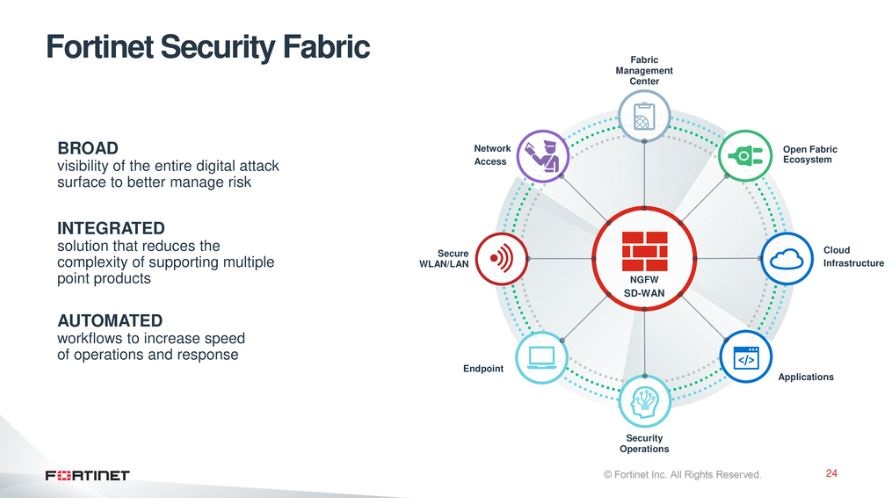

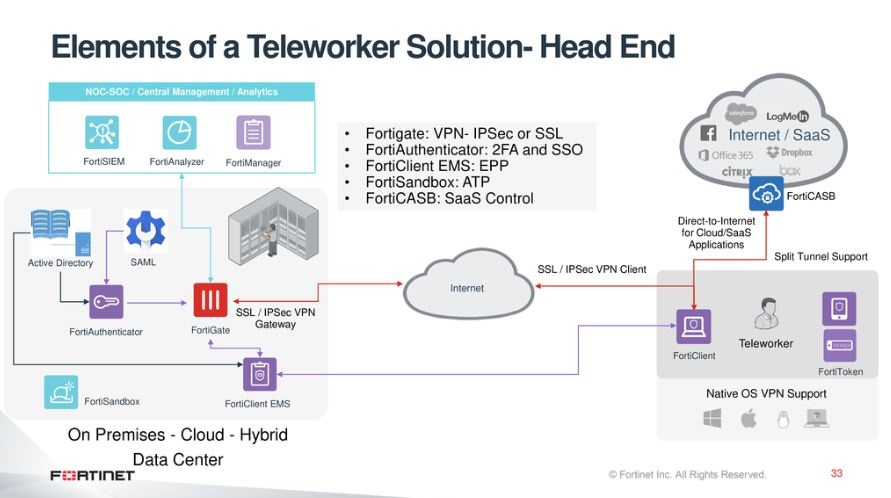

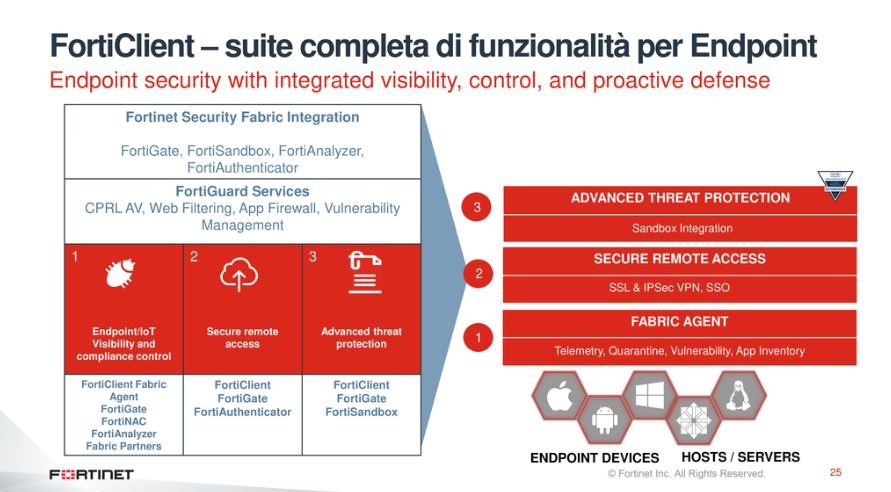

Un approccio completo alla sicurezza si può ottenere solo usando un pacchetto completo di più prodotti. Nel caso di Fortinet si chiama Security Fabric. Comprende tecnologie proprietarie e di terze parti partner, che permettono di abbracciare la complessità della rete in modo ampio.

Deve comprendere un ampio perimetro, dal singolo endpoint al cloud pubblico o privato, passando per le reti di accesso, le email, l'accesso ai siti web, eccetera. Tutte queste aree devono essere protette da sistemi di threat intelligence.

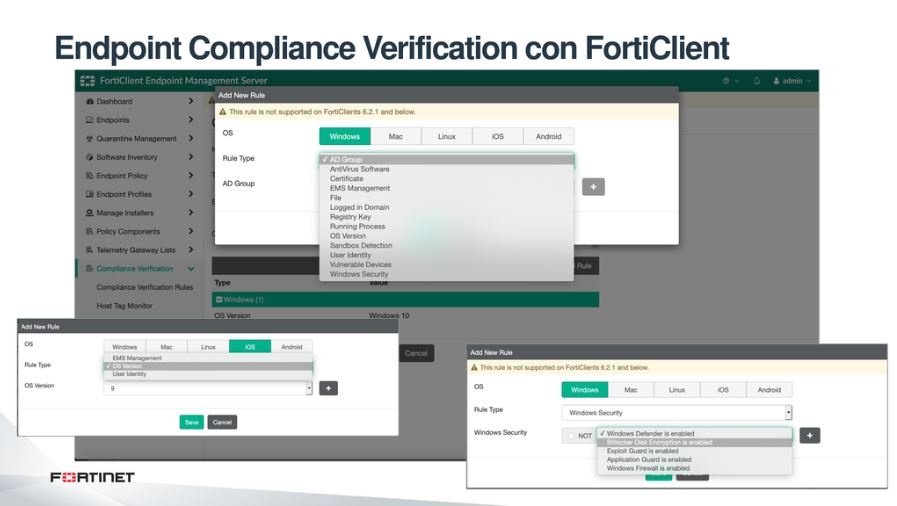

In Security Fabric tutti gli strumenti sono integrati, si scambiano telemetrie, collaborano e consentono la gestione da un'unica console di controllo. Un elemento fondamentale è la suite di funzioni dedicate all'endpoint. Consente la telemetria del singolo client, con il controllo dei software e delle vulnerabilità (sistemi operativi e applicazioni senza patch). In caso di comportamenti sospetti o anomalie permette di mettere in quarantena un singolo enpoit. Inoltre dialoga direttamente con le soluzioni di sandboxing che vedremo di seguito per fare correlazione sui log e identificare i client compromessi.

È anche una soluzione antimalware, e può fare da web filtering per bloccare i siti non in linea con le politiche aziendali di accesso a Internet, anche se l'utente è a casa sua. Si possono infine abilitare funzioni di protezione avanzata rispetto alle minacce persistenti, come ransomware e sistemi di esfiltrazione dei dati.

È anche una soluzione antimalware, e può fare da web filtering per bloccare i siti non in linea con le politiche aziendali di accesso a Internet, anche se l'utente è a casa sua. Si possono infine abilitare funzioni di protezione avanzata rispetto alle minacce persistenti, come ransomware e sistemi di esfiltrazione dei dati.

Si tratta di uno strumento importante soprattutto con dispositivi BYOD. In fase di connessione alla VPN si possono impostare criteri minimi per l'accesso: c'è almeno un antivirus? C'è un processo che dev'essere attivo? C'è una certa versione del sistema operativo? In questo modo si evita che si possano collegare device pericolosi.

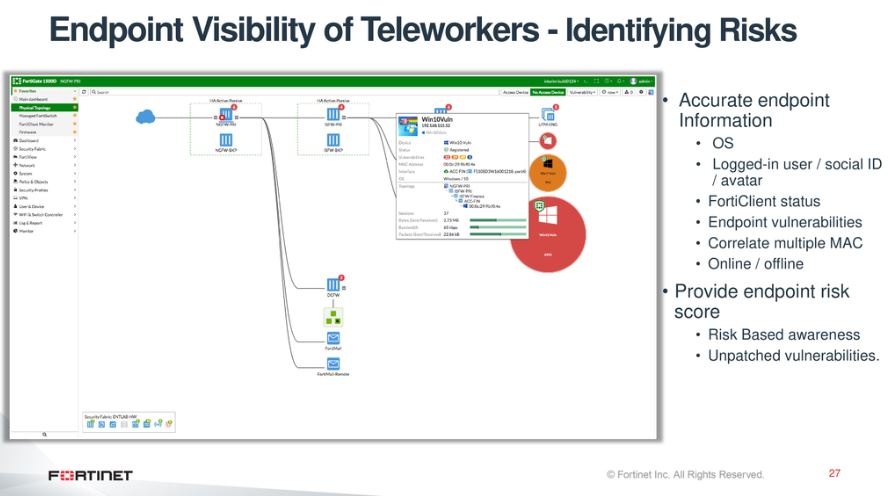

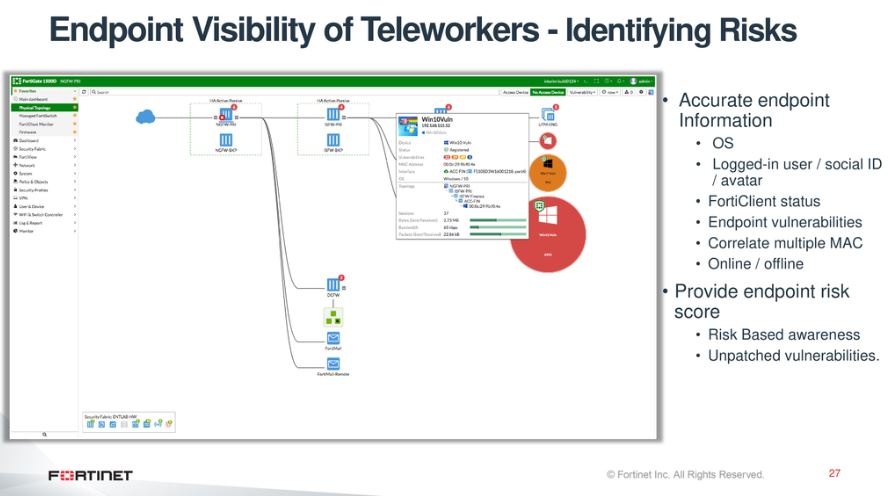

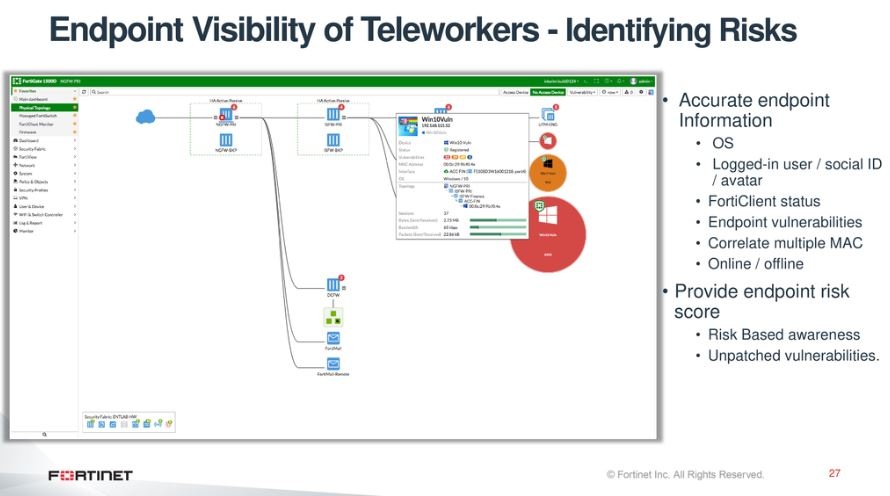

Una volta accettato il client, la telemetria permette di avere grande visibilità sui sistemi. Nelle finestre di dettaglio si possono vedere informazioni quali indirizzo IP e mac address della macchina, vunerabilità, rischi associati, software non aggiornati, eccetera.

La console di gestione può essere sia all'interno sia all'esterno dell'azienda, in cloud tramite il servizio SaaS gestito da Fortinet.

Sandbox e applicazioni SaaS

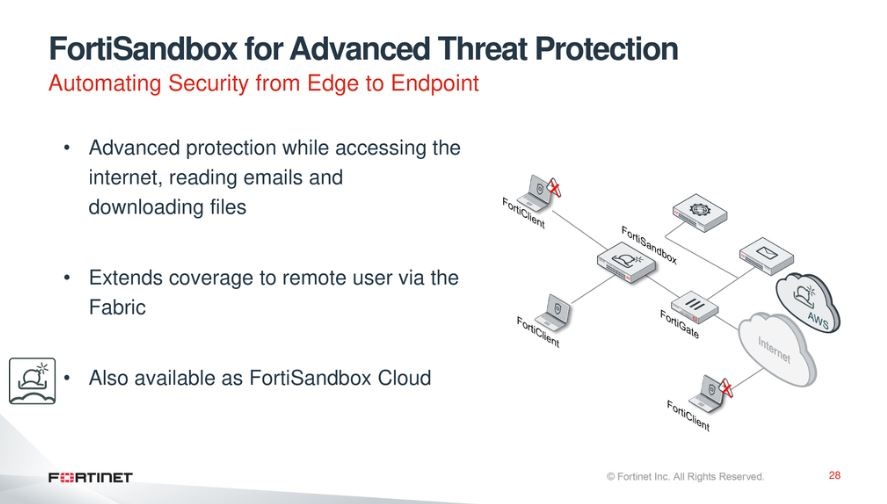

Altro elemento della Security Fabric è la parte di analisi di artefatti pericolosi. È importante soprattutto se il PC viene usato per attività diverse da quelle professionali, aumentando il rischio di infezioni. I sistemi di sandboxing analizzano le minacce non identificabili subito come tali. In sostanza esegue i file sospetti (eseguibili, PDF, altro) in una sandbox, in caso di problemi ne impedisce l'accesso.

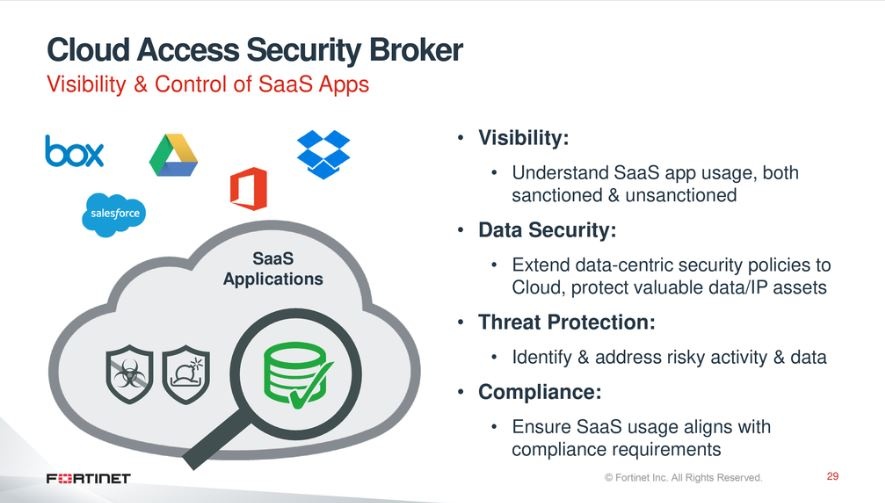

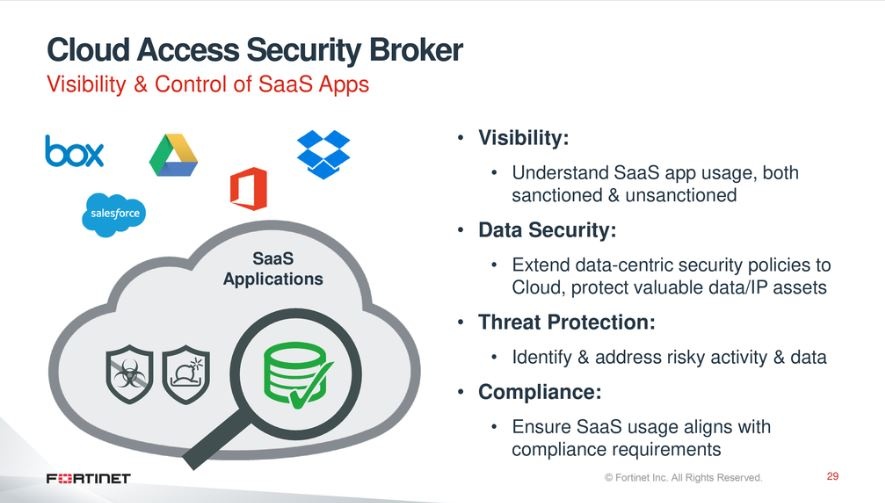

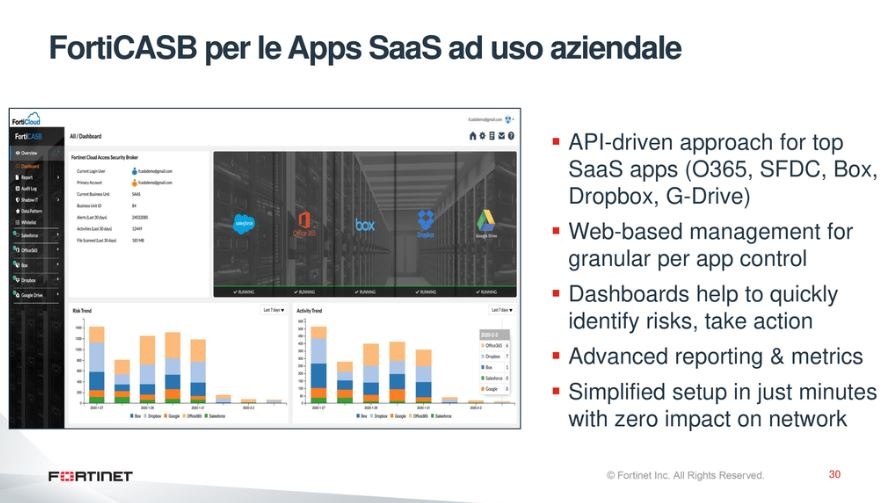

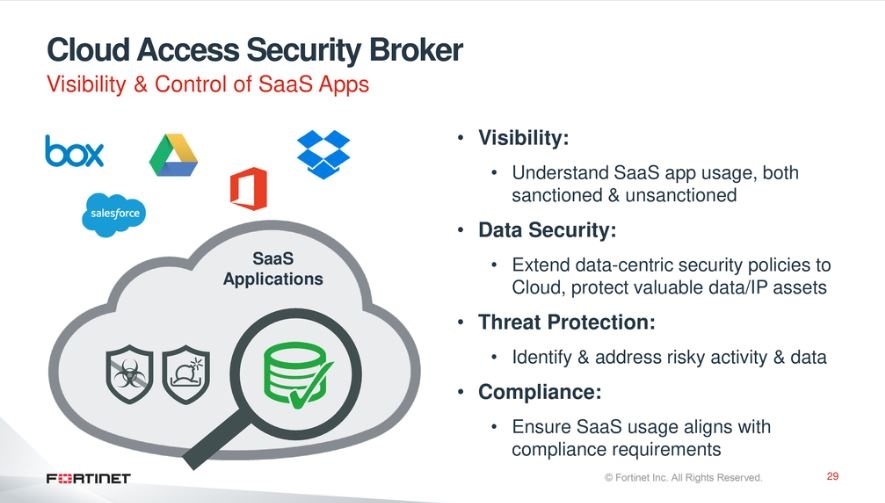

Un altro tassello importante è il monitoraggio delle attività di file sharing con Office 365, Dropbox, Google Drive e altri servizi SaaS. Spesso si usano per condividere file. È il cosiddetto shadow IT e si può controllare tramite il cloud access security broker FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Questa funzione tuttavia funziona solo se l'utente lavora dall'interno dell'azienda.

Un altro tassello importante è il monitoraggio delle attività di file sharing con Office 365, Dropbox, Google Drive e altri servizi SaaS. Spesso si usano per condividere file. È il cosiddetto shadow IT e si può controllare tramite il cloud access security broker FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Questa funzione tuttavia funziona solo se l'utente lavora dall'interno dell'azienda.

Fase due e post emergenza

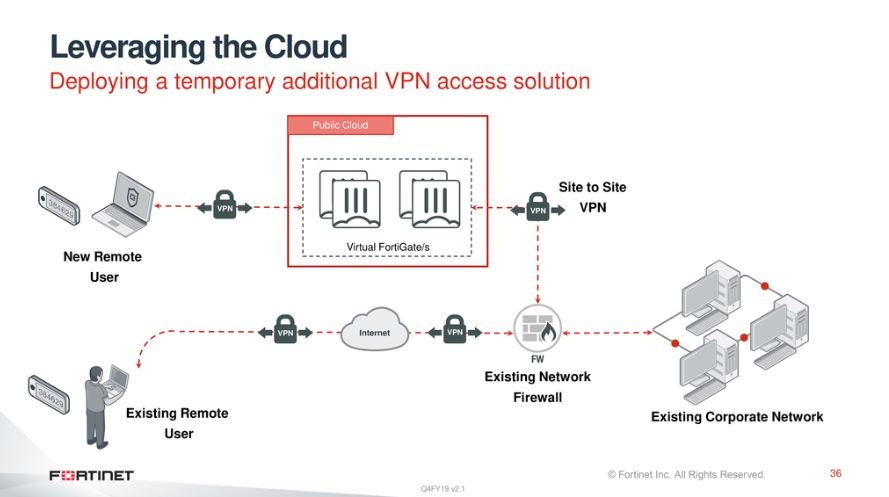

L'ultimo argomento trattato riguarda le implementazioni che sono necessarie oggi, ma che non serviranno più quando l'emergenza sanitaria sarà del tutto rientrata. Invece di acquistare hardware, è più conveniente affidarsi a soluzioni di cloud pubblico. Si possono attivare licenze a consumo direttamente online sui siti dei fornitori (ad esempio AWS, Azure, etc) e configurare le VPN di modo da puntare ai contenitori cloud.

Una volta terminata la loro funzione, basterà smettere di pagarle e cancellare i virtual firewall. Usando le soluzioni Fortinet per la gestione, si può beneficiare delle console di gestione, degli strumenti di sandboxing e tutto quello che serve per garantire un buon livello di sicurezza.

La VPN è un elemento. Ma non va vista come un'unica opzione, perché in realtà esistono tipi diversi di VPN che erogano servizi diversi. Soprattutto considerando che non si sta parlando di mettere in piedi VPN per pochi utenti privilegiati che lavorano da casa. Si tratta di costruire VPN su larga scala, adatte a decine, centinaia o migliaia di utenti, a seconda della dimensione dell'azienda.

I tipi di VPN

In tutti i casi serve un gateway VPN che permetta di fare sì che dal device si crei un tunnel cifrato per l'accesso ai server aziendali e alle applicazioni. Detto questo, occorre scegliere la VPN corretta. Ne esistono di tipo SSL e IPsec. In entrambe le famiglie ci sono versioni clientless e client-based. Le prime non richiedono l'installazione di alcun software sul client, al contrario delle altre.Il tipo più semplice di VPN che si possa implementare è quella SSL clientless. Si usa il browser sia per lanciare la VPN sia per vedere le risorse. C'è un URL a cui fare riferimento per connettersi, e dalla pagina che appare si fa login e si accede a un portalino che permette di vedere i server aziendali o di fare remote desktop dal PC che si usava in ufficio. Il tipo IPsec clientless invece sfrutta il client VPN IPsec integrato nei sistemi operativi. Permette di configurare una connessione IPsec senza bisogno di installare software aggiuntivi.

Entrambi questi tipi di VPN non portano allo stesso risultato delle VPN con software client in termini di scalabilità. Però apportano molti vantaggi, soprattutto se il client è un dispositivo BYOD. Per comprenderlo basa guardare la tabella esemplificativa proposta da Fortinet, che vede qui sopra.

Entrambi questi tipi di VPN non portano allo stesso risultato delle VPN con software client in termini di scalabilità. Però apportano molti vantaggi, soprattutto se il client è un dispositivo BYOD. Per comprenderlo basa guardare la tabella esemplificativa proposta da Fortinet, che vede qui sopra.Una VPN SSL clientless non richiede alcuna installazione e configurazione. Funziona ovunque, visto che si collega via https. Però le prestazioni dal punto di vista della contemporaneità di utenti che si possono collegare sono molto basse. In altre parole, faticano a gestire molti utenti in contemporanea. Inoltre, non si possono gestire centralmente.

Le VPN che richiedono l'installazione di un software sul client possono essere sia di tipo IPsec che SSL. Garantiscono contemporaneità molto ampie e permettono il controllo centralizzato del client. Significa che permettono di aggiungere funzioni di sicurezza, che le rendono più sicure. Ecco perché gli esperti di Fortinet consigliano questo tipo di approccio.

Autenticazione a più fattori

Quando si diceva che la VPN da sola non è sufficiente significa che sono necessari livelli di sicurezza aggiuntivi. Il primo, come ampiamente discusso in un precedente articolo, è l'autenticazione a più fattori. Serve per rispondere a una domanda piuttosto semplice: siamo sicuri che il collega che cerca di accedere alla VPN sia davvero un collega? Per rispondere occorre l'autenticazione a più fattori. Con one-time-password diffuse mediante token. Si possono avere tramite app smartphone, SMS, email o pendrive con certificati digitali. Con la sua soluzione, Fortinet promette un ulteriore salto in avanti. Oltre a verificare l'identità di chi si connette, si può scegliere chi ha accesso a un determinato server piuttosto che a un altro. Per esempio, solo un utente amministrativo può accedere ai server dell'amministrazione finanziaria. Addetti marketing e commerciali no. Per questo livello di controllo occorre l'SSO (Single Sign On). SSO legge il gruppo di appartenenza all'interno di active directory e incrocia le informazioni con il controllo di accesso generale del firewall.

Con la sua soluzione, Fortinet promette un ulteriore salto in avanti. Oltre a verificare l'identità di chi si connette, si può scegliere chi ha accesso a un determinato server piuttosto che a un altro. Per esempio, solo un utente amministrativo può accedere ai server dell'amministrazione finanziaria. Addetti marketing e commerciali no. Per questo livello di controllo occorre l'SSO (Single Sign On). SSO legge il gruppo di appartenenza all'interno di active directory e incrocia le informazioni con il controllo di accesso generale del firewall.Messa in sicurezza dell'endpoint

Un approccio completo alla sicurezza si può ottenere solo usando un pacchetto completo di più prodotti. Nel caso di Fortinet si chiama Security Fabric. Comprende tecnologie proprietarie e di terze parti partner, che permettono di abbracciare la complessità della rete in modo ampio.Deve comprendere un ampio perimetro, dal singolo endpoint al cloud pubblico o privato, passando per le reti di accesso, le email, l'accesso ai siti web, eccetera. Tutte queste aree devono essere protette da sistemi di threat intelligence.

In Security Fabric tutti gli strumenti sono integrati, si scambiano telemetrie, collaborano e consentono la gestione da un'unica console di controllo. Un elemento fondamentale è la suite di funzioni dedicate all'endpoint. Consente la telemetria del singolo client, con il controllo dei software e delle vulnerabilità (sistemi operativi e applicazioni senza patch). In caso di comportamenti sospetti o anomalie permette di mettere in quarantena un singolo enpoit. Inoltre dialoga direttamente con le soluzioni di sandboxing che vedremo di seguito per fare correlazione sui log e identificare i client compromessi.

È anche una soluzione antimalware, e può fare da web filtering per bloccare i siti non in linea con le politiche aziendali di accesso a Internet, anche se l'utente è a casa sua. Si possono infine abilitare funzioni di protezione avanzata rispetto alle minacce persistenti, come ransomware e sistemi di esfiltrazione dei dati.

È anche una soluzione antimalware, e può fare da web filtering per bloccare i siti non in linea con le politiche aziendali di accesso a Internet, anche se l'utente è a casa sua. Si possono infine abilitare funzioni di protezione avanzata rispetto alle minacce persistenti, come ransomware e sistemi di esfiltrazione dei dati.Si tratta di uno strumento importante soprattutto con dispositivi BYOD. In fase di connessione alla VPN si possono impostare criteri minimi per l'accesso: c'è almeno un antivirus? C'è un processo che dev'essere attivo? C'è una certa versione del sistema operativo? In questo modo si evita che si possano collegare device pericolosi.

Una volta accettato il client, la telemetria permette di avere grande visibilità sui sistemi. Nelle finestre di dettaglio si possono vedere informazioni quali indirizzo IP e mac address della macchina, vunerabilità, rischi associati, software non aggiornati, eccetera.

La console di gestione può essere sia all'interno sia all'esterno dell'azienda, in cloud tramite il servizio SaaS gestito da Fortinet.

Sandbox e applicazioni SaaS

Altro elemento della Security Fabric è la parte di analisi di artefatti pericolosi. È importante soprattutto se il PC viene usato per attività diverse da quelle professionali, aumentando il rischio di infezioni. I sistemi di sandboxing analizzano le minacce non identificabili subito come tali. In sostanza esegue i file sospetti (eseguibili, PDF, altro) in una sandbox, in caso di problemi ne impedisce l'accesso. Un altro tassello importante è il monitoraggio delle attività di file sharing con Office 365, Dropbox, Google Drive e altri servizi SaaS. Spesso si usano per condividere file. È il cosiddetto shadow IT e si può controllare tramite il cloud access security broker FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Questa funzione tuttavia funziona solo se l'utente lavora dall'interno dell'azienda.

Un altro tassello importante è il monitoraggio delle attività di file sharing con Office 365, Dropbox, Google Drive e altri servizi SaaS. Spesso si usano per condividere file. È il cosiddetto shadow IT e si può controllare tramite il cloud access security broker FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Questa funzione tuttavia funziona solo se l'utente lavora dall'interno dell'azienda.Fase due e post emergenza

L'ultimo argomento trattato riguarda le implementazioni che sono necessarie oggi, ma che non serviranno più quando l'emergenza sanitaria sarà del tutto rientrata. Invece di acquistare hardware, è più conveniente affidarsi a soluzioni di cloud pubblico. Si possono attivare licenze a consumo direttamente online sui siti dei fornitori (ad esempio AWS, Azure, etc) e configurare le VPN di modo da puntare ai contenitori cloud.Una volta terminata la loro funzione, basterà smettere di pagarle e cancellare i virtual firewall. Usando le soluzioni Fortinet per la gestione, si può beneficiare delle console di gestione, degli strumenti di sandboxing e tutto quello che serve per garantire un buon livello di sicurezza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab