Attacco sfrutta Microsoft Teams e cloud per rubare account aziendali

Individuata una campagna che sfrutta strumenti automatizzati per violare migliaia di account aziendali Microsoft, puntando a dati e comunicazioni sensibili.

Sfrutta un popolare strumento di penetration testing la nuova campagna di account takeover scoperta dai ricercatori di Proofpoint. In particolare, TeamFiltration, il framework open source nato per i pentester, è stato riconvertito dagli attaccanti per colpire gli utenti Entra ID di aziende di ogni settore. La campagna è stata denominata UNK_SneakyStrike e si distingue per la capacità di mimetizzarsi nel traffico legittimo e per l’automazione spinta delle fasi di attacco, che vanno dalla raccolta delle credenziali fino all’accesso alle risorse cloud aziendali più sensibili.

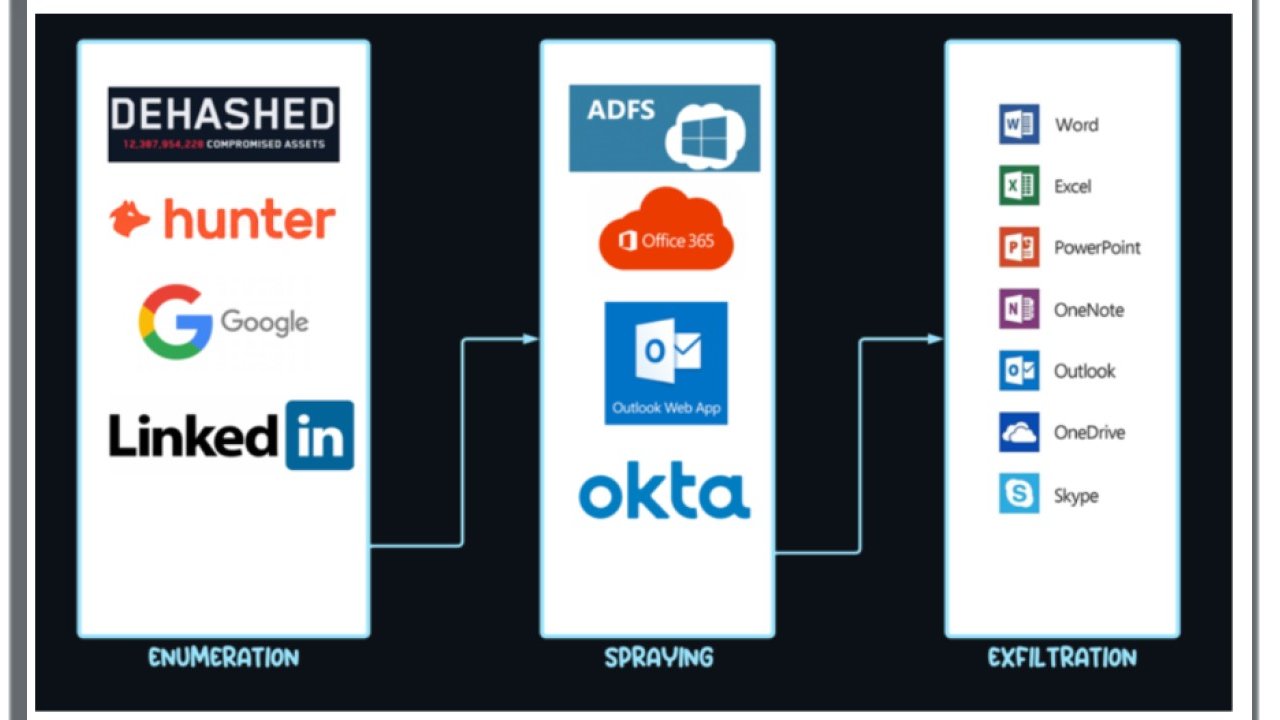

La strategia degli attaccanti si fonda su una profonda conoscenza dell’ecosistema Microsoft e delle sue API. I cybercriminali, sfruttando TeamFiltration, sono riusciti a individuare gli account validi all’interno delle organizzazioni, utilizzando l’API di Microsoft Teams per verificare l’esistenza degli utenti, quindi hanno attuato la tecnica del password spraying per testare le password. Questo metodo, meno ‘rumoroso’ rispetto al brute force tradizionale, consente di passare inosservati agli occhi dei sistemi di difesa automatizzati.

Com’è stato usato TeamFiltration

Com’è stato usato TeamFiltration

La scelta di TeamFiltration non è stata casuale dato che il framework, sviluppato nel 2021 per scopi etici, integra moduli che permettono di automatizzare l’enumerazione degli utenti, il tentativo di accesso con password scontate e di raccogliere token di autenticazione. Una volta ottenuto l’accesso, gli attaccanti hanno attuato movimenti laterali nell’ambiente cloud, puntando a risorse come Teams, OneDrive e Outlook. In alcuni casi gli attaccanti hanno rimpiazzato file legittimi su OneDrive con versioni modificate per garantirsi un accesso persistente e silenzioso, nel frattempo esfiltravano email e documenti sensibili di interesse.

Infrastruttura e IoC

L’infrastruttura della campagna è articolata: sfrutta server AWS distribuiti in più regioni geografiche, con una prevalenza di nodi negli Stati Uniti, Irlanda e Regno Unito. Come punto di partenza per orchestrare l’attacco, i cyber criminali hanno fatto uso di un account Office 365 dotato di licenza Business Basic, impiegato per simulare comportamenti legittimi e per gestire la rotazione delle richieste verso i servizi cloud di Microsoft, in modo da ridurre il rischio di essere individuati.

Un errore commesso dai cyber criminali, che ha permesso agli esperti di riconoscere la campagna è stato l’uso di uno user agent obsoleto, tipico di una vecchia versione di Teams: ce n’è traccia nei log di accesso e può essere utilizzato come Indicatore di Compromissione. I ricercatori hanno inoltre notato una lista di ID applicazione che, pur richiamando progetti noti come FOCI di Secureworks, presenta alcune incongruenze, segno di un ulteriore tentativo di ghosting.

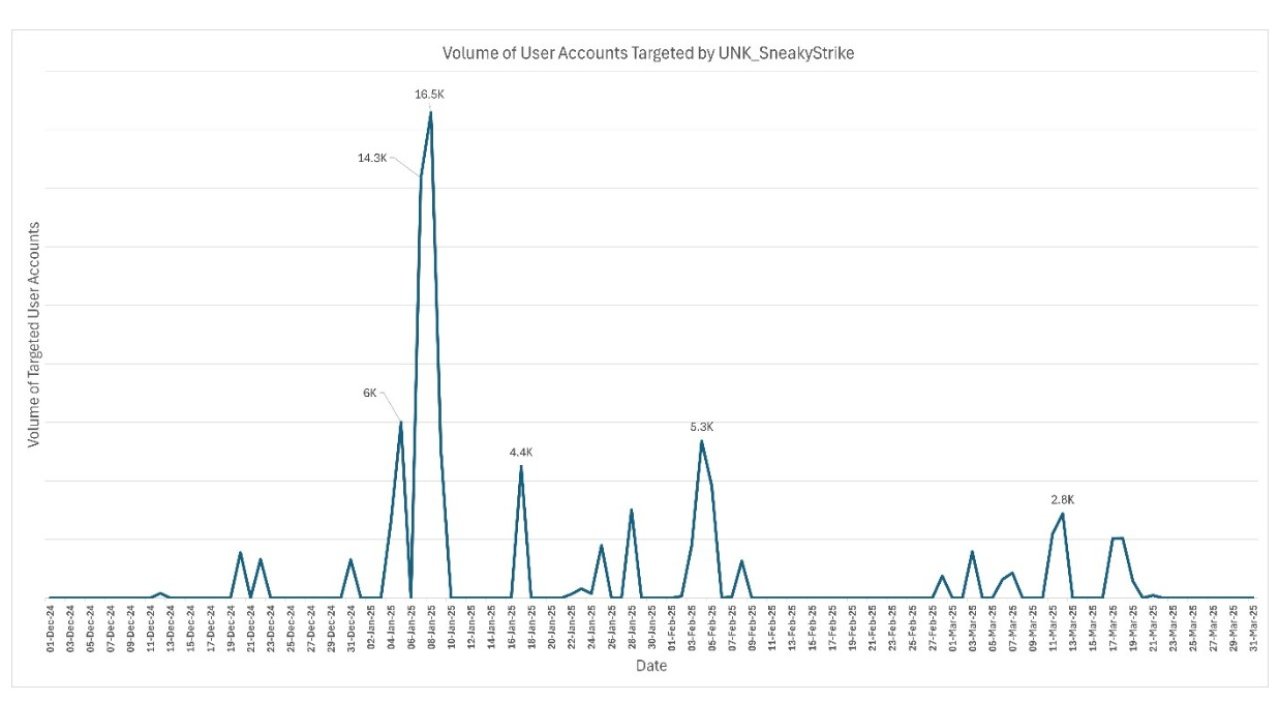

I picchi di attività rilevati fra luglio 2024 e marzo 2025

I picchi di attività rilevati fra luglio 2024 e marzo 2025

Gli esperti hanno inoltre rilevato che il ritmo degli attacchi segue una logica ciclica: fasi di attività intensa (in cui vengono presi di mira tutti gli utenti di tenant più piccoli o solo una parte degli utenti nelle aziende più grandi) si alternano con periodi di apparente inattività, che possono durare anche diversi giorni.

Gli esperti di Proofpoint hanno notare che questa campagna rappresenta un salto di qualità rispetto ai tradizionali attacchi di account takeover, perché quello a cui si sono trovati davanti non sono semplici tentativi di phishing o di brute force, ma operazioni strutturate che sfruttano strumenti professionali e una profonda conoscenza delle architetture cloud.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab