Cisco e Palo Alto correggono una grave vulnerabilità di Kerberos

La vulnerabilità potrebbe consentire attacchi man-in-the-middle. Le patch sono disponibili, è prioritario installarle.

Cisco Systems e Palo Alto Networks hanno pubblicato le rispettive patch per la correzione di una vulnerabilità simile che affliggeva i propri prodotti. In entrambi i casi, i cyber criminali potevano bypassare i sistemi di autenticazione e sferrare attacchi man-in-the-middle con cui ottenere il controllo degli apparecchi.

Le vulnerabilità sono state scoperte dai ricercatori di Silverfort, sono simili e potrebbero esistere in altre implementazioni di Kerberos. Cisco ha corretto la falla all'inizio di questo mese, Palo Alto Networks questa settimana.

Da notare che PAN-OS 8.0 non è più supportato, quindi non è e non sarà disponibile la patch per questa vulnerabilità.

Nell'advisory ufficiale l'azienda spiega che "un bypass di autenticazione mediante spoofing nel daemon di autenticazione e nei componenti User-ID del PAN-OS impedisce di verificare l'integrità del Kerberos key Distribution Center (KDC) prima di autenticare gli utenti". Questo problema influisce su tutte le forme di autenticazione che utilizzano un profilo Kerberos. L'alto rischio della falla è dovuto al fatto che un'aggressione man-in-the-middle capace di intercettare le comunicazioni tra PAN-OS e KDC consente di accedere a PAN-OS come amministratore".

Nell'advisory ufficiale l'azienda spiega che "un bypass di autenticazione mediante spoofing nel daemon di autenticazione e nei componenti User-ID del PAN-OS impedisce di verificare l'integrità del Kerberos key Distribution Center (KDC) prima di autenticare gli utenti". Questo problema influisce su tutte le forme di autenticazione che utilizzano un profilo Kerberos. L'alto rischio della falla è dovuto al fatto che un'aggressione man-in-the-middle capace di intercettare le comunicazioni tra PAN-OS e KDC consente di accedere a PAN-OS come amministratore".

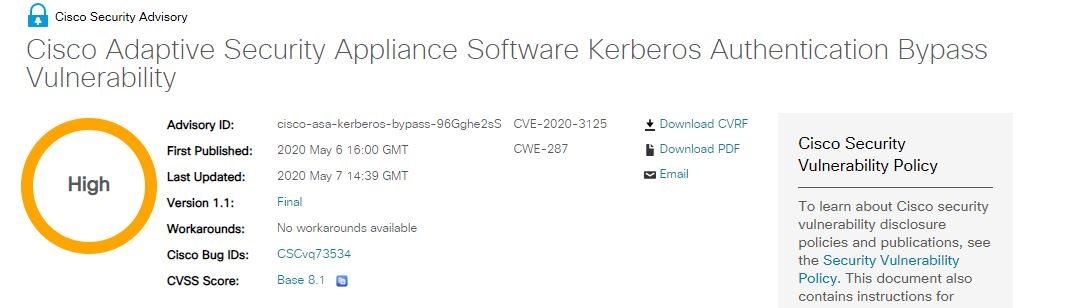

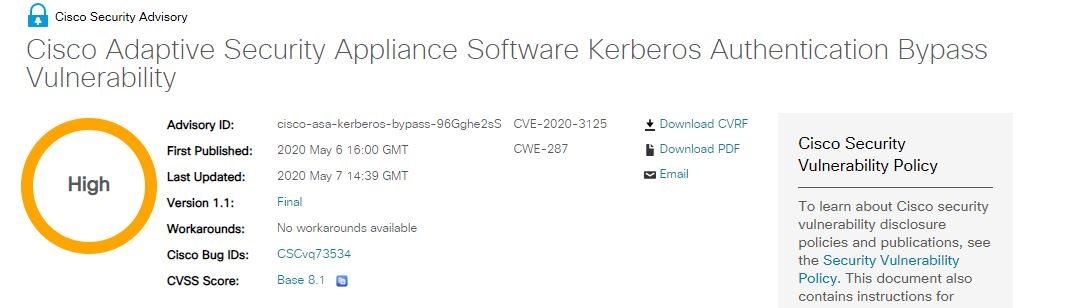

Una vulnerabilità simile, nota come CVE-2020-3125, affligge il software Cisco Adaptive Security Appliance (ASA). Sono interessati i dispositivi che eseguono il software Cisco ASA e sfruttano l'autenticazione Kerberos per l'accesso VPN o locale. La patch è stata pubblicata il 6 maggio.

L'advisory di Cisco contiene le istruzioni per verificare se l'autenticazione Kerberos è configurata correttamente. Tuttavia, per risolvere il problema è necessario apportare manualmente alcune modifiche alla configurazione, dopo l'aggiornamento del software. Il problema è che "i dispositivi Cisco ASA sono vulnerabili e possono essere sfruttati a meno che non siano configurati comandi CLI validate-kdc e aaa kerberos import-keytab. Sono comandi inediti, che "assicurano che l'ASA convalidi il KDC durante ogni operazione di autenticazione dell'utente, impedendo alla vulnerabilità di prendere corso.

I ricercatori di Silverfort sottolineano che "l'autenticazione KDC sul server è spesso trascurata […], forse perché la sua presenza complica i requisiti di configurazione. Tuttavia, se il KDC non si autentica sul server, la sicurezza del protocollo è completamente compromessa, consentendo a un cyber criminale di dirottare il traffico di rete e di autenticarsi su PAN-OS con qualsiasi password, anche una errata".

In realtà lo spoofing KDC di Kerberos non è un nuovo tipo di attacco. È stato segnalato per la prima volta dieci anni fa, a indicazione del fatto che i prodotti di Cisco e Palo Alto Network sono vulnerabili da tempo. I ricercatori di Silverfort si sono resi conto di quella che definiscono una "svista" mentre tentavano di implementare una soluzione di autenticazione a più fattori compatibile con dispositivi di sicurezza di terze parti.

In realtà lo spoofing KDC di Kerberos non è un nuovo tipo di attacco. È stato segnalato per la prima volta dieci anni fa, a indicazione del fatto che i prodotti di Cisco e Palo Alto Network sono vulnerabili da tempo. I ricercatori di Silverfort si sono resi conto di quella che definiscono una "svista" mentre tentavano di implementare una soluzione di autenticazione a più fattori compatibile con dispositivi di sicurezza di terze parti.

Le vulnerabilità sono state scoperte dai ricercatori di Silverfort, sono simili e potrebbero esistere in altre implementazioni di Kerberos. Cisco ha corretto la falla all'inizio di questo mese, Palo Alto Networks questa settimana.

Le falle di Palo Alto e Cisco

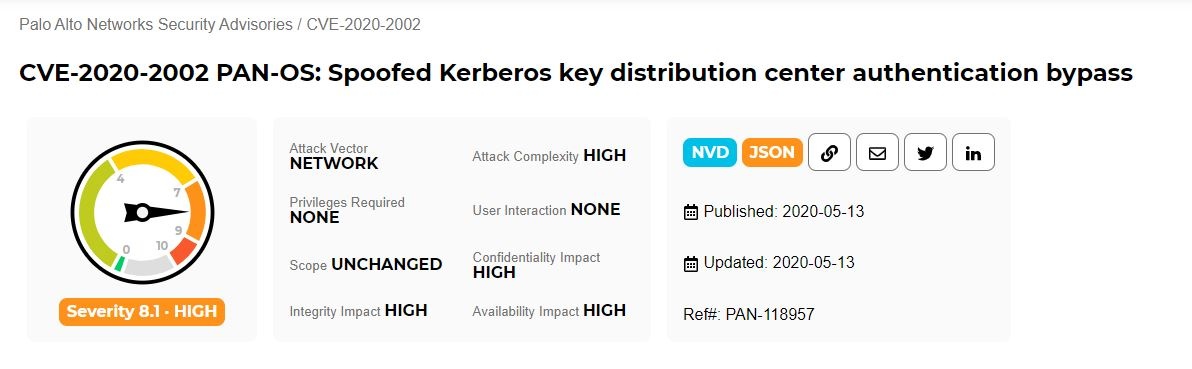

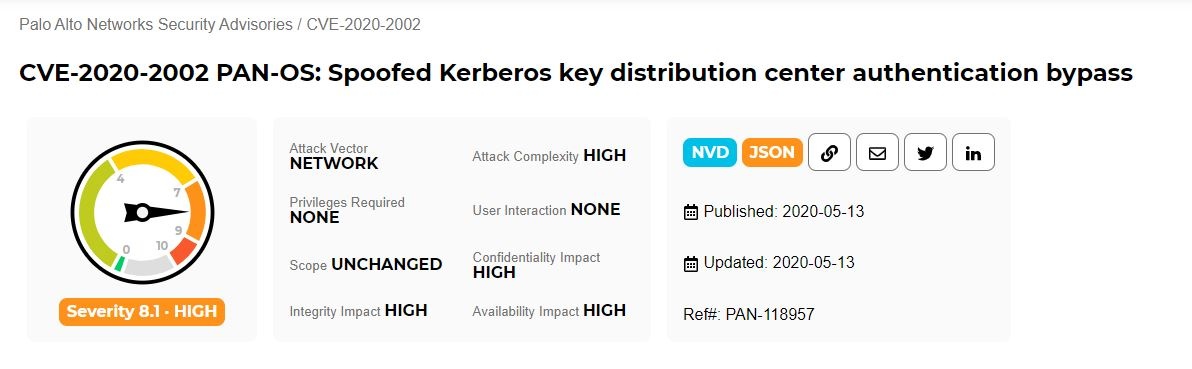

Partiamo da Palo Alto Networks. La vulnerabilità è insita in PAN-OS, il sistema operativo dei dispositivi di sicurezza di rete del produttore. È stata identificata come CVE-2020-2002 ed è classificata ad alto rischio. In particolare, la falla riguarda le versioni PAN-OS 7.1 precedenti alla 7.1.26; PAN-OS 8.1 antecedenti alla 8.1.13; PAN-OS 9.0 prima della 9.0.6 e tutte le versioni di PAN-OS 8.0.Da notare che PAN-OS 8.0 non è più supportato, quindi non è e non sarà disponibile la patch per questa vulnerabilità.

Nell'advisory ufficiale l'azienda spiega che "un bypass di autenticazione mediante spoofing nel daemon di autenticazione e nei componenti User-ID del PAN-OS impedisce di verificare l'integrità del Kerberos key Distribution Center (KDC) prima di autenticare gli utenti". Questo problema influisce su tutte le forme di autenticazione che utilizzano un profilo Kerberos. L'alto rischio della falla è dovuto al fatto che un'aggressione man-in-the-middle capace di intercettare le comunicazioni tra PAN-OS e KDC consente di accedere a PAN-OS come amministratore".

Nell'advisory ufficiale l'azienda spiega che "un bypass di autenticazione mediante spoofing nel daemon di autenticazione e nei componenti User-ID del PAN-OS impedisce di verificare l'integrità del Kerberos key Distribution Center (KDC) prima di autenticare gli utenti". Questo problema influisce su tutte le forme di autenticazione che utilizzano un profilo Kerberos. L'alto rischio della falla è dovuto al fatto che un'aggressione man-in-the-middle capace di intercettare le comunicazioni tra PAN-OS e KDC consente di accedere a PAN-OS come amministratore". Una vulnerabilità simile, nota come CVE-2020-3125, affligge il software Cisco Adaptive Security Appliance (ASA). Sono interessati i dispositivi che eseguono il software Cisco ASA e sfruttano l'autenticazione Kerberos per l'accesso VPN o locale. La patch è stata pubblicata il 6 maggio.

L'advisory di Cisco contiene le istruzioni per verificare se l'autenticazione Kerberos è configurata correttamente. Tuttavia, per risolvere il problema è necessario apportare manualmente alcune modifiche alla configurazione, dopo l'aggiornamento del software. Il problema è che "i dispositivi Cisco ASA sono vulnerabili e possono essere sfruttati a meno che non siano configurati comandi CLI validate-kdc e aaa kerberos import-keytab. Sono comandi inediti, che "assicurano che l'ASA convalidi il KDC durante ogni operazione di autenticazione dell'utente, impedendo alla vulnerabilità di prendere corso.

L'origine del problema

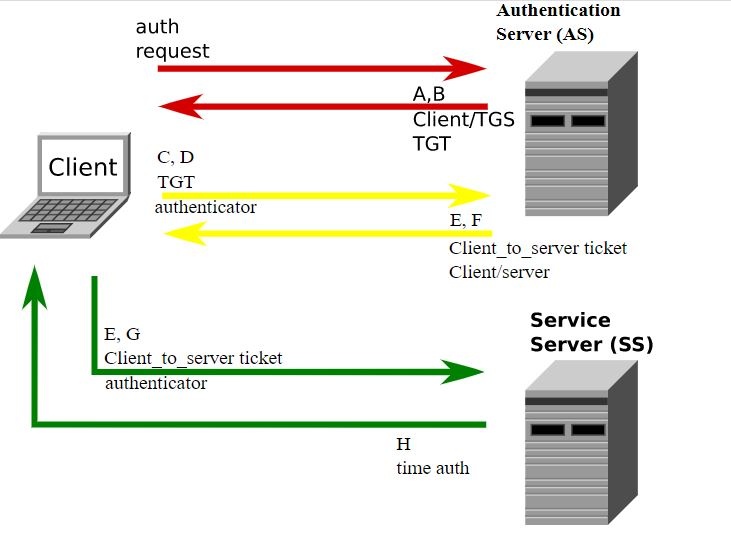

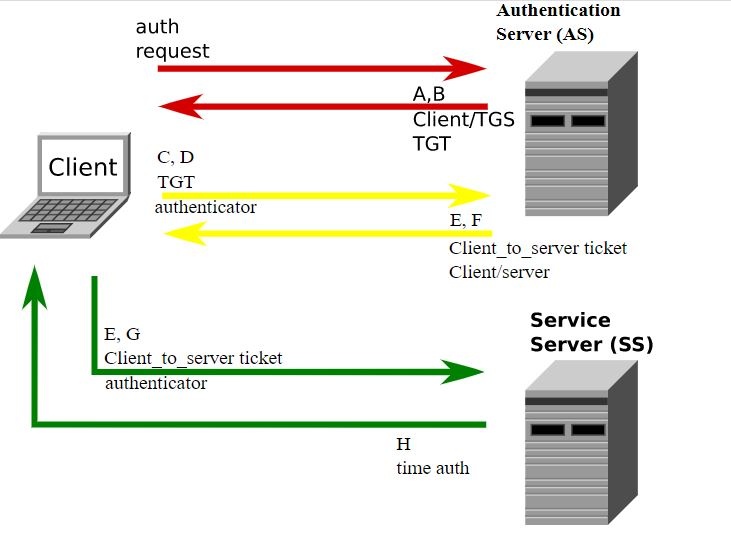

Kerberos è un protocollo di autenticazione molto usato negli ambienti active directory aziendali. Per garantire la massima sicurezza, il protocollo prevede tre passaggi di autenticazione: l'utente esegue l'autenticazione sul server, il server esegue l'autenticazione sul client e il Kerberos key distribution center (KDC) esegue l'autenticazione sul server.I ricercatori di Silverfort sottolineano che "l'autenticazione KDC sul server è spesso trascurata […], forse perché la sua presenza complica i requisiti di configurazione. Tuttavia, se il KDC non si autentica sul server, la sicurezza del protocollo è completamente compromessa, consentendo a un cyber criminale di dirottare il traffico di rete e di autenticarsi su PAN-OS con qualsiasi password, anche una errata".

In realtà lo spoofing KDC di Kerberos non è un nuovo tipo di attacco. È stato segnalato per la prima volta dieci anni fa, a indicazione del fatto che i prodotti di Cisco e Palo Alto Network sono vulnerabili da tempo. I ricercatori di Silverfort si sono resi conto di quella che definiscono una "svista" mentre tentavano di implementare una soluzione di autenticazione a più fattori compatibile con dispositivi di sicurezza di terze parti.

In realtà lo spoofing KDC di Kerberos non è un nuovo tipo di attacco. È stato segnalato per la prima volta dieci anni fa, a indicazione del fatto che i prodotti di Cisco e Palo Alto Network sono vulnerabili da tempo. I ricercatori di Silverfort si sono resi conto di quella che definiscono una "svista" mentre tentavano di implementare una soluzione di autenticazione a più fattori compatibile con dispositivi di sicurezza di terze parti.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab