CrowdStrike: AI generativa e APT, il cybercrime scala nuovi livelli

Il Threat Hunting Report 2025 mostra il boom di intrusioni APT, cloud e identità: l’AI diventa un’arma per gli attaccanti, la gestione intelligente delle vulnerabilità è oggi essenziale.

Il balzo degli attacchi supportati dall’AI, la centralità degli APT e la necessità per le aziende di difendersi da intrusioni multi-dominio che sfruttano vulnerabilità minori. Sono alcuni dei temi al centro del CrowdStrike 2025 OverWatch Threat Hunting Report che abbiamo analizzato insieme a Luca Nilo Livrieri, Senior Director, Sales Engineering Southern Europe di CrowdStrike, in una intervista con SecurityOpenLab. Il report è particolare perché “a differenza del Global Threat Report - che raccoglie previsioni e dati di intelligence - l’OverWatch è il risultato dei contatti diretti che CrowdStrike ha avuto con gli avversari tra il 1 luglio 2024 e il 30 giugno 2025. Parliamo quindi di incident response reale, di casi individuati, analizzati e gestiti dal nostro team OverWatch sui clienti: numeri alla mano, abbiamo effettuato 60 miliardi di operazioni di threat hunting con 13 milioni di investigazioni” spiega Livrieri.

Gli attacchi sponsorizzati dagli stati

Il primo dato che salta all’occhio è il cambio di scenario, complice anche il quadro geopolitico ed economico: “emerge un aumento del 40% annuo nelle attività di APT dai threat actors focalizzati sul cloud sponsorizzati dalla Cina – descrive Livrieri - che sono tornati ad avere fra gli obiettivi chiave il comparto tecnologico e la proprietà intellettuale occidentale. Abbiamo assistito a diversi casi di attacchi da parte, per esempio, di Operator Panda, che ha sfruttato una vulnerabilità su una appliance Cisco per poi muoversi lateralmente colpendo endpoint, identità, cloud e device non gestiti. La priorità degli attaccanti è stata la permanenza all’interno dell’infrastruttura, anziché il semplice exploit di un singolo asset: una strategia cross domain che richiede la capacità di essere silenti, veloci e capaci di scalare”.

Luca Nilo Livrieri, Senior Director, Sales Engineering Southern Europe di CrowdStrike

Luca Nilo Livrieri, Senior Director, Sales Engineering Southern Europe di CrowdStrike

Livrieri specifica che CrowdStrike ha rilevato “un incremento del 136% delle intrusioni cloud nella prima metà del 2025 rispetto a tutto il 2024. Genesis Panda e Murky Panda, due gruppi di cyberciminali cinesi, sono maestri nelle tattiche di appropriazione delle credenziali sulla console di controllo dell’infrastruttura cloud, sono abili nell’attuazione di campagne di ricognizione su larga scala. Murky Panda si distingue per l’abuso della relazione di fiducia che lega i fornitori terzi titolari di privilegi amministrativi su tenant Entra ID, creando backdoor difficili da rilevare”.

Un altro esempio è quello di Glacial Panda negli attacchi contro le telco, che ottiene la lunga permanenza nella rete target “vivendo di ciò che offre il sistema, senza introdurre tool nuovi. Sfruttano OpenSSH compromessi, cron trojanizzati, accessi da account legittimi, con l’obiettivo di raccogliere dati, Spesso operano su infrastrutture Linux legacy, dove i controlli sono più lassi” sottolinea Livrieri.

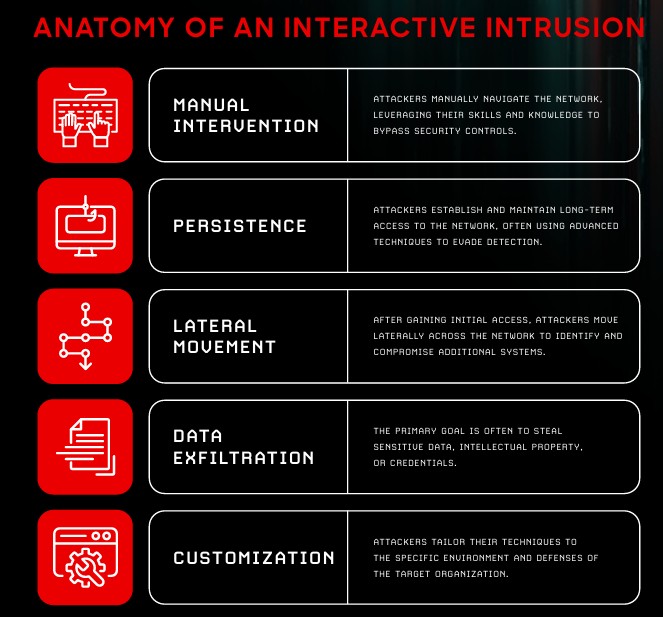

Proprio sugli attacchi cross domain nominati sopra, Livrieri, sottolinea che “è aumentato il numero di operatori che colpisce in modo interattivo su domini diversi: non parliamo più di exploit su singoli endpoint, ma di persistenza trasversale su cloud, identità, SaaS, endpoint e device non gestiti. In sostanza, il cross domain non è più una rarità ma la regola.”.

Il settore maggiormente colpito resta quello tecnologico, seguito da government e telco. Questa classifica è data dal fatto che il comparto tecnologico custodisce le chiavi di accesso, le credenziali, gli IP e le informazioni che interessano agli attaccanti.

L'identità come vettore di attacco

Livrieri sottolinea che “sta cambiando anche la superficie di attacco: l’utente, l’identità, diventano il nuovo perimetro, al di là dei device fisici. Non a caso, uno dei trend più insidiosi è l’exploit delle identità e l’utilizzo di bypass dell’autenticazione multi-fattore via social engineering”.

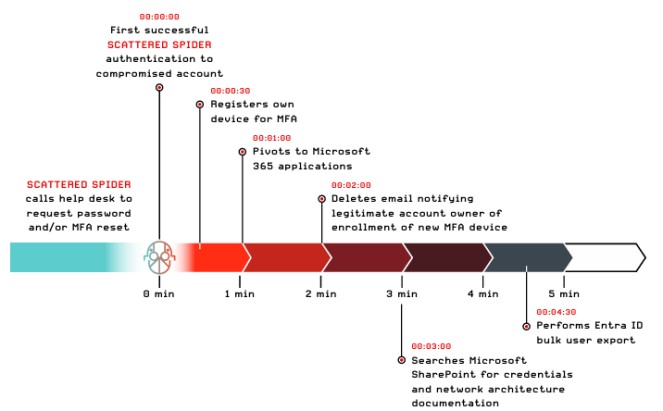

Un chiaro esempio di interesse verso le identità è quello delle attività dei gruppi nord coreani come Famous Chollima: “abbiamo analizzato 320 aziende infiltrate da questi gruppi e il numero è in aumento del 220% anno su anno. La loro strategia consiste nel lavorare dall’interno”. A proposito di attacchi contro le identità Livrieri sottolinea la re-impennata delle attività di Scattered Spider, che “dopo un periodo relativamente calmo è tornato con campagne ransomware molto aggressive che puntano tutto su help desk social engineering per resettare MFA e password. Il gruppo simula chiamate agli help desk per farsi passare per dipendenti legittimi, ovviamente fornendo dati reali, spesso accessibili tramite breach precedenti. L’obiettivo del raggiro è ottenere il reset delle credenziali di autenticazione, la configurazione di un nuovo device e la cancellazione delle notifiche di sicurezza che avvertirebbero il vero utente di quanto accade”.

Livrieri rimarca che “questi attaccanti sono maestri nell’uso di proxy residenziali, nel login da device nella stessa zona geografica dell’utente compromesso. Operano preferibilmente fuori orario, di modo da sfruttare il dilatamento della finestra temporale prima della segnalazione. Puntano spesso a ruoli IT/Security (per esempio gli impiegati nei SOC) e anche ad account C-level”.

La GenAI come arma

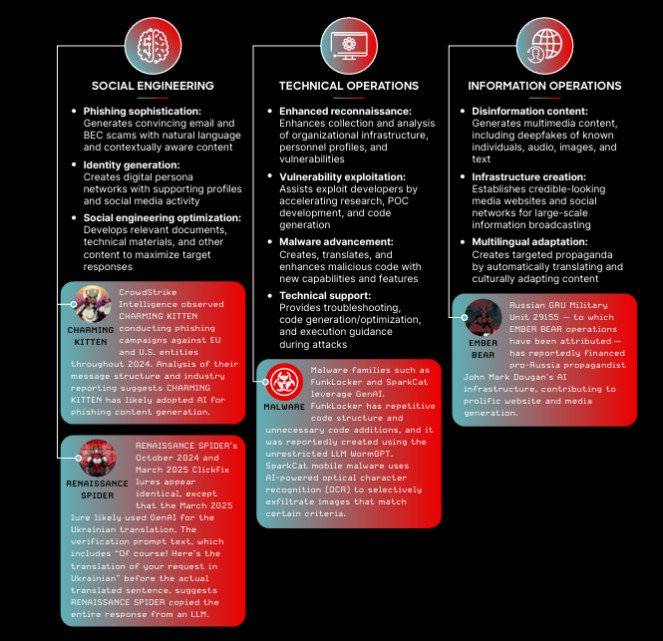

Nei casi che coinvolgono le identità è poi rilevante l’apporto che l’AI dà agli attaccanti, che “consentono anche a operatori privi di conoscenze linguistiche di bypassare i controlli. Ricordo – narra Livrieri - un esempio concreto in Giappone, dove il gruppo ha usato l’AI per generare contenuti in lingua ed eludere i filtri”.

Livrieri non usa mezzi termini: “L’AI usata come arma è ormai una realtà quotidiana: le AI generative hanno abbassato la barriera all’ingresso per creare malware, script e contenuti per il phishing. Chi è già esperto le adopera per diventare ancora più efficace; chi è meno competente le usa per ampliare le proprie capacità. Abbiamo casi di malware costruiti tramite modelli LLM non censurati come WormGPT (per esempio nel caso di FunkLocker e SparkCat), oppure operatori che usano l’AI per la fase di ricognizione, che include la raccolta di vulnerabilità, la stesura di codici di exploit, la generazione di social identity fake con profili credibili e contenuti multimediali realizzati ad hoc”. In sostanza ci troviamo di fronte a una rivoluzione industriale per la criminalità, i cui risultati sono sotto agli occhi di tutti.

La difesa

Un altro cambiamento importante negli attacchi messo in evidenza dal report riguarda il fatto che gli attaccanti non sfruttano più solo vulnerabilità critiche con score elevati, ma catene di bug minori, spesso noti e sottostimati: “il 52% delle vulnerabilità sfruttate riguarda la fase di initial access, spesso via applicazioni internet-exposed. Non si può più pensare di applicare patch secondo il solo CVSS score”, ammonisce Livrieri: “serve una strategia di exposure management che prioritizzi davvero il rischio per l’azienda, correlando criticità dell’asset, esposizione reale, vettori di attacco e attività dell’attaccante”. Un compito che viene svolto in maniera adeguata dalla “tecnologia proprietaria di CrowdStrike EXPRT-AI, che seleziona in maniera dinamica le vulnerabilità che costituiscono il maggiore rischio di sfruttamento per una intrusione in rete, a prescindere dal punteggio sulle tabelle tradizionali. Tale approccio sfrutta la telemetria trasversale e la Threat Intelligence”.

Livrieri è netto sulle azioni da compiere per ottenere una difesa efficace agli attacchi moderni: “è fondamentale dotarsi di soluzioni AI agentiche e di un approccio proattivo, con detection e threat hunting multi dominio con portata cross domain e spesso anche cross vendor. Non a caso molti nostri clienti – prosegue Livrieri – anche dotati di SOC avanzati, utilizzano OverWatch come servizio di threat hunting proattivo per l’endpoint, per l’identity e per tutto il cloud, Next Generation SIEM incluso. La lotta oggi si combatte unendo segnali diversi: VPN, directory, VMware, Microsoft 365, SaaS, log di terze parti”.

Il tempismo è un elemento centrale per diversi motivi. Perché una risposta “near real time” non è più sufficiente, ma anche perché – spiega Livrieri - “arriveremo presto al momento in cui agenti AI orchestreranno attacchi end-to-end in automatico, senza intervento umano. Per questo anche la risposta dovrà essere automatica, in tempo reale e guidata da AI agentiche difensive. Chi ha la soluzione giusta è già in grado oggi di fornire una risposta efficace”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab