Applicazioni vulnerabili la principale minaccia alla sicurezza

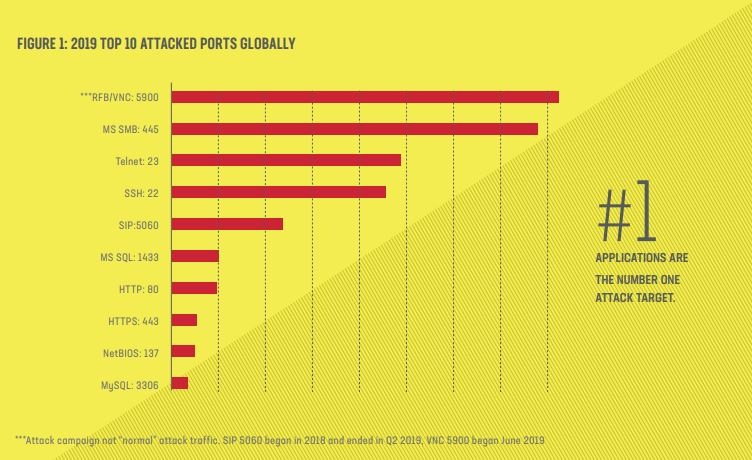

Uno studio di F5 Networks rivela che le applicazioni sono fra gli obiettivi preferiti dai cyber criminali. Ecco le principali minacce.

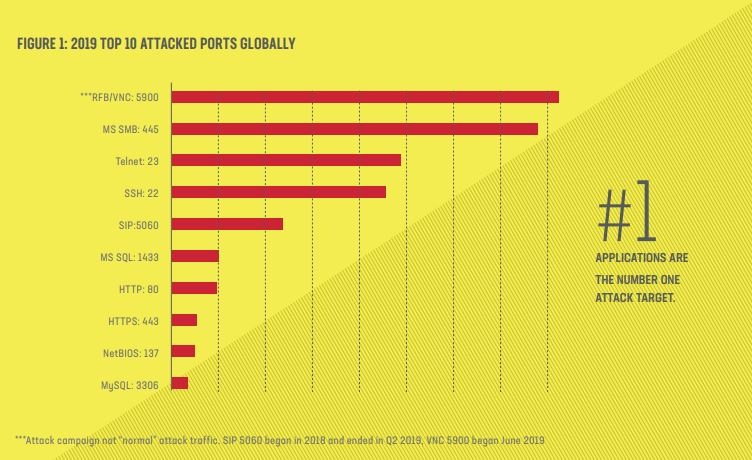

Le applicazioni sono fra gli obiettivi preferiti dai cyber criminali. Il motivo è semplice: sono un importante gateway per i dati preziosi. E sono vulnerabili, perché le applicazioni moderne sono composte da un insieme di molti componenti separati che vengono "incollati insieme". Questo lascia agli aggressori molte "porte" attraverso le quali tentare di accedere ai dati.

Torniamo quindi sull'argomento, con lo studio 2019 Application Protection Report 2nd edition application threats di F5 Networks. Come noto, alcune vulnerabilità sono tristemente popolari per essere particolarmente sfruttate per sferrare attacchi alla cyber security.

Per esempio, le vulnerabilità PHP come CVE-2018-12613 e CVE-2018-20062 e le interfacce di amministrazione PHP poco protette. Il motivo è che PHP è un linguaggio diffuso lato server, che è stato utilizzato nell'80% dei siti dal 2013 a oggi. È alla base di alcune delle applicazioni più famose, come WordPress e Facebook.

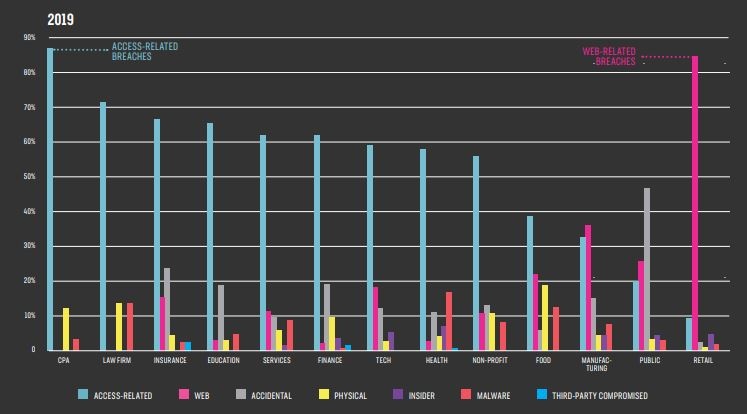

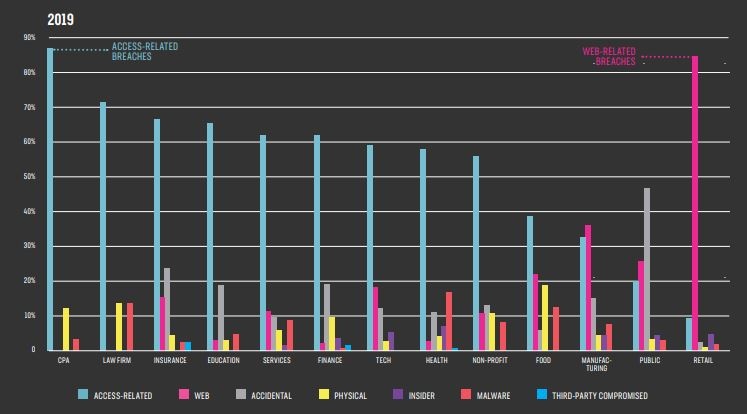

Al secondo posto ci sono gli attacchi di injection e formjacking. Quest'ultimo è mirato soprattutto al comparto della vendita al dettaglio. Nel 2019, il formjacking delle carte di credito è stato responsabile per l'87% delle violazioni web e per il 17% delle violazioni complessive. I dati sono fortemente in crescita rispetto a quelli del 2018, che erano rispettivamente del 71% e del 12%. La lezione è chiara: qualsiasi negozio online che accetta pagamenti tramite carte di credito è un obiettivo dei cyber criminali.

Al secondo posto ci sono gli attacchi di injection e formjacking. Quest'ultimo è mirato soprattutto al comparto della vendita al dettaglio. Nel 2019, il formjacking delle carte di credito è stato responsabile per l'87% delle violazioni web e per il 17% delle violazioni complessive. I dati sono fortemente in crescita rispetto a quelli del 2018, che erano rispettivamente del 71% e del 12%. La lezione è chiara: qualsiasi negozio online che accetta pagamenti tramite carte di credito è un obiettivo dei cyber criminali.

Terza posizione per l'accesso non autorizzato agli account (in particolare quelli email) tramite phishing, attacchi brute force o utilizzando credenziali rubate. F5 Networks sottolinea che questo tipo di attacchi gli aggressori cercano di bypassare i processi di autenticazione legittimi che servono per controllare chi e come può utilizzare un'applicazione. Se riesce, questo tipo di attacco consente a un cyber criminale di entrare in un sistema come se fosse un utente legittimo ed esfiltrare i dati.

Fuori dal podio c'è un'altra minaccia importante: l'uso di API non monitorate, vulnerabili, scarsamente protette o non configurate correttamente. Il loro uso è molto diffuso e per questo sono un obiettivo primario per i cyber criminali.

Come contrastare gli attacchi di cui abbiamo parlato? Bisogna partire dal presupposto che i cyber criminali vanno dove ci sono i dati. Le aziende di ogni settore devono quindi sviluppare programmi di sicurezza basati sul rischio e personalizzare i controlli di accesso per bloccare le minacce più insidiose per la loro attività.

Come contrastare gli attacchi di cui abbiamo parlato? Bisogna partire dal presupposto che i cyber criminali vanno dove ci sono i dati. Le aziende di ogni settore devono quindi sviluppare programmi di sicurezza basati sul rischio e personalizzare i controlli di accesso per bloccare le minacce più insidiose per la loro attività.

Il primo passo è adottare l'autenticazione a più fattori laddove e possibile. Bisogna inoltre controllare che le password siano effettivamente complesse, uniche e che non siano già state soggette a furti. Per prevenire attacchi brute force, è necessario usare sistemi quali i CAPTHA.

Altre tecniche comprendono la semplificazione dei metodi per segnalare sospette email di phishing e l'uso della crittografia dei dati riservati nella email aziendale.

Per quanto riguarda gli attacchi di injection e formjacking, è necessario adottare soluzione di protezione dei server e l'installazione delle patch non appena disponibili. Infine, per ridurre il rischio di attacchi API è necessario creare e tenere sempre aggiornato un inventario delle proprie API e implementare politiche per la limitazione delle autorizzazioni.

Torniamo quindi sull'argomento, con lo studio 2019 Application Protection Report 2nd edition application threats di F5 Networks. Come noto, alcune vulnerabilità sono tristemente popolari per essere particolarmente sfruttate per sferrare attacchi alla cyber security.

Per esempio, le vulnerabilità PHP come CVE-2018-12613 e CVE-2018-20062 e le interfacce di amministrazione PHP poco protette. Il motivo è che PHP è un linguaggio diffuso lato server, che è stato utilizzato nell'80% dei siti dal 2013 a oggi. È alla base di alcune delle applicazioni più famose, come WordPress e Facebook.

Al secondo posto ci sono gli attacchi di injection e formjacking. Quest'ultimo è mirato soprattutto al comparto della vendita al dettaglio. Nel 2019, il formjacking delle carte di credito è stato responsabile per l'87% delle violazioni web e per il 17% delle violazioni complessive. I dati sono fortemente in crescita rispetto a quelli del 2018, che erano rispettivamente del 71% e del 12%. La lezione è chiara: qualsiasi negozio online che accetta pagamenti tramite carte di credito è un obiettivo dei cyber criminali.

Al secondo posto ci sono gli attacchi di injection e formjacking. Quest'ultimo è mirato soprattutto al comparto della vendita al dettaglio. Nel 2019, il formjacking delle carte di credito è stato responsabile per l'87% delle violazioni web e per il 17% delle violazioni complessive. I dati sono fortemente in crescita rispetto a quelli del 2018, che erano rispettivamente del 71% e del 12%. La lezione è chiara: qualsiasi negozio online che accetta pagamenti tramite carte di credito è un obiettivo dei cyber criminali.Terza posizione per l'accesso non autorizzato agli account (in particolare quelli email) tramite phishing, attacchi brute force o utilizzando credenziali rubate. F5 Networks sottolinea che questo tipo di attacchi gli aggressori cercano di bypassare i processi di autenticazione legittimi che servono per controllare chi e come può utilizzare un'applicazione. Se riesce, questo tipo di attacco consente a un cyber criminale di entrare in un sistema come se fosse un utente legittimo ed esfiltrare i dati.

Fuori dal podio c'è un'altra minaccia importante: l'uso di API non monitorate, vulnerabili, scarsamente protette o non configurate correttamente. Il loro uso è molto diffuso e per questo sono un obiettivo primario per i cyber criminali.

Come contrastare gli attacchi di cui abbiamo parlato? Bisogna partire dal presupposto che i cyber criminali vanno dove ci sono i dati. Le aziende di ogni settore devono quindi sviluppare programmi di sicurezza basati sul rischio e personalizzare i controlli di accesso per bloccare le minacce più insidiose per la loro attività.

Come contrastare gli attacchi di cui abbiamo parlato? Bisogna partire dal presupposto che i cyber criminali vanno dove ci sono i dati. Le aziende di ogni settore devono quindi sviluppare programmi di sicurezza basati sul rischio e personalizzare i controlli di accesso per bloccare le minacce più insidiose per la loro attività. Il primo passo è adottare l'autenticazione a più fattori laddove e possibile. Bisogna inoltre controllare che le password siano effettivamente complesse, uniche e che non siano già state soggette a furti. Per prevenire attacchi brute force, è necessario usare sistemi quali i CAPTHA.

Altre tecniche comprendono la semplificazione dei metodi per segnalare sospette email di phishing e l'uso della crittografia dei dati riservati nella email aziendale.

Per quanto riguarda gli attacchi di injection e formjacking, è necessario adottare soluzione di protezione dei server e l'installazione delle patch non appena disponibili. Infine, per ridurre il rischio di attacchi API è necessario creare e tenere sempre aggiornato un inventario delle proprie API e implementare politiche per la limitazione delle autorizzazioni.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

L’importanza di adottare una piattaforma unificata per contrastare i moderni attacchi ai dati informatici

17-02-2026

Cisco, sicurezza per l’era degli agenti AI con AI Defense e SASE

17-02-2026

Il Cloud Security Report 2026 di Fortinet rivela un “divario di complessità”

17-02-2026

Iran, APT sfrutta le proteste per una nuova campagna spyware

17-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab