Zoom: due nuove falle e crittografia end-to-end solo a chi paga

I ricercatori di Cisco Talos hanno scoperto due nuove falle in Zoom che sono state parzialmente corrette. Intanto monta la polemica sulla privacy per la decisione di adottare la crittografia end-to-end solo per le versioni a pagamento dell'app.

La sicurezza di Zoom è messa di nuovo in discussione da due nuove falle. Sono state individuate dai ricercatori di Cisco Talos e potrebbero consentire agli aggressori di eseguire codice arbitrario sui computer degli utenti. Avvisata dei problemi, Zoom ha parzialmente risolto le vulnerabilità con il supporto degli esperti di Talos.

La prima delle falle è stata soprannominata TALOS-2020-1056 (CVE-2020-6110) e riguarda la versione 4.6.10 e 4.6.11 del client di Zoom. Ricordiamo a tal riguardo che è stata pubblicata da diverse settimane la versione 5.0, che è scaricabile gratuitamente. Agisce sulla funzione di estrazione dei file ZIP. In sintesi, Zoom non esegue la convalida del contenuto del file ZIP prima di estrarlo.

La conseguenza, spiegano i ricercatori, è che "in caso di un frammento di codice condiviso, Zoom procederà a decomprimere automaticamente il file ZIP scaricato per visualizzarne l'anteprima". Prima della patch, gli aggressori avrebbero potuto inviare un messaggio ad hoc a singoli utenti o gruppi per attivare la vulnerabilità.

I cyber criminali avrebbero potuto così spedire file dannosi senza bisogno di alcuna interazione da parte dell'utente. Se poi quest'ultimo avesse cliccato sul contenuto, avrebbe dato modo ai criminali di inviare ulteriori file dannosi.

I cyber criminali avrebbero potuto così spedire file dannosi senza bisogno di alcuna interazione da parte dell'utente. Se poi quest'ultimo avesse cliccato sul contenuto, avrebbe dato modo ai criminali di inviare ulteriori file dannosi.

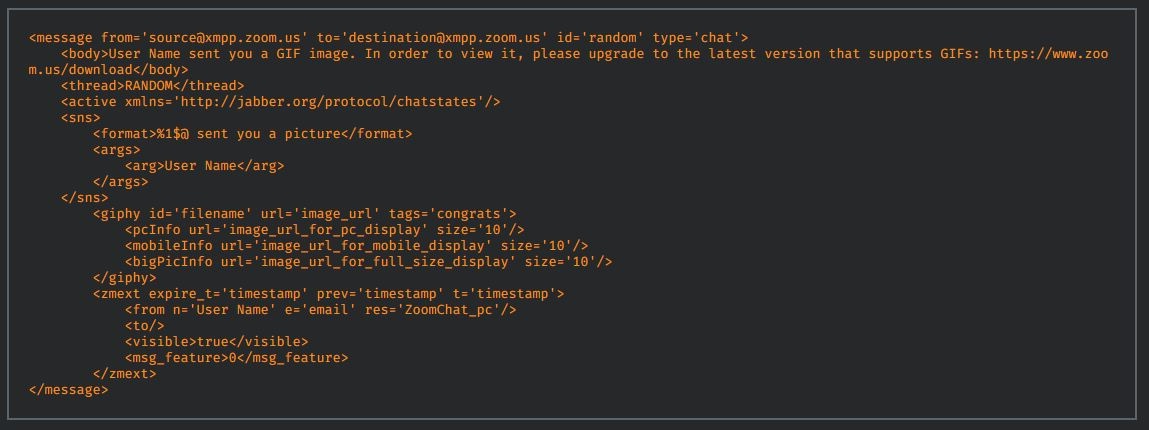

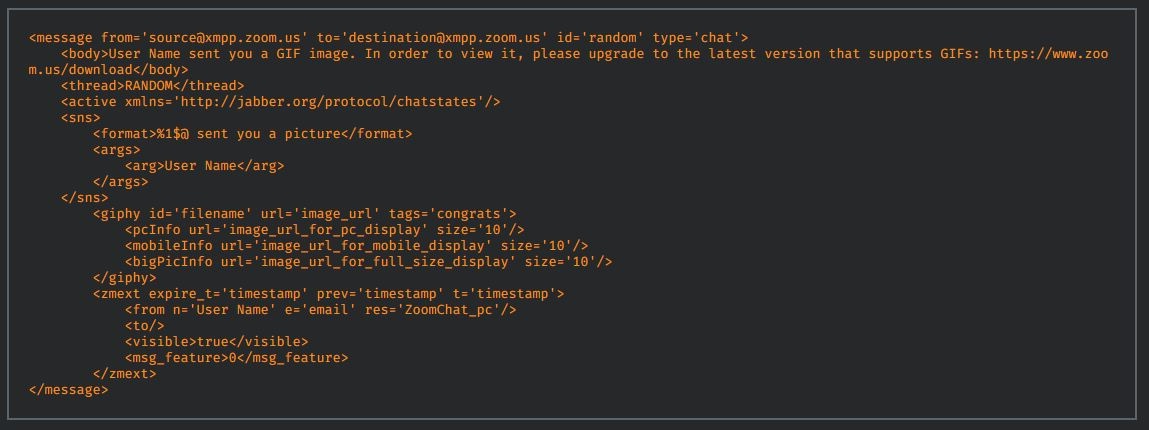

La seconda falla è la TALOS-2020-1055 e riguarda il lato server. Si riferisce sempre al modo in cui il client di Zoom elabora i messaggi. In questo caso però riguarda le GIF animate. La correzione richiederà un aggiornamento lato client per mitigare del tutto i rischi.

La versione interessata di Zoom è la 4.6.10 e anche questa falla potrebbe essere usata per eseguire codice arbitrario. Gli esperti di Talos scrivono sul blog che "un messaggio in chat appositamente creato può causare la scrittura arbitraria di file, che a sua volta potrebbe consentire l'esecuzione arbitraria di codice. Per sfruttare questa vulnerabilità l'attaccante dovrebbe inviare un messaggio in chat a un utente o a un gruppo".

Tuttavia il fondatore di Zoom, Eric S. Yuan, ha dichiarato che l'azienda fornirà la crittografia end-to-end solo per le versioni a pagamento dell'app. In pratica, tutti coloro che useranno la versione gratuita non beneficeranno di elevati standard di privacy e sicurezza.

Tuttavia il fondatore di Zoom, Eric S. Yuan, ha dichiarato che l'azienda fornirà la crittografia end-to-end solo per le versioni a pagamento dell'app. In pratica, tutti coloro che useranno la versione gratuita non beneficeranno di elevati standard di privacy e sicurezza.

Stando alle dichiarazioni ufficiali, il motivo di questa decisione è di lasciare agio alle forze dell'ordine di poter intercettare le comunicazioni dei clienti nel caso in cui commettano dei crimini. Gli utenti [che usano Zoom gratuitamente] non beneficeranno della crittografia end-to-end perché "vogliamo lavorare con l'FBI e con le forze dell'ordine locali nel caso in cui alcune persone usino Zoom per scopi illeciti" ha dichiarato Yuan.

Un argomento scottante che vede coinvolte da una parte la privacy, dall'altra l'ordine pubblico. Ricordiamo che aziende quali per esempio Apple hanno deciso di dare la priorità alla privacy degli utenti senza condizioni, guadagnando un ampio consenso popolare. Adottano la crittografia end-to-end anche Skype, Cisco WebEx, Microsoft Teams, WhatsApp, Messenger, e molti altri.

La prima delle falle è stata soprannominata TALOS-2020-1056 (CVE-2020-6110) e riguarda la versione 4.6.10 e 4.6.11 del client di Zoom. Ricordiamo a tal riguardo che è stata pubblicata da diverse settimane la versione 5.0, che è scaricabile gratuitamente. Agisce sulla funzione di estrazione dei file ZIP. In sintesi, Zoom non esegue la convalida del contenuto del file ZIP prima di estrarlo.

La conseguenza, spiegano i ricercatori, è che "in caso di un frammento di codice condiviso, Zoom procederà a decomprimere automaticamente il file ZIP scaricato per visualizzarne l'anteprima". Prima della patch, gli aggressori avrebbero potuto inviare un messaggio ad hoc a singoli utenti o gruppi per attivare la vulnerabilità.

I cyber criminali avrebbero potuto così spedire file dannosi senza bisogno di alcuna interazione da parte dell'utente. Se poi quest'ultimo avesse cliccato sul contenuto, avrebbe dato modo ai criminali di inviare ulteriori file dannosi.

I cyber criminali avrebbero potuto così spedire file dannosi senza bisogno di alcuna interazione da parte dell'utente. Se poi quest'ultimo avesse cliccato sul contenuto, avrebbe dato modo ai criminali di inviare ulteriori file dannosi.La seconda falla è la TALOS-2020-1055 e riguarda il lato server. Si riferisce sempre al modo in cui il client di Zoom elabora i messaggi. In questo caso però riguarda le GIF animate. La correzione richiederà un aggiornamento lato client per mitigare del tutto i rischi.

La versione interessata di Zoom è la 4.6.10 e anche questa falla potrebbe essere usata per eseguire codice arbitrario. Gli esperti di Talos scrivono sul blog che "un messaggio in chat appositamente creato può causare la scrittura arbitraria di file, che a sua volta potrebbe consentire l'esecuzione arbitraria di codice. Per sfruttare questa vulnerabilità l'attaccante dovrebbe inviare un messaggio in chat a un utente o a un gruppo".

La questione della crittografia end-to-end

Negli ultimi giorni è tornata alla ribalta la questione della crittografia end-to-end. Per intenderci, è quella che ha permesso lo zoombombing, ossia l'intercettazione delle coversazioni e, in alcuni casi, il furto di password. La soluzione sarebbe appunto la crittografiaend-to-end. Tuttavia il fondatore di Zoom, Eric S. Yuan, ha dichiarato che l'azienda fornirà la crittografia end-to-end solo per le versioni a pagamento dell'app. In pratica, tutti coloro che useranno la versione gratuita non beneficeranno di elevati standard di privacy e sicurezza.

Tuttavia il fondatore di Zoom, Eric S. Yuan, ha dichiarato che l'azienda fornirà la crittografia end-to-end solo per le versioni a pagamento dell'app. In pratica, tutti coloro che useranno la versione gratuita non beneficeranno di elevati standard di privacy e sicurezza.Stando alle dichiarazioni ufficiali, il motivo di questa decisione è di lasciare agio alle forze dell'ordine di poter intercettare le comunicazioni dei clienti nel caso in cui commettano dei crimini. Gli utenti [che usano Zoom gratuitamente] non beneficeranno della crittografia end-to-end perché "vogliamo lavorare con l'FBI e con le forze dell'ordine locali nel caso in cui alcune persone usino Zoom per scopi illeciti" ha dichiarato Yuan.

Un argomento scottante che vede coinvolte da una parte la privacy, dall'altra l'ordine pubblico. Ricordiamo che aziende quali per esempio Apple hanno deciso di dare la priorità alla privacy degli utenti senza condizioni, guadagnando un ampio consenso popolare. Adottano la crittografia end-to-end anche Skype, Cisco WebEx, Microsoft Teams, WhatsApp, Messenger, e molti altri.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 24

SoftwareOne webinar - Copilot Chat: tutte le novità 2026

Mar 26

V-Valley Live Talk - Zero is the New Trust

Apr 14

SoftwareOne - Hands-on workshop: Copilot Agents - Roma

Apr 21

SoftwareOne - Hands-on workshop: Copilot Agents - Milano

Mag 08

2026: l’anno della crescita degli MSP

Mag 12

SoftwareOne webinar - GitHub Copilot 2026: cosa è cambiato davvero?

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Palo Alto Networks: AI agentica e identity le sfide per l'Italia

12-03-2026

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab