La strada verso la Post-Quantum Cryptography

Gli algoritmi ci sono, le prime soluzioni anche: ora per accelerare lo sviluppo del mercato PQC serve soprattutto una maggiore consapevolezza delle imprese

La crittografia post-quantistica, o Post-Quantum Cryptography (PQC), sembra sempre una cosa un po' remota e molto da addetti ai lavori, soprattutto perché poche aziende sentono già la necessità di implementare sistemi di encryption capaci di resistere anche alla potenza computazionale dei futuri quantum computer. In realtà, sempre più organizzazioni, in particolare a livello militare e governativo, sono preoccupate dell'avvento del cosiddetto Q-Day: il giorno in cui i computer quantistici saranno in grado di superare gli algoritmi di cifratura che adesso vanno per la maggiore e sono inviolabili per il computing tradizionale.

Questo spiega perché, un po' dietro le quinte, si è già fatto molto nel campo della PQC. La ricerca è andata avanti, mettendo in carniere importanti risultati, e gli esperti di cybersecurity hanno evidenziato continuamente che sulla Post-Quantum Cryptography bisogna comunque darsi da fare prima possibile: per studiare, standardizzare e integrare in soluzioni hardware e software i nuovi algoritmi di encryption quantum-resistenti ci vuole tempo.

Il National Institute of Standards and Technology (NIST) statunitense si è dato proprio questo compito di anticipare il futuro mercato "mainstream" della PQC e ha già ufficializzato cinque algoritmi crittografici resistenti al quantum-cracking. Si tratta di ML-KEM (Module-Lattice-Based Key Encapsulation Mechanism, noto anche come Crystals-Kyber) e HQC (Hamming Quasi-Cyclic) per realizzare sistemi di cifratura PQC a chiave pubblica, e di Crystals-Dilithium, Falcon (Fast-Fourier Lattice-based Compact Signatures over Number Theory Research Unit) e Sphincs+ per i sistemi di firma digitale.

La definizione di questi algoritmi è stata fondamentale per accelerare lo sviluppo di tutto il comparto della Post-Quantum Cryptography, perché ha dato una base certa e standard alle nuove applicazioni di crittografia post-quantistica. Una base quindi condivisa che molti vendor tecnologici dell'IT hanno usato, e stanno usando, per cominciare a integrare la PQC nelle loro piattaforme. D'altronde, pochi settori richiedono collaborazione e approcci comuni quanto la cifratura.

Insomma, il mercato della PQC si sta iniziando a muovere e presenta prospettive di crescita ovviamente importanti. Juniper Research stima ad esempio che dovrebbe cubare, globalmente, qualcosa come 1,2 miliardi di dollari in questo 2026 e crescere sino a 13 miliardi di dollari entro il 2035, con una crescita media annua di ben il 30 percento. Non male, soprattutto se consideriamo che la gran parte delle aziende potenzialmente interessate alla PQC non ne sanno ancora molto e non la sentono proprio come un'urgenza.

In realtà - sottolinea proprio Juniper Research - per molte imprese e organizzazioni questo disinteresse rappresenta un errore strategico e comporta un rischio importante già adesso. È vero che threat actor e cybercriminali non hanno ancora i loro quantum computer da usare in attacchi ostili, ma possono comunque esfiltrare già oggi dati pregiati crittografati e conservarli fino a quando le nuove risorse di quantum computing non saranno disponibili. Questo tipo di attacchi "Harvest Now, Decrypt Later" è in effetti già in atto.

Inoltre, la Post-Quantum Cryptography comunque non è cosa semplice e non lo è nemmeno implementare tecnologie e piattaforme di PQC nelle infrastrutture già esistenti, facendole inizialmente convivere con le soluzioni di cifratura tradizionale. Alle aziende viene quindi consigliato di darsi un ampio margine prima del temuto Q-Day, cominciando ad approcciare la PQC diversi anni prima. Per molte aziende, il momento giusto potrebbe essere proprio il 2026.

Il ruolo della crittografia ibrida

Gli esperti non pensano che una generica organizzazione possa fare un passaggio integrale dai sistemi di cifratura tradizionale a quelli di crittografia post-quantistica. È molto più probabile e sensato passare prima da scenari di crittografia ibrida, in cui i due approcci coesistano, per evitare gli impatti che una transizione completa avrebbe sui processi in corso e per testare gli algoritmi di PQC mantenendo comunque la protezione di quelli classici.

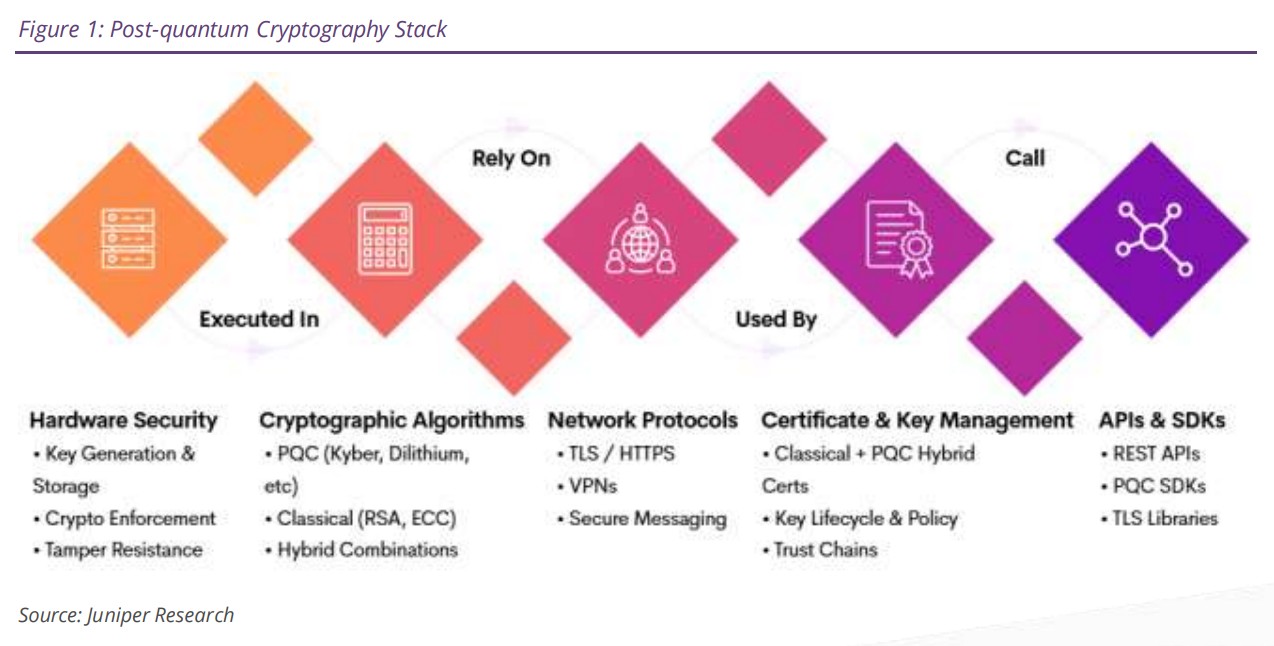

Lo stack delle soluzioni di PQC secondo Juniper Research

Lo stack delle soluzioni di PQC secondo Juniper Research

Esistono diversi modi in cui le organizzazioni possono implementare un approccio ibrido di questo tipo. C'è l'approccio "layered", a più livelli di encryption: usare una crittografia classica di base con un ulteriore livello PQC costruito attorno ad essa. In pratica, si usa la crittografia classica per le comunicazioni dei sistemi interni, mentre per le comunicazioni su reti "aperte" come Internet si usa la PQC. Il limite di questo approccio è che richiede una notevole potenza di calcolo.

L'approccio "ibrido composito" prevede invece la generazione di due chiavi - una per la crittografia classica e una quantum-safe - che vengono poi combinate in una chiave composita per la crittografia dei dati. Qui il vantaggio è che un eventuale attaccante dovrebbe violare entrambi i meccanismi di cifratura per consultare i dati. Lo svantaggio è che questo sistema è complesso, richiede protocolli ben progettati ed è difficile da sostituire quando si vuole passare a soluzioni differenti.

Esiste anche un approccio molto più semplice: si eseguono in parallelo algoritmi classici e di Post-Quantum Cryptography, lasciando alla singola applicazione la scelta di quali utilizzare, a seconda dei casi e delle necessità. Questa opzione è la più flessibile e nel complesso facilita la transizione dei sistemi alla PQC, ma ha un importante svantaggio: un'applicazione potrebbe scegliere la cifratura tradizionale anche nei casi in cui in realtà avrebbe bisogno di quella post-quantistica.

Molte aziende preferiscono, per ovvie ragioni di protezione dei dati, gestire direttamente i processi di cifratura, o una loro buona parte. Ma la Post-Quantum Cryptography prenderà piede anche sotto forma di servizio cloud, perché se è vero che implementarla diventerà, gradualmente, più semplice e alla portata di un numero più ampio di realtà, è anche vero che la grande maggioranza delle organizzazioni comunque non avrà mai infrastrutture proprie in grado di sostenere l'esecuzione di algoritmi quantistici su larga scala. A queste realtà saranno destinati i servizi cloud di PQC-as-a-Service (ed ecco una nuova sigla: PQCaaS) che diversi vendor tecnologici stanno iniziando a sviluppare. Per ora innanzitutto come complemento degli Hardware Security Module (HSM) che le organizzazioni usano per conservare e gestire le chiavi di cifratura.

In questo articolo abbiamo parlato di: Algoritmi Crittografici, Crittografia Ibrida, Crittografia Post-Quantistica, Cybersecurity, NIST, PQCaaS, Quantum Computing,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab