Ransomware Tycoon attacca sistemi Windows e Linux con JIMAGE

Un nuovo ransomware denominato Tycoon attacca le vittime nascondendosi in un file di immagine Java (JIMAGE).

Il Blackberry Research and Intelligence Team e KPMG UK Cyber Response Services hanno scovato un nuovo ransomware soprannominato Tycoon. Utilizza un formato di immagine Java poco noto per evitare il rilevamento e poi crittografa i file presenti sui server, bloccando gli amministratori, a meno che non paghino un riscatto.

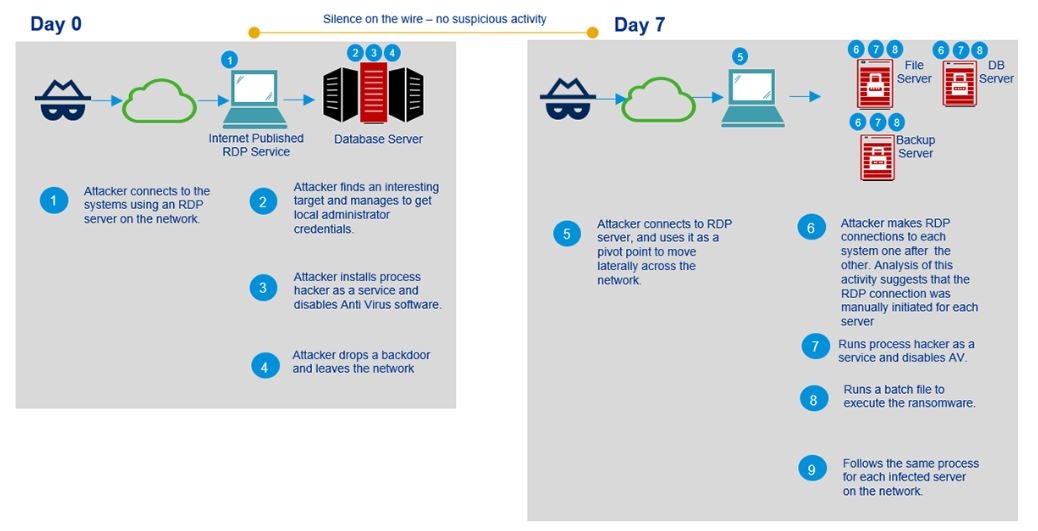

I ricercatori sono giunti a queste conclusioni conducendo indagini forensi presso un istituto educativo europeo caduto vittima dell'attacco. Hanno scoperto che gli aggressori avevano ottenuto l'accesso attraverso un remote desktop server connesso a Internet.

Tycoon è altamente mirato. Finora ha colpito circa una dozzina di vittime, più che altro istituti di formazione e software house di piccole e medie dimensioni. Questo ricorda che, nonostante facciano notizia gli attacchi alle grandi aziende con richieste di riscatto milionarie, le PMI restano nel mirino dei cyber criminali. I ricercatori fanno anche notare che Tycoon potrebbe essere parte di campagne ransomware più ampie.

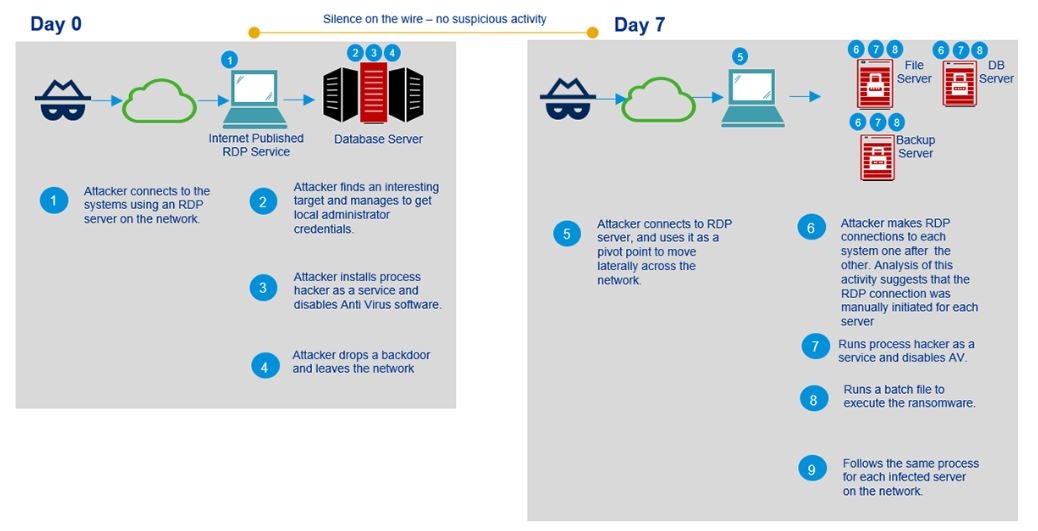

La timeline di attacco di Tycoon

La timeline di attacco di Tycoon

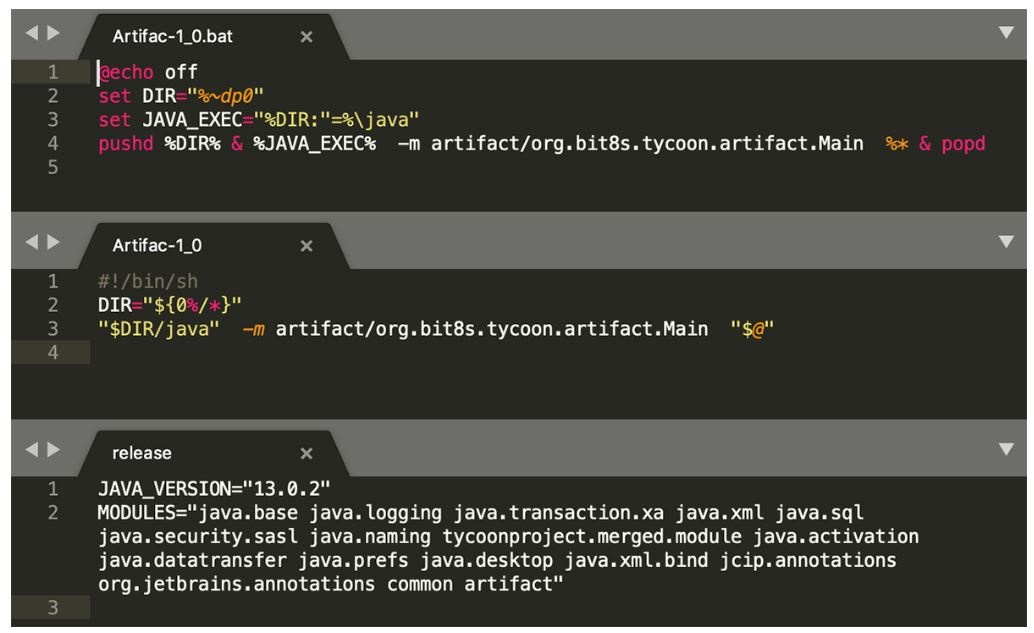

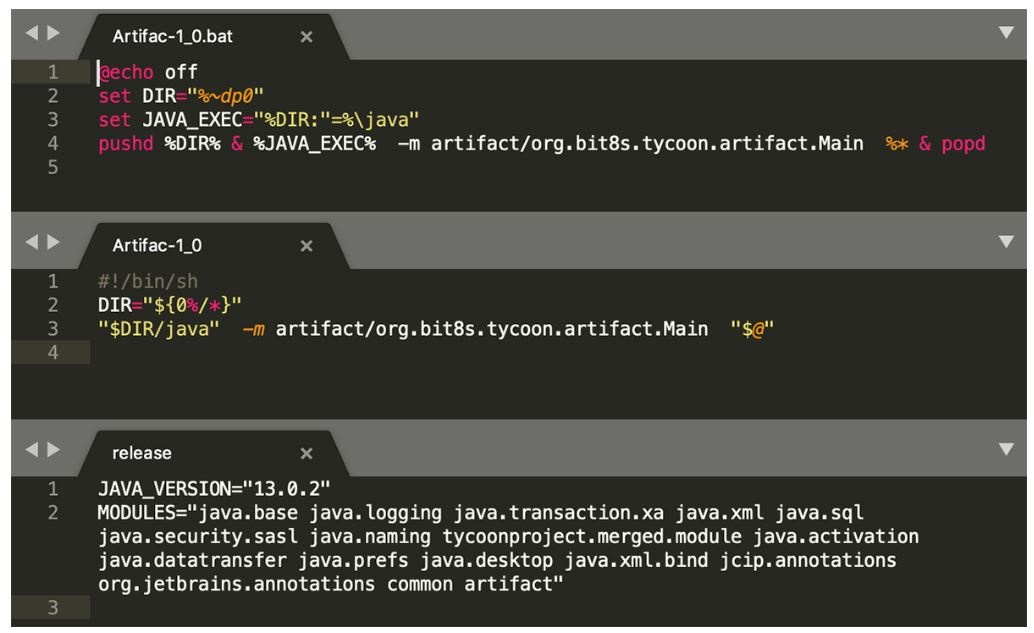

La caratteristica peculiare è che viene compilato in un file di immagine Java (JIMAGE) che viene raramente utilizzato dagli sviluppatori. JIMAGE è in genere uno strumento utilizzato per archiviare immagini personalizzate. Tycoon è il primo esempio di malware che abusa specificamente del formato Java JIMAGE per creare una build JRE dannosa personalizzata.

È l'ennesima indicazione del fatto che gli autori di malware sono costantemente alla ricerca di nuovi modi per operare indisturbati. Dato che le tecniche convenzionali di offuscamento sono ormai note, i cyber criminali puntano sempre di più sui linguaggi di programmazione non comuni e sui formati di dati insoliti.

La buona notizia è che alcune vittime di Tycoon possono recuperare i dati senza pagare il riscatto. Nei primi attacchi, infatti, i cyber criminali hanno impiegato una chiave privata RSA comunemente usata in passato.

La shell per l'esecuzione del ransomwareDetto questo, Tycoon ha delle caratteristiche che richiamano alla memoria altri ransomware. Premesso di non è chiaro chi siano gli operatori del ransomware, il codice ha alcune somiglianze con Dharma/CrySIS, attivi dal 2016. Riguardano alcuni degli indirizzi email e il testo della richiesta di riscatto. Oltre alla denominazione utilizzata per i file crittografati.

La shell per l'esecuzione del ransomwareDetto questo, Tycoon ha delle caratteristiche che richiamano alla memoria altri ransomware. Premesso di non è chiaro chi siano gli operatori del ransomware, il codice ha alcune somiglianze con Dharma/CrySIS, attivi dal 2016. Riguardano alcuni degli indirizzi email e il testo della richiesta di riscatto. Oltre alla denominazione utilizzata per i file crittografati.

Inoltre, Dharma e Tycoon sembrano utilizzare lo stesso ingresso iniziale, ossia un RDP jump-server con connessione a Internet. A quel punto sfruttano le credenziali deboli per fare il lavoro sporco.

I ricercatori sono giunti a queste conclusioni conducendo indagini forensi presso un istituto educativo europeo caduto vittima dell'attacco. Hanno scoperto che gli aggressori avevano ottenuto l'accesso attraverso un remote desktop server connesso a Internet.

Tycoon è altamente mirato. Finora ha colpito circa una dozzina di vittime, più che altro istituti di formazione e software house di piccole e medie dimensioni. Questo ricorda che, nonostante facciano notizia gli attacchi alle grandi aziende con richieste di riscatto milionarie, le PMI restano nel mirino dei cyber criminali. I ricercatori fanno anche notare che Tycoon potrebbe essere parte di campagne ransomware più ampie.

La timeline di attacco di Tycoon

La timeline di attacco di Tycoon

Tycoon

Riepiloghiamo quanto è finora noto di Tycoon. Sembra essere un malware capace di colpire sia sistemi Windows che Linux. Impiega diverse tecniche per evitare il rilevamento, fra cui la disattivazione delle soluzioni anti-malware.La caratteristica peculiare è che viene compilato in un file di immagine Java (JIMAGE) che viene raramente utilizzato dagli sviluppatori. JIMAGE è in genere uno strumento utilizzato per archiviare immagini personalizzate. Tycoon è il primo esempio di malware che abusa specificamente del formato Java JIMAGE per creare una build JRE dannosa personalizzata.

È l'ennesima indicazione del fatto che gli autori di malware sono costantemente alla ricerca di nuovi modi per operare indisturbati. Dato che le tecniche convenzionali di offuscamento sono ormai note, i cyber criminali puntano sempre di più sui linguaggi di programmazione non comuni e sui formati di dati insoliti.

La buona notizia è che alcune vittime di Tycoon possono recuperare i dati senza pagare il riscatto. Nei primi attacchi, infatti, i cyber criminali hanno impiegato una chiave privata RSA comunemente usata in passato.

La shell per l'esecuzione del ransomwareDetto questo, Tycoon ha delle caratteristiche che richiamano alla memoria altri ransomware. Premesso di non è chiaro chi siano gli operatori del ransomware, il codice ha alcune somiglianze con Dharma/CrySIS, attivi dal 2016. Riguardano alcuni degli indirizzi email e il testo della richiesta di riscatto. Oltre alla denominazione utilizzata per i file crittografati.

La shell per l'esecuzione del ransomwareDetto questo, Tycoon ha delle caratteristiche che richiamano alla memoria altri ransomware. Premesso di non è chiaro chi siano gli operatori del ransomware, il codice ha alcune somiglianze con Dharma/CrySIS, attivi dal 2016. Riguardano alcuni degli indirizzi email e il testo della richiesta di riscatto. Oltre alla denominazione utilizzata per i file crittografati.Inoltre, Dharma e Tycoon sembrano utilizzare lo stesso ingresso iniziale, ossia un RDP jump-server con connessione a Internet. A quel punto sfruttano le credenziali deboli per fare il lavoro sporco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab