Phishing: nuova campagna distribuisce malware via PDF

Microsoft disattiva le macro per default, i cyber criminali scatenano la fantasia e inviano i malware tramite PDF.

Le macro di Office sono sempre meno gettonate negli attacchi di phishing, dopo che Microsoft ha deciso di disattivarle per default proprio per contrastare il loro eccessivo sfruttamento nella diffusione dei malware. Questo, secondo una ricerca di HP Wolf Security, ha spinto i cyber criminali ad affinare nuove armi per i loro scopi, in primis l’impiego di allegati PDF per distribuire malware via Internet.

Facendo un passo indietro, la stretta sulle macro di Office ha scatenato, come prevedibile, la fantasia degli attaccanti. Di recente si sono viste tecniche di phishing che sfruttavano attacchi browser-in-browser tecniche di affinamento del social engineering e di ottimizzazione SEO. Una delle strade più battute per arginare gli ostacoli alzati da Microsoft è quella dei PDF malevoli, a cui fa riferimento anche HP Wolf Security.

Il trucco è piuttosto semplice: “impacchettare” un documento di Word malevolo all’interno di un PDF. Il corpo della email racchiude un PDF che prospetta l’allettante notizia del pagamento di una fattura. Alla sua apertura Adobe Reader chiede all'utente di aprire un file Docx. Questo passaggio potrebbe confondere anche una vittima istruita a guardarsi dalle insidie dei documenti di Office recapitati via email.

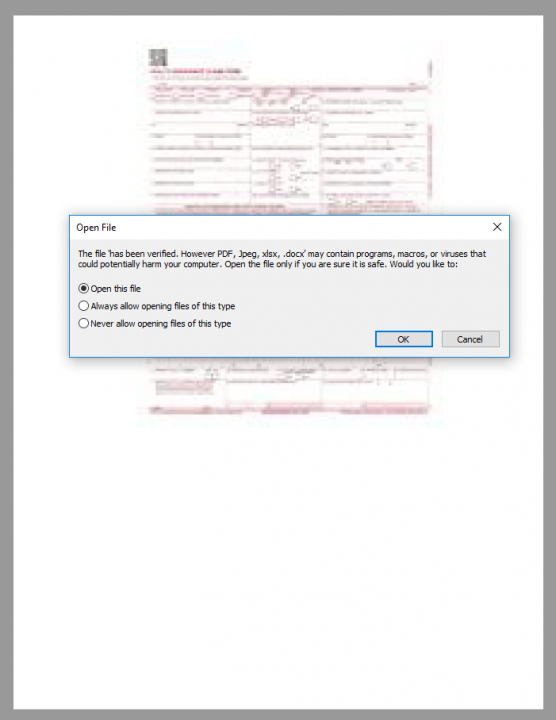

A condire ulteriormente l’inganno è l’avviso visualizzato all’apertura del file malevolo, secondo cui il documento incorporato "è stato verificato", quindi legittimamente convalidato da Adobe e può essere aperto in modo sicuro. Una nota rassicurante e assolutamente falsa, sulla cui attendibilità può vederci chiaro un analista esperto, non certo un utente medio.

Quello che accade dietro alle quinte è che all’apertura del file viene scaricato un payload dannoso, sottoforma di file RTF denominato "f_document_shp.doc". Esaminando il codice, gli analisti di HP hanno stabilito che il payload in questione tenta di sfruttare una vecchia vulnerabilità relativa a Equation Editor di Office per eseguire codice arbitrario.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab