Cybercrime in evoluzione: AI, cloud e credenziali nel mirino

Il nuovo report globale di Fortinet rivela come AI, cloud e credenziali compromesse stiano ridefinendo il panorama delle minacce informatiche.

I marketplace del dark web offrono accesso facilitato a kit di exploit preconfezionati; la criminalità informatica potenziata dall’AI si espande in modo esponenziale; aumentano gli attacchi mirati ai settori critici; crescono i rischi per la sicurezza cloud e IoT, mentre le credenziali digitali diventano la valuta principale dell’ecosistema cybercriminale. Sono alcuni dei dati che abbiamo estrapolato dal Global Threat Landscape Report 2025 di FortiGuard Labs, che fotografa un panorama cyber in cui il vantaggio degli attaccanti sta dilagando, grazie a una combinazione nefasta di automazione, AI e industrializzazione del cybercrime.

Il 2024 ha segnato una svolta nell’escalation sia della scala sia del livello di sofisticazione degli attacchi informatici. Gli attaccanti si muovono più rapidamente che mai, grazie all’automatizzazione della fase di ricognizione, alla riduzione del tempo tra la scoperta di una vulnerabilità e il suo effettivo sfruttamento, e alla capacità di scalare le operazioni grazie a strumenti industrializzati. Gli esperti dei FortiGuard Labs hanno infatti osservato come gli elementi appena citati stiano progressivamente erodendo i vantaggi difensivi tradizionali delle imprese.

In particolare, abbiamo assistito a un’esplosione della ricognizione automatizzata. Secondo i dati del report, nel 2024 le attività di scanning attivo sono cresciute globalmente del 16,7%, fino a raggiungere 36.000 scansioni al secondo. Numeri che testimoniano la portata delle campagne di mappatura delle superfici di attacco, con un focus crescente su servizi esposti quali SIP/VoIP, RDP e protocolli OT/IoT come Modbus TCP. Gli attaccanti usano sistematicamente strumenti come SIPVicious e scanner commerciali per identificare i punti deboli prima che vengano installate le patch, così da attuare un deciso spostamento strategico “left-of-boom” verso la prevenzione proattiva.

Il dark web come supply chain del cybercrime

Un altro aspetto preponderante è che il dark web si è evoluto da semplice rifugio per i cyber criminali e una vera e propria supply chain degli strumenti per sferrare attacchi su larga scala. Qui si vendono e si scambiano credenziali rubate, accessi diretti a infrastrutture aziendali, exploit di vulnerabilità e strumenti AI-powered. L’accesso a risorse pronte all’uso abbassa drasticamente la barriera tecnica di ingresso, permettendo anche ai meno esperti di condurre attacchi sofisticati.

Nel 2024, FortiGuard Labs ha registrato un aumento del 42% nelle credenziali compromesse in vendita e un’esplosione dell’attività degli Initial Access Broker, che offrono accessi VPN, RDP e pannelli amministrativi già compromessi. Gli infostealer come Redline e Vidar sono responsabili di un incremento del 500% nei log di credenziali su forum darknet, il che rende le credenziali la vera moneta di scambio del cybercrime: chi le possiede può vendere accessi diretti a reti aziendali, alimentando ransomware, spionaggio industriale e frodi finanziarie.

I forum underground non si limitano a traffico di credenziali: sono veri e propri marketplace per exploit kit sofisticati. Fortinet calcola che nel 2024 sono state aggiunte oltre 40.000 nuove vulnerabilità al National Vulnerability Database (+39% rispetto al 2023), e 331 zero-day sono stati identificati nei forum darknet, con una percentuale significativa di exploit già pronti all’uso. Uno scenario che, come sottolineato più volte, impone alle aziende una priorità assoluta nella gestione delle patch e nel monitoraggio delle discussioni dark web per anticipare le mosse degli attaccanti.

AI e RaaS

L’intelligenza artificiale è ormai un moltiplicatore di efficienza per la criminalità informatica. Strumenti come FraudGPT, BlackmailerV3, ElevenLabs, DeepFaceLab e Faceswap sono all’ordine del giorno per automatizzare la generazione di malware, deepfake, siti di phishing e voci sintetiche, in modo da rendere le campagne più credibili, scalabili e difficili da rilevare. L’AI consente anche la creazione di phishing altamente personalizzati, la generazione di codici malevoli e la realizzazione di attacchi di social engineering su larga scala. I servizi Cybercrime-as-a-Service (CaaS) stanno sfruttando l’AI per specializzarsi in segmenti specifici della catena di attacco, offrendo “prodotti” sempre più mirati e abbassando ulteriormente la soglia di accesso per nuovi threat actor.

Inoltre, il 2024 ha visto l’ingresso di 13 nuovi gruppi ransomware nel mercato Ransomware-as-a-Service. I quattro principali gruppi (RansomHub, LockBit 3.0, Play, Medusa) rappresentano ancora il 37% degli attacchi osservati, ma il ransomware si evolve con modelli di doppia e tripla estorsione, colpendo soprattutto i settori manifatturiero, servizi alle imprese, costruzioni e retail. La disamina geografica mette in evidenza i Paesi più colpiti, che nell’ordine sono Stati Uniti, Regno Unito e Canada.

Non solo: i gruppi di hacktivisti stanno adottando tecniche ransomware, mentre le campagne di spionaggio sponsorizzate da stati (soprattutto Cina e Russia, con gruppi come Lazarus, KIMSUKY, APT28, Volt Typhoon e APT29) prendono di mira istituzioni governative, tecnologia ed education. Telegram emerge come piattaforma chiave per il coordinamento e la condivisione di exploit e infrastrutture tra gruppi anche eterogenei.

Cloud e IoT: la nuova frontiera della vulnerabilità

Il cloud computing è annoverato dal report come uno dei campi di battaglia più critici. Gli attaccanti sfruttano configurazioni errate, identità compromesse e API insicure per colpire ambienti cloud. L’analisi FortiGuard Labs evidenzia una crescita costante degli incidenti cloud, spesso caratterizzati da abusi di identità, escalation di privilegi e attacchi multi-stage che combinano automazione e servizi legittimi per garantire persistenza e stealth. Il 70% degli incidenti cloud coinvolge accessi da geografie anomale, mentre la compromissione di API e la pubblicazione di credenziali in repository pubblici rappresentano vettori d’ingresso sempre più sfruttati.

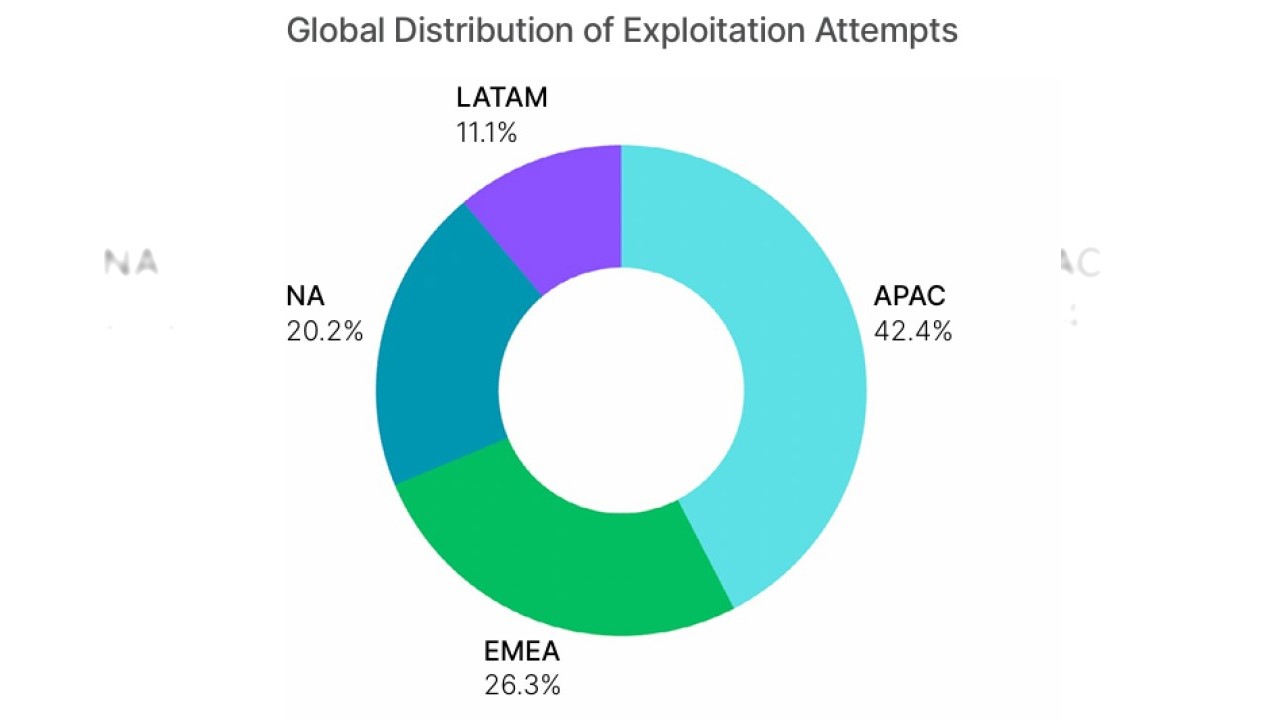

L’IoT, invece, resta una delle superfici di attacco più trascurate: oltre il 20% dei tentativi di exploitation ha preso di mira dispositivi IoT, in particolare router, telecamere e hardware di rete, spesso con firmware obsoleti, credenziali di default e interfacce di gestione esposte. Una volta ottenuto l’accesso iniziale, gli attaccanti consolidano la propria presenza con tecniche di post-exploitation avanzate, come la manipolazione di Active Directory (DCShadow, DCSync), l’attuazione di movimenti laterali tramite RDP (impiegato nell’88% degli incidenti analizzati), l’utilizzo di RAT come Xeno RAT, SparkRAT, Async RAT e Trickbot.

L’uso di strumenti “living off the land” e di canali C2 cifrati (DNS, SSL) rende sempre più difficile l’individuazione delle attività malevole, mentre l’adozione di tecniche come il DNS tunneling e il ricorso a DGA (Domain Generation Algorithm) per la generazione dinamica di domini C2 complica ulteriormente la difesa.

Infine, il report sottolinea come le credenziali compromesse siano ormai la valuta principale del cybercrime. Nel 2024 sono stati condivisi nei forum underground oltre 100 miliardi di record (+42% rispetto al 2023), che hanno alimentato attacchi di credential stuffing, accessi non autorizzati, frodi e spionaggio. Gruppi come BestCombo, BloddyMery e ValidMail dominano il mercato della rivendita, mentre infostealer come i soprannominati Redline (60% del totale), Vidar (27%) e Racoon (12%) raccolgono e distribuiscono credenziali fresche in tempo reale.

Indicazioni operative per i CISO

Il messaggio finale del Global Threat Landscape Report 2025 è chiaro: una postura di sicurezza statica è destinata al fallimento. I CISO devono adottare una strategia adattiva e proattiva, fondata sul Continuous Threat Exposure Management che prevede, innanzitutto, la simulazione di attacchi reali tramite attività di red e purple teaming, sfruttando framework come MITRE ATT&CK per emulare le TTP degli attaccanti. È fondamentale ridurre l’esposizione della superficie di attacco, utilizzando strumenti di Attack Surface Management e monitorando costantemente i forum darknet per individuare tempestivamente nuove minacce e vulnerabilità discusse dai gruppi criminali.

Non meno importante, la gestione delle vulnerabilità dev’essere dinamica e basata sulla prioritizzazione delle patch da installare: occorre concentrarsi soprattutto sulle falle ad alto rischio e su quelle oggetto di particolare attenzione da parte degli attaccanti, utilizzando sistemi di scoring come EPSS e CVSS per valutare l’impatto reale.

L’automazione dei test di sicurezza, tramite soluzioni di Breach and Attack Simulation su endpoint, rete e cloud, consente di validare l’efficacia delle difese e di accelerare l’adozione di architetture zero trust. Infine, è essenziale sfruttare l’intelligence proveniente dal dark web e l’attribuzione delle minacce per anticipare l’emergere di nuovi servizi ransomware e campagne di hacktivismo, rafforzando la capacità di risposta e prevenzione delle organizzazioni.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab