Intel e ARM alle prese con falle e patch

Intel e ARM hanno pubblicato una serie di patch per mitigare problemi di sicurezza che affliggono i rispettivi processori. Si consiglia l'installazione tempestiva.

A poche ore di distanza i produttori di CPU Intel e ARM hanno annunciato la scoperta di vulnerabilità all'interno delle proprie CPU e le relative patch risolutive. Intel è stata alle prese con due falle critiche che avrebbero potuto permettere un'escalation dei privilegi. ARM invece ha avuto a che fare con SLS (Straight-Line Speculation), un attacco side channel all'esecuzione speculativa che si era già visto in passato in occasione di Spectre e Meltdown.

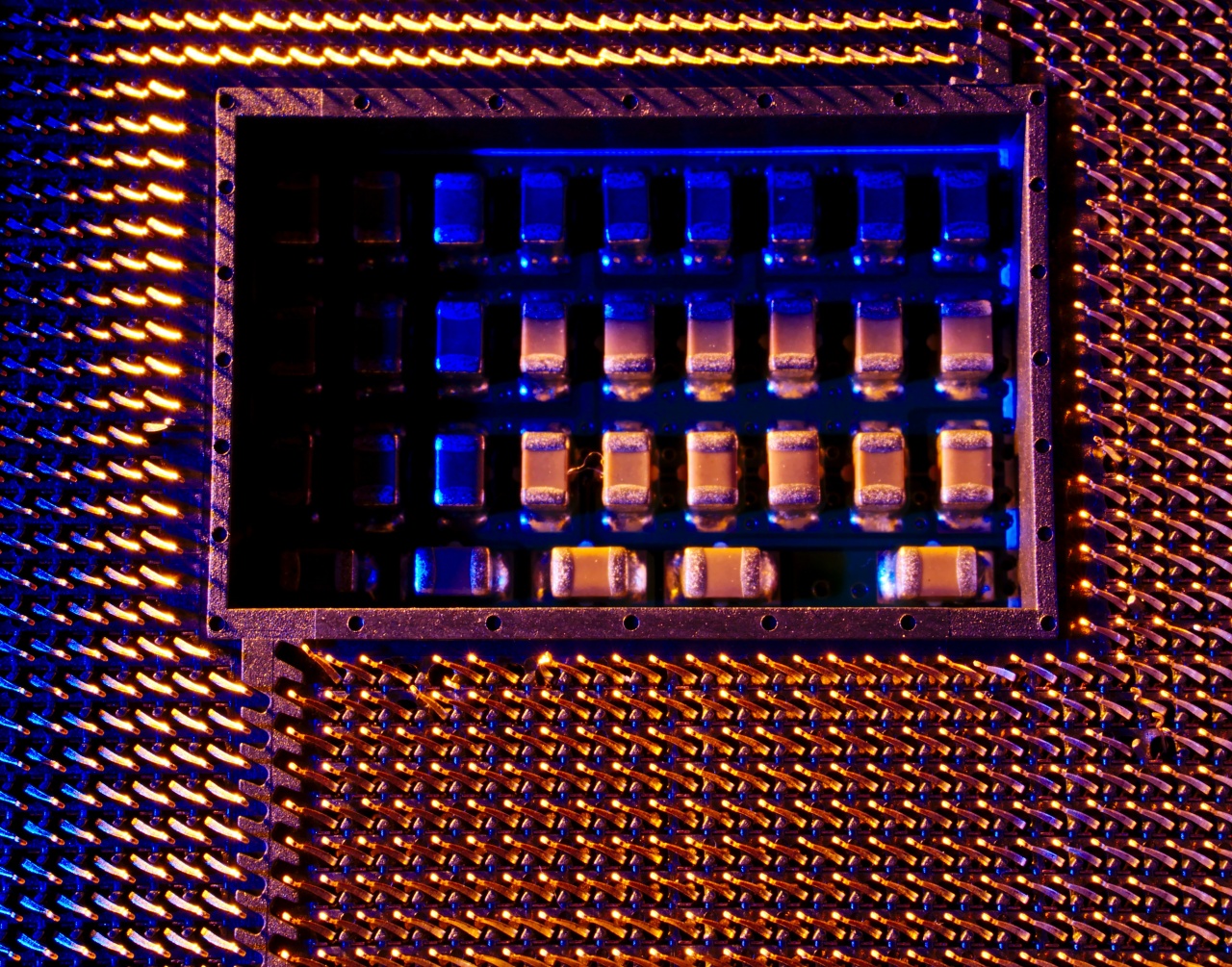

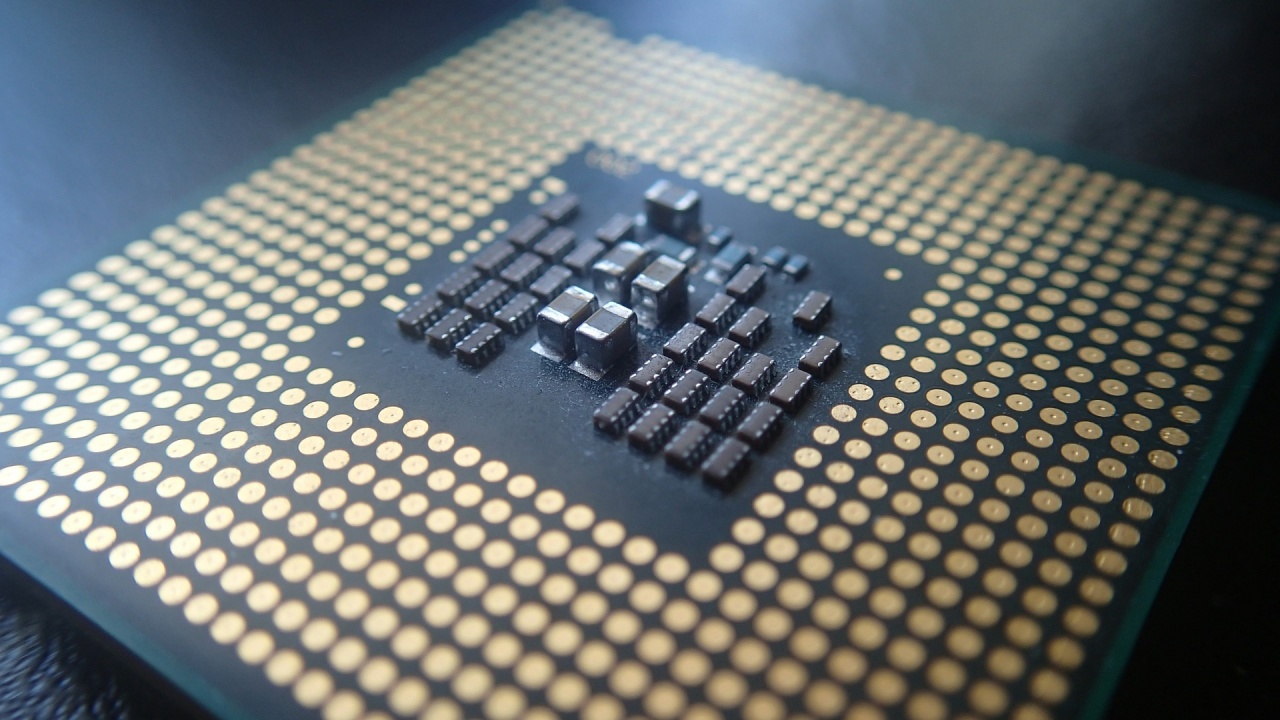

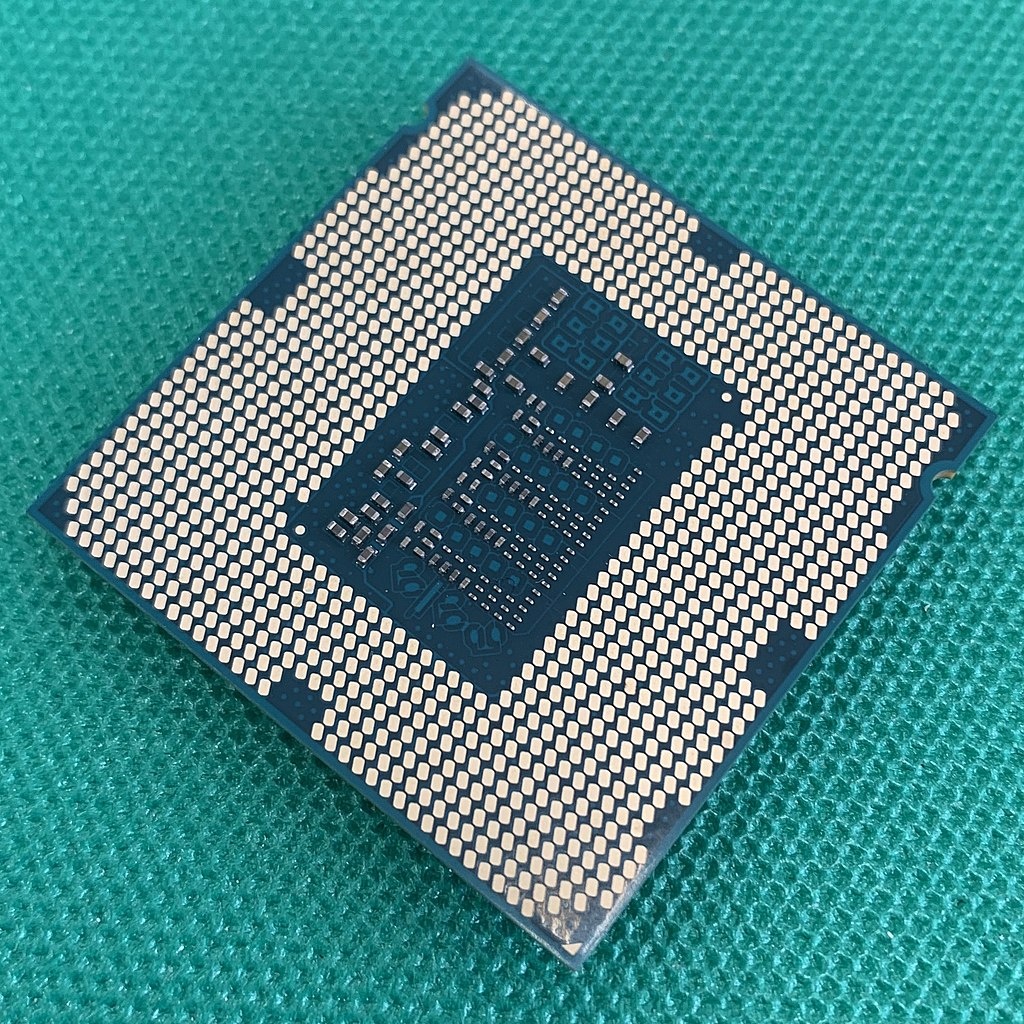

Partiamo con Intel. Negli aggiornamenti di sicurezza di giugno l'azienda di Santa Clara ha risolto oltre 20 bug. Due però sono critici e riguardano la Active Management Technology (AMT), utilizzata per la gestione remota dei PC. Sono identificati dalle sigle CVE-2020-0594 e CVE-2020-0595. La prima riguarda un difetto di lettura out-of-bounds, mentre CVE-2020-0595 è una vulnerabilità use-after-free. A entrambi è stato riconosciuto un valore 9,8 su 10 nella scala CVSS.

Nonostante la criticità, entrambe le vulnerabilità hanno effetto su configurazioni non standard e richiedono che Intel AMT sia configurato per l'utilizzo del protocollo Internet versione 6 (IPv6). A Intel al momento non risultano client che utilizzano AMT con IPv6. In caso affermativo, basta installare gli aggiornamenti firmware appena pubblicati per risolvere il problema.

Nonostante la criticità, entrambe le vulnerabilità hanno effetto su configurazioni non standard e richiedono che Intel AMT sia configurato per l'utilizzo del protocollo Internet versione 6 (IPv6). A Intel al momento non risultano client che utilizzano AMT con IPv6. In caso affermativo, basta installare gli aggiornamenti firmware appena pubblicati per risolvere il problema.

Da notare che non è la prima volta che si verifica una vulnerabilità critica relativa a Intel Active Management. Nell'advisory Intel esorta gli utenti ad aggiornare il firmware alla versione più recente fornita dal produttore del sistema.

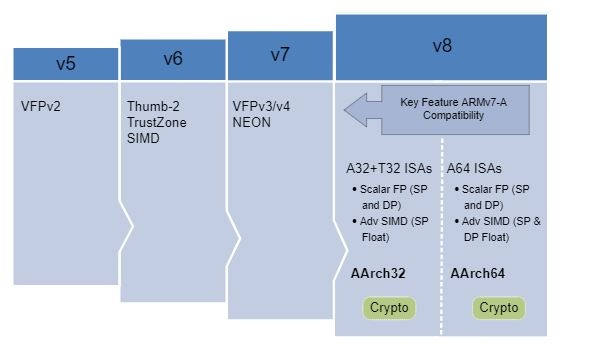

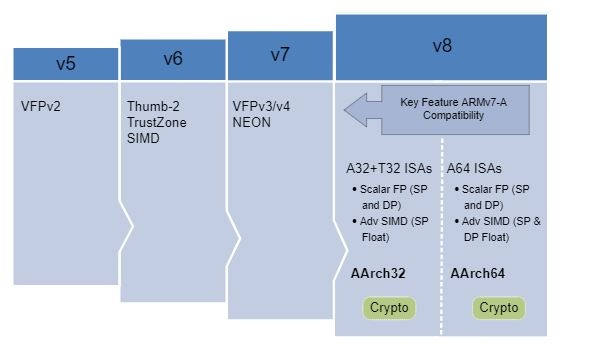

ARMv8-A architectureDetto questo, la falla come accennato sopra ricorda i vecchi problemi visti anni fa con le CPU Intel. Non è nulla di nuovo, insomma: è un classico attacco di esecuzione speculativa side-channel. È legata alla modalità di esecuzione rapida delle CPU, che per velocizzare il lavoro elaborano i dati in anticipo facendo delle ipotesi speculative sulle richieste che devono ancora essere fatte. Se le ipotesi si rivelano valide il risultato è già pronto. Altrimenti viene scartato. Proprio i dati scartati possono finire in mano agli attaccanti.

ARMv8-A architectureDetto questo, la falla come accennato sopra ricorda i vecchi problemi visti anni fa con le CPU Intel. Non è nulla di nuovo, insomma: è un classico attacco di esecuzione speculativa side-channel. È legata alla modalità di esecuzione rapida delle CPU, che per velocizzare il lavoro elaborano i dati in anticipo facendo delle ipotesi speculative sulle richieste che devono ancora essere fatte. Se le ipotesi si rivelano valide il risultato è già pronto. Altrimenti viene scartato. Proprio i dati scartati possono finire in mano agli attaccanti.

Dopo mesi di lavoro ARM ha realizzato una serie di patch per progetti e sistemi operativi differenti. fra queste troviamo FreeBSD, OpenBSD, Trusted Firmware-A e OP-TEE. Dovrebbero bloccare i tentativi di exploit a livello di firmware e di sistema operativo.

Inoltre, ARM ha contribuito alla realizzazione delle patch GCC e LLVM, due dei compilatori di codice più popolari, per di impedire agli sviluppatori di compilare codice che possa essere vulnerabile a questo attacco.

Partiamo con Intel. Negli aggiornamenti di sicurezza di giugno l'azienda di Santa Clara ha risolto oltre 20 bug. Due però sono critici e riguardano la Active Management Technology (AMT), utilizzata per la gestione remota dei PC. Sono identificati dalle sigle CVE-2020-0594 e CVE-2020-0595. La prima riguarda un difetto di lettura out-of-bounds, mentre CVE-2020-0595 è una vulnerabilità use-after-free. A entrambi è stato riconosciuto un valore 9,8 su 10 nella scala CVSS.

Nonostante la criticità, entrambe le vulnerabilità hanno effetto su configurazioni non standard e richiedono che Intel AMT sia configurato per l'utilizzo del protocollo Internet versione 6 (IPv6). A Intel al momento non risultano client che utilizzano AMT con IPv6. In caso affermativo, basta installare gli aggiornamenti firmware appena pubblicati per risolvere il problema.

Nonostante la criticità, entrambe le vulnerabilità hanno effetto su configurazioni non standard e richiedono che Intel AMT sia configurato per l'utilizzo del protocollo Internet versione 6 (IPv6). A Intel al momento non risultano client che utilizzano AMT con IPv6. In caso affermativo, basta installare gli aggiornamenti firmware appena pubblicati per risolvere il problema. Da notare che non è la prima volta che si verifica una vulnerabilità critica relativa a Intel Active Management. Nell'advisory Intel esorta gli utenti ad aggiornare il firmware alla versione più recente fornita dal produttore del sistema.

ARM

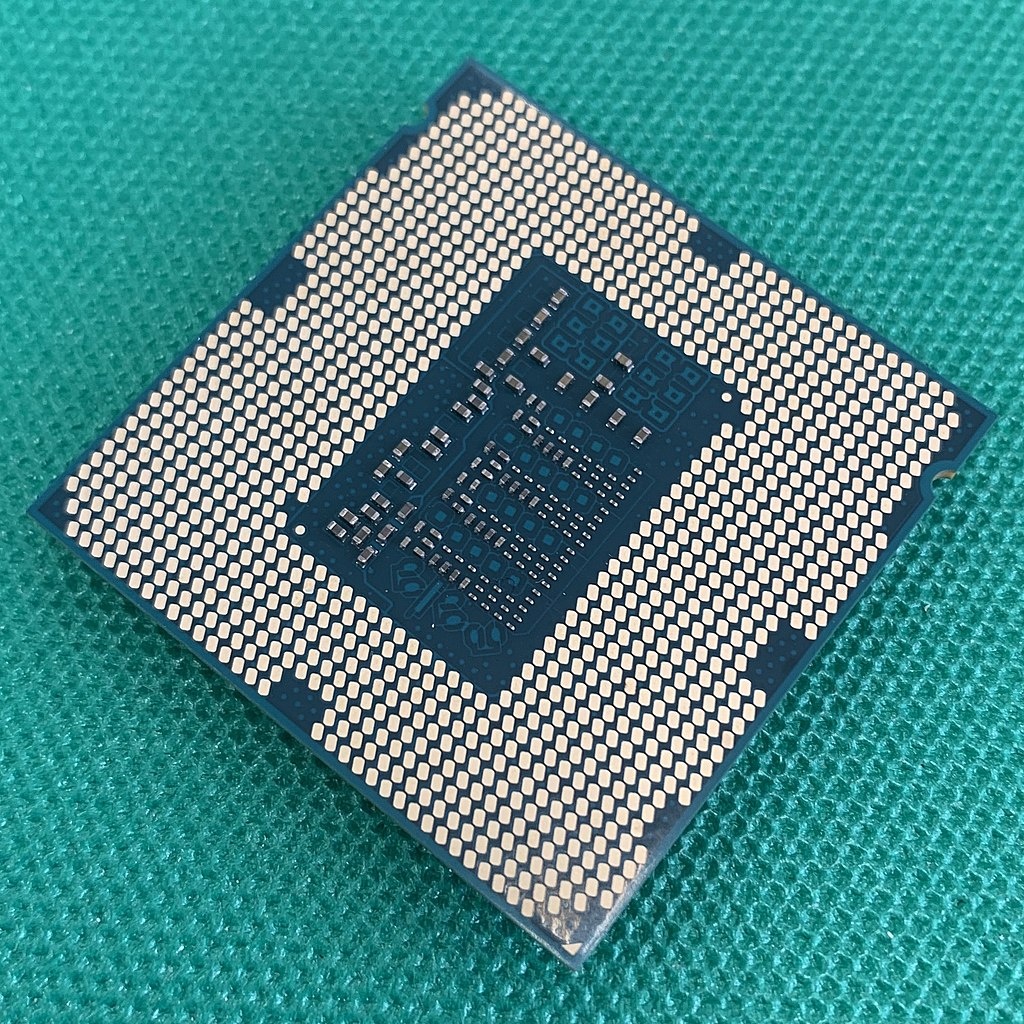

Sul fronte ARM la CPU interessata è Armv8-A, meglio nota come Cortex-A. È un processore molto comune, presente in smartphone, smartwatch, tablet e quant'altro. La buona notizia è che al momento il rischio di un attacco SLS è in basso. Come si legge nelle FAQ ufficiali, "sarebbe difficile da sfruttare in pratica, e dev'essere ancora dimostrata l'efficacia di un eventuale exploit". ARMv8-A architectureDetto questo, la falla come accennato sopra ricorda i vecchi problemi visti anni fa con le CPU Intel. Non è nulla di nuovo, insomma: è un classico attacco di esecuzione speculativa side-channel. È legata alla modalità di esecuzione rapida delle CPU, che per velocizzare il lavoro elaborano i dati in anticipo facendo delle ipotesi speculative sulle richieste che devono ancora essere fatte. Se le ipotesi si rivelano valide il risultato è già pronto. Altrimenti viene scartato. Proprio i dati scartati possono finire in mano agli attaccanti.

ARMv8-A architectureDetto questo, la falla come accennato sopra ricorda i vecchi problemi visti anni fa con le CPU Intel. Non è nulla di nuovo, insomma: è un classico attacco di esecuzione speculativa side-channel. È legata alla modalità di esecuzione rapida delle CPU, che per velocizzare il lavoro elaborano i dati in anticipo facendo delle ipotesi speculative sulle richieste che devono ancora essere fatte. Se le ipotesi si rivelano valide il risultato è già pronto. Altrimenti viene scartato. Proprio i dati scartati possono finire in mano agli attaccanti. Dopo mesi di lavoro ARM ha realizzato una serie di patch per progetti e sistemi operativi differenti. fra queste troviamo FreeBSD, OpenBSD, Trusted Firmware-A e OP-TEE. Dovrebbero bloccare i tentativi di exploit a livello di firmware e di sistema operativo.

Inoltre, ARM ha contribuito alla realizzazione delle patch GCC e LLVM, due dei compilatori di codice più popolari, per di impedire agli sviluppatori di compilare codice che possa essere vulnerabile a questo attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab