Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

Con la tornata di update del mese di febbraio, Microsoft ha corretto 51 vulnerabilità di cui 6 zero-day. Avviato anche il rilascio di certificati Secure Boot aggiornati.

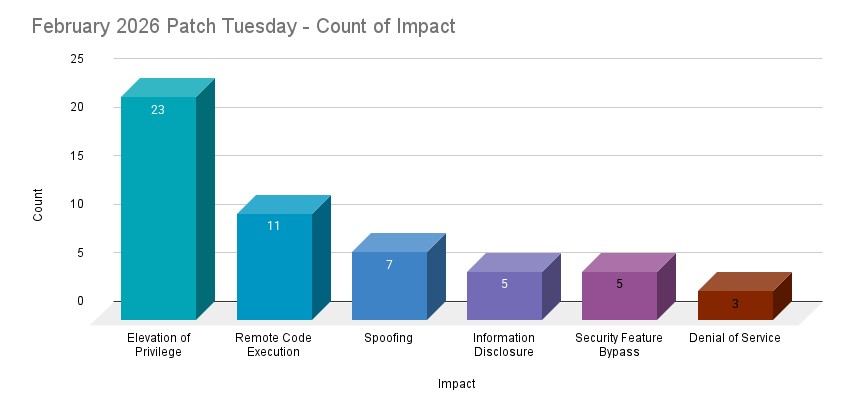

Protagoniste del Patch Tuesday di febbraio 2026 sono 6 vulnerabilità attivamente sfruttate e tre vulnerabilità zero-day divulgate pubblicamente. Fanno parte di un pacchetto di correzioni che complessivamente corregge 58 bug, di cui 23 di escalation dei privilegi, 5 di bypass delle difese di sicurezza e 11 RCE (esecuzione di codice da remoto). Inoltre, a questa tornata Microsoft ha avviato anche il rilascio di certificati Secure Boot aggiornati per rimpiazzare quelli del 2011 che scadono a fine giugno 2026.

Come sempre, concentriamo l’attenzione sulle falle di maggiore gravità perché già sfruttate attivamente o comunque divulgate pubblicamente. La prima è quella monitorata con la sigla CVE-2026-21510. Si tratta di una vulnerabilità di bypass delle funzionalità di sicurezza che riguarda Windows Shell. Ha un punteggio CVSS assegnato di 8.8 ed è valutata come Importante. Microsoft ha spiegato che il bug è stato reso pubblico prima della realizzazione della patch ed è stato attivamente sfruttato come zero-day. Lo sfruttamento richiede un’azione della vittima nell’ambito di un attacco di social engineering: se l’utente apre il link o il file malevolo ricevuto, l’attaccante può bypassare gli avvisi di Windows SmartScreen e i prompt di sicurezza di Windows Shell, sfruttando una gestione impropria dei contenuti nei componenti della shell di Windows.

La seconda vulnerabilità è identificata con la sigla CVE-2026-21513 e ha una valutazione identica alla precedente. Analogamente a quella descritta sopra, consente il bypass delle funzionalità di sicurezza, ma riguarda un altro componente: il meccanismo di protezione nel MSHTML Framework. A tutela della sicurezza degli utenti, Microsoft non ha rivelato le modalità di sfruttamento vetrificatesi finora.

Fonte: Tenable

Fonte: Tenable

Restando nell’ambito del bypass delle funzionalità di sicurezza, troviamo la falla CVE-2026-21514 che riguarda Microsoft Wold. Ha un punteggio CVSS assegnato di 7.8 e una classificazione come Importante, e per essere efficace richiede un’azione da parte della vittima: un attaccante deve inviare un file Office malevolo e convincere l’utente ad aprirlo. Con un attacco riuscito, il threat actor può aggirare le mitigazioni OLE in Microsoft 365 e Microsoft Office che proteggono gli utenti da un controllo COM/OLE vulnerabile. Microsoft sottolinea che la vulnerabilità non può essere sfruttata tramite il Pannello Anteprima di Office. Considerata la mancanza di dettagli pubblici, non è chiaro se queste tre falle (CVE‑2026‑21510, CVE‑2026‑21513 e CVE‑2026‑21514) siano state sfruttate nella stessa campagna.

Passiamo a un altro tipo di criticità, con la falla CVE-2026-21519 che apre all’escalation di privilegi ed è a carico di Desktop Window Manager, il servizio Windows utilizzato per renderizzare l'interfaccia grafica utente (GUI). Gli è stato assegnato un punteggio CVSS di 7.8 ed è valutata come Importante. Il punteggio è relativamente basso perché lo sfruttamento richiede che l’attaccante sia un utente locale autenticato. Un attacco riuscito può elevarne i privilegi a SISTEMA. Analogamente alle falle precedenti, non sono stati condivisi dettagli sulle modalità di sfruttamento per proteggere gli utenti; si sa solo che ne è verificato l’abuso come zero-day in situazioni reali.

Meno preoccupante è il bug segnalato con la sigla CVE-2026-21525, a cui è assegnato un punteggio CVSS di 6.2 e una classificazione di gravità Moderata. Si tratta di una vulnerabilità di denial of service (DoS) che riguarda Windows Remote Access Connection Manager ed è stata già sfruttata in attacchi reali. Non sono stati pubblicati dettagli tecnici approfonditi, ma Microsoft spiega che “un errore nella gestione della memoria nel Windows Remote Access Connection Manager permette a un attaccante non autorizzato di negare il servizio localmente”. Il team che ha scoperto la falla puntualizza che l’exploit è stato individuato in un repository pubblico di malware e che al momento non è chiaro come venga utilizzato negli attacchi.

Per ottenere l’escalation dei privilegi, gli attaccanti hanno anche fatto uso della vulnerabilità CVE-2026-21533 che interessa i servizi desktop remoti di Windows. Le è stato assegnato un punteggio CVSS di 7.8 ed è stata valutata come Importante alla luce dell’avvenuto sfruttamento in attacchi reali non meglio precisati. L’unico dettaglio noto è che lo sfruttamento riuscito di questa falla permette a un attaccante locale e autenticato di elevarsi a privilegi SYSTEM.

In questo articolo abbiamo parlato di: Bypass delle difese di sicurezza, CVSS, Escalation dei privilegi, Patch Tuesday, RCE, Secure Boot, Vulnerabilità,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab