Dal ransomware alle interruzioni della supply chain, l’hacking moderno è lineare

Nel 2021 l’interruzione delle supply chain si è rivelato un metodo diffuso per convincere le vittime di ransomware a pagare i riscatti.

Ransomware e sfruttamento attivo delle vulnerabilità sono i due fronti con cui i cyber criminali stanno tenendo in scacco le aziende, interrompendo le loro supply chain e causando danni per milioni di dollari. E se l’attenzione è sempre stata alta sulle telecomunicazioni e le aziende informatiche, ora il settore manifatturiero sta diventando un obiettivo principale.

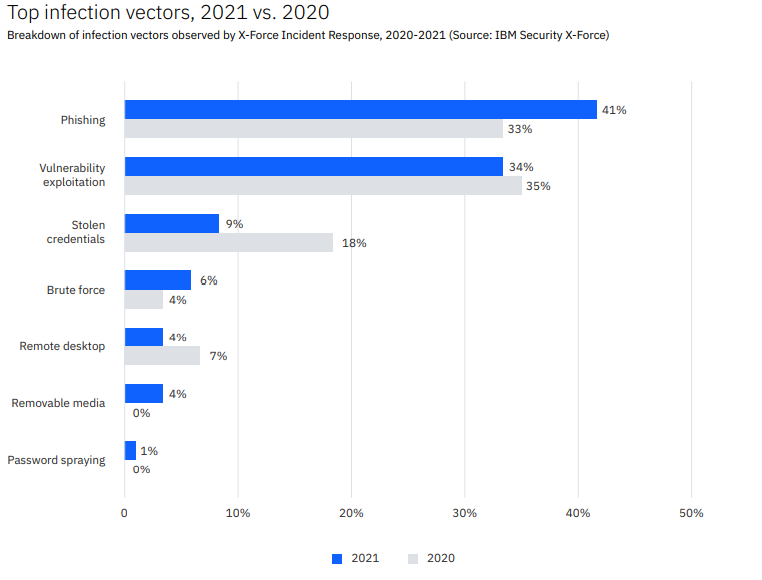

Sono alcune delle indicazioni incluse nell’X-Force Threat Intelligence Index di IBM, il report annuale basato sugli incidenti di sicurezza e sui dati relativi alle minacce informatiche collezionati nel corso del 2021. Il vettore di attacco più comune si riconferma il phishing, ma a preoccupare è l’aumento del 33% dello sfruttamento di vulnerabilità contro i sistemi privi di patch. Secondo gli analisti di IBM, gli exploit per approfittare delle vulnerabilità sono stati responsabili del 44% degli attacchi ransomware segnalati.

Ransomware

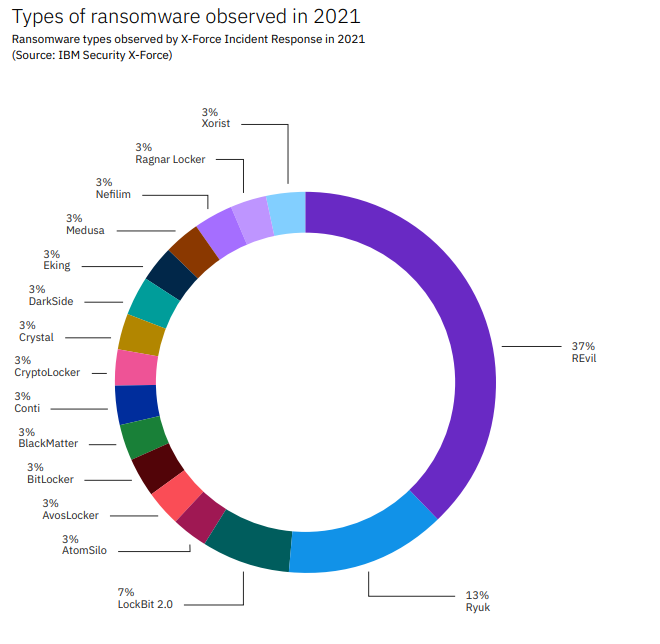

Il ransomware è stato il più diffuso tipo di attacco osservato da X-Force, con il gruppo REvil che ha guidato la classifica degli attaccanti: a lui si riconduce il 37% di tutti gli attacchi ransomware. Seguono poi Ryuk con il 13 percento, LockBit 2.0 con il 7% e tutti gli altri in percentuali minori.

Nel frattempo REvil ha cambiato nome, i suoi affiliati si sono uniti a quelli di DarkSide in un nuovo collettivo soprannominato BlackMatter. Un cambiamento che non è per nulla singolare, dato che gli analisti di IBM Security hanno calcolato che il tempo medio di esistenza di un gruppo ransomware è 17 mesi, allo scadere del quale subentrano il rebranding o lo scioglimento. REvil in realtà è stato uno dei gruppi di maggiore successo, con 31 mesi di attività all’attivo.

Legato a doppio filo con il ransomware è il phishing che, nel 41% dei casi analizzati nel 2021, è stato un mezzo per ottenere l’accesso iniziale a un obiettivo. Significa che è un errore considerare il phishing un attacco a sé stante, è più opportuno definirlo il primo anello di una catena d’attacco che ha vari sbocchi, fra cui il furto di dati e credenziali, la diffusione di malware, lo spionaggio, eccetera.

Peraltro, il phishing non è più circoscritto alle email. Anzi, combinando le email con altri tipi di phishing come ad esempio il vishing si può triplicare l’efficacia dei clic nelle campagne mirate. Il dato è interessante: la percentuale media di clic per una campagna classica di phishing mirato è stata del 17,8%. Quando vi si sono affiancati vishing o phishing vocale i clic delle vittime sono lievitati al 53,2%.

Dove non arriva il phishing (o come sua degna alternativa) arrivano le vulnerabilità. IBM Security ha calcolato che il 33% degli incidenti informatici analizzati è stato causato dallo sfruttamento delle vulnerabilità. Di queste, quattro delle prime cinque erano zero-day e comprendono Log4j.

Inoltre, IBM Security sottolinea un tema già noto, ossia l’aumentata incidenza del ransomware Linux. Rispetto al 2020, nel 2021 si è verificato un aumento del 146%.

Le vittime

La notizia più fresca dello studio è che il settore produttivo ha sostituito quello finanziario come comparto maggiormente soggetto ad attacchi informatici nel 2021. Il manifacturing, infatti, ha rappresentato da solo il 23,2% degli attacchi gestiti da X-Force. Com’ facilmente prevedibile, l’arma più usata per tali attacchi è stato il ransomware, impiegato del 23% degli incidenti ai danni delle aziende manifatturiere.

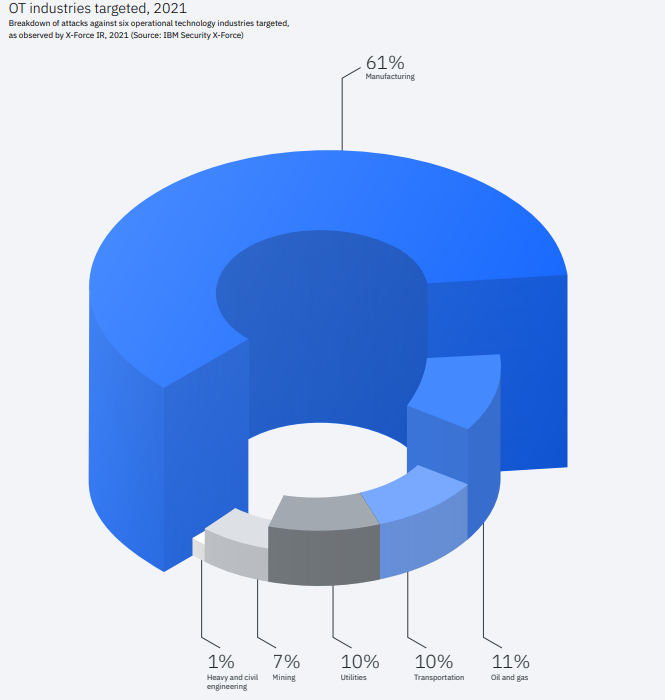

È fin troppo semplice intuire che molte delle realtà produttive attaccate avevano un comparto OT, oltre che quello IT: il 61% degli incidenti verificatisi nelle organizzazioni collegate a OT lo scorso anno si è verificato nel settore manifatturiero. E di questi, il 36% erano ransomware.

Il coinvolgimento dell’OT non è casuale o incidentale. Gli esperti hanno rilevato che, tra gennaio e settembre 2021, gli attaccanti hanno aumentato del 2.204% la ricognizione dei dispositivi SCADA Modbus OT accessibili via Internet.

Tutto questo porta a una ovvia conclusione: gli attacchi, in particolare quelli ransomware, sono stati orchestrati ad arte per compromettere le supply chain globali, scommettendo sull'effetto a catena che l'interruzione delle aziende manifatturiere avrebbe causato sulle proprie catene di approvvigionamento. E questo, a sua volta, ha costituito un forte incentivo per il pagamento dei riscatti, che poi era il fine ultimo degli attaccanti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab