79 router Netgear con pericolosa falla zero day

Vulnerabilità zero-day ancora senza patch per 79 modelli di router prodotti da Netgear. Ecco quali rischi corrono gli utenti domestici.

79 modelli di router domestici Netgear sono soggetti a una vulnerabilità zero-day che potrebbe permettere ai cyber criminali di prendere il controllo da remoto dei dispositivi eseguendo codice arbitrario come utente "root".

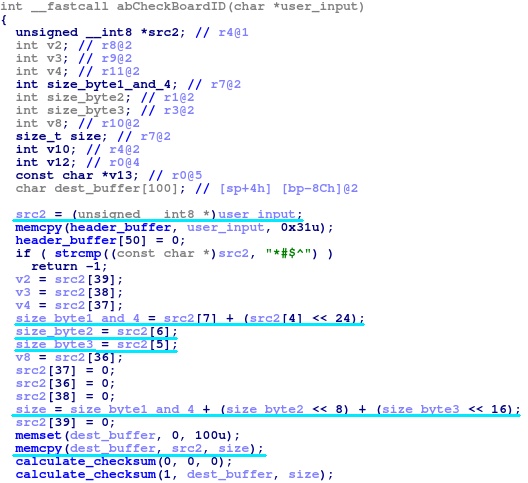

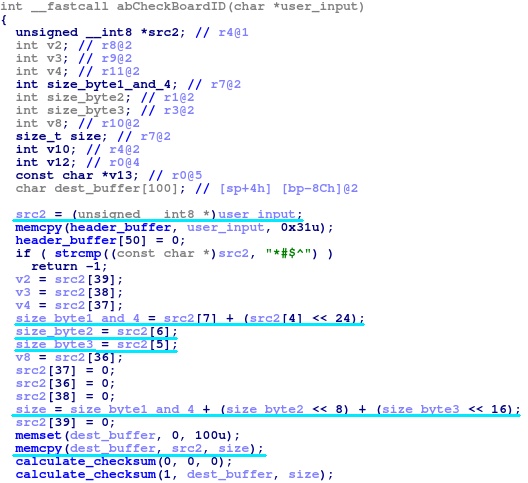

A quanto si apprende, la vulnerabilità risiede nel servizio HTTPD attivo sulla porta TCP80 per impostazione predefinita. Effettua una "convalida non corretta dei dati forniti dall'utente prima di copiarli in un buffer a lunghezza prestabilita".

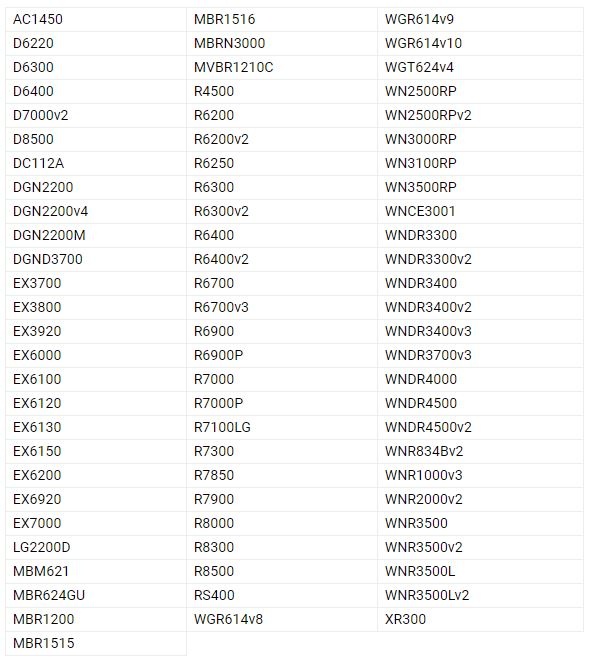

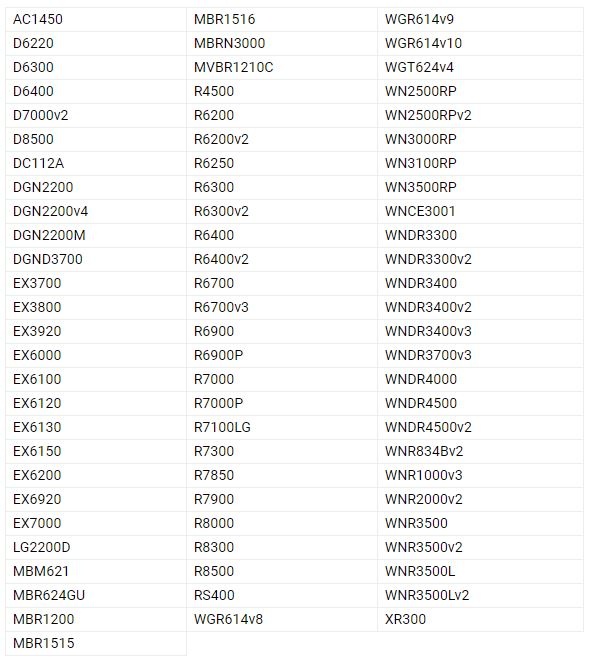

La segnalazione della falla è opera di Adam Nichols dell'azienda di sicurezza informatica e dei ricercatori di Trend Micro Zero-Day Initiative. La lista dei modelli è lunga, perché potrebbe interessare 758 diverse versioni del firmware che risale al 2007 e che è tuttora presente su 79 router Netgear.

Nella maggior parte dei router moderni questa vulnerabilità sarebbe inutilizzabileIn determinate condizioni, gli attaccanti potrebbero bypassare il processo di autenticazione del router utilizzando un exploit. La dimostrazione di quello che potrebbe accadere è avvenuta con il modello Netgear R7000 con una versione 1.0.9.88 del firmware. Adam Nichols ha utilizzato binwalk per estrarre il file system dall'immagine del firmware. Come prevedibile, il problema era nel server web che analizza l'input dell'utente ed esegue funzioni CGI complesse in risposta alla richiesta. Il server web è scritto in linguaggio C ed è stato testato pochissimo, per questo è vulnerabile a bug piuttosto banali di danneggiamento della memoria.

Nella maggior parte dei router moderni questa vulnerabilità sarebbe inutilizzabileIn determinate condizioni, gli attaccanti potrebbero bypassare il processo di autenticazione del router utilizzando un exploit. La dimostrazione di quello che potrebbe accadere è avvenuta con il modello Netgear R7000 con una versione 1.0.9.88 del firmware. Adam Nichols ha utilizzato binwalk per estrarre il file system dall'immagine del firmware. Come prevedibile, il problema era nel server web che analizza l'input dell'utente ed esegue funzioni CGI complesse in risposta alla richiesta. Il server web è scritto in linguaggio C ed è stato testato pochissimo, per questo è vulnerabile a bug piuttosto banali di danneggiamento della memoria.

Individuata la falla, non è stato difficile per i ricercatori sviluppare un exploit che scatenasse un attacco CSRF. Sarebbe bastato che l'utente navigasse su un sito dannoso con un router vulnerabile per poterne prendere il controllo da remoto.

Questa pericolosa vulnerabilità è tuttora senza patch. Netgear ha fatto sapere che il debug ha richiesto molto più tempo di quanto ci si aspettasse, ma che l'azienda è "abbastanza vicina" alla pubblicazione di una patch.

Perché allora i ricercatori di sicurezza hanno diffuso le informazioni? Per convenzione, chi scopre un bug ha il dovere di segnalarlo all'azienda e di lasciarle il tempo utile per pubblicare le patch prima di divulgare le informazioni sul bug. La segnalazione a Netgear della vulnerabilità zero day risale a gennaio. L'azienda ha quindi avuto il tempo per agire e risolvere il problema. La mancanza di una patch, a sei mesi di distanza i ricercatori hanno deciso di informare il pubblico di modo che sia consapevole dei rischi a cui va incontro.

Anche perché in alcuni casi, un cyber criminale non avrebbe bisogno di bucare la rete Wi-Fi per lanciare un attacco. Gli basterebbe un javascript dannoso. I ricercatori denunciano che i moderni processi di sviluppo software hanno migliorato notevolmente la qualità del software commerciale rispetto a 10-15 anni fa. Però i dispositivi di rete consumer sono stati in gran parte tagliati fuori da questa rivoluzione.

Anche perché in alcuni casi, un cyber criminale non avrebbe bisogno di bucare la rete Wi-Fi per lanciare un attacco. Gli basterebbe un javascript dannoso. I ricercatori denunciano che i moderni processi di sviluppo software hanno migliorato notevolmente la qualità del software commerciale rispetto a 10-15 anni fa. Però i dispositivi di rete consumer sono stati in gran parte tagliati fuori da questa rivoluzione.

L'impennata del lavoro da casa durante la pandemia ha portato i dati aziendali a transitare sulle reti domestiche, alzando la posta in gioco della sicurezza di tali reti. In questo momento è quindi prioritario alzare il livello di sicurezza delle connessioni domestiche.

A quanto si apprende, la vulnerabilità risiede nel servizio HTTPD attivo sulla porta TCP80 per impostazione predefinita. Effettua una "convalida non corretta dei dati forniti dall'utente prima di copiarli in un buffer a lunghezza prestabilita".

La segnalazione della falla è opera di Adam Nichols dell'azienda di sicurezza informatica e dei ricercatori di Trend Micro Zero-Day Initiative. La lista dei modelli è lunga, perché potrebbe interessare 758 diverse versioni del firmware che risale al 2007 e che è tuttora presente su 79 router Netgear.

Nella maggior parte dei router moderni questa vulnerabilità sarebbe inutilizzabileIn determinate condizioni, gli attaccanti potrebbero bypassare il processo di autenticazione del router utilizzando un exploit. La dimostrazione di quello che potrebbe accadere è avvenuta con il modello Netgear R7000 con una versione 1.0.9.88 del firmware. Adam Nichols ha utilizzato binwalk per estrarre il file system dall'immagine del firmware. Come prevedibile, il problema era nel server web che analizza l'input dell'utente ed esegue funzioni CGI complesse in risposta alla richiesta. Il server web è scritto in linguaggio C ed è stato testato pochissimo, per questo è vulnerabile a bug piuttosto banali di danneggiamento della memoria.

Nella maggior parte dei router moderni questa vulnerabilità sarebbe inutilizzabileIn determinate condizioni, gli attaccanti potrebbero bypassare il processo di autenticazione del router utilizzando un exploit. La dimostrazione di quello che potrebbe accadere è avvenuta con il modello Netgear R7000 con una versione 1.0.9.88 del firmware. Adam Nichols ha utilizzato binwalk per estrarre il file system dall'immagine del firmware. Come prevedibile, il problema era nel server web che analizza l'input dell'utente ed esegue funzioni CGI complesse in risposta alla richiesta. Il server web è scritto in linguaggio C ed è stato testato pochissimo, per questo è vulnerabile a bug piuttosto banali di danneggiamento della memoria. Individuata la falla, non è stato difficile per i ricercatori sviluppare un exploit che scatenasse un attacco CSRF. Sarebbe bastato che l'utente navigasse su un sito dannoso con un router vulnerabile per poterne prendere il controllo da remoto.

Questa pericolosa vulnerabilità è tuttora senza patch. Netgear ha fatto sapere che il debug ha richiesto molto più tempo di quanto ci si aspettasse, ma che l'azienda è "abbastanza vicina" alla pubblicazione di una patch.

Perché allora i ricercatori di sicurezza hanno diffuso le informazioni? Per convenzione, chi scopre un bug ha il dovere di segnalarlo all'azienda e di lasciarle il tempo utile per pubblicare le patch prima di divulgare le informazioni sul bug. La segnalazione a Netgear della vulnerabilità zero day risale a gennaio. L'azienda ha quindi avuto il tempo per agire e risolvere il problema. La mancanza di una patch, a sei mesi di distanza i ricercatori hanno deciso di informare il pubblico di modo che sia consapevole dei rischi a cui va incontro.

Anche perché in alcuni casi, un cyber criminale non avrebbe bisogno di bucare la rete Wi-Fi per lanciare un attacco. Gli basterebbe un javascript dannoso. I ricercatori denunciano che i moderni processi di sviluppo software hanno migliorato notevolmente la qualità del software commerciale rispetto a 10-15 anni fa. Però i dispositivi di rete consumer sono stati in gran parte tagliati fuori da questa rivoluzione.

Anche perché in alcuni casi, un cyber criminale non avrebbe bisogno di bucare la rete Wi-Fi per lanciare un attacco. Gli basterebbe un javascript dannoso. I ricercatori denunciano che i moderni processi di sviluppo software hanno migliorato notevolmente la qualità del software commerciale rispetto a 10-15 anni fa. Però i dispositivi di rete consumer sono stati in gran parte tagliati fuori da questa rivoluzione. L'impennata del lavoro da casa durante la pandemia ha portato i dati aziendali a transitare sulle reti domestiche, alzando la posta in gioco della sicurezza di tali reti. In questo momento è quindi prioritario alzare il livello di sicurezza delle connessioni domestiche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab