Attacchi di Pharming: guadagnare dirottando il traffico web

Manomissione dei DNS e violazione dei router domestici: ecco come funzionano gli attacchi di pharming.

Navigando in Internet potrebbe accadere di essere reindirizzati verso un sito web malevolo che raccoglie informazioni private e contagia con malware. È un tipo di attacco che stanno adottando i cyber criminali durante la pandemia. Si chiama pharming.

I siti a cui viene dirottato il traffico assomigliano a quelli veri, tranne per minimi dettagli che spesso passano inosservati. In genere i falsi più gettonati sono quelli dei siti di ecommerce e di servizi bancari. Chiedono le credenziali d'accesso, se l'utente li digita, li consegna al malintenzionato di turno.

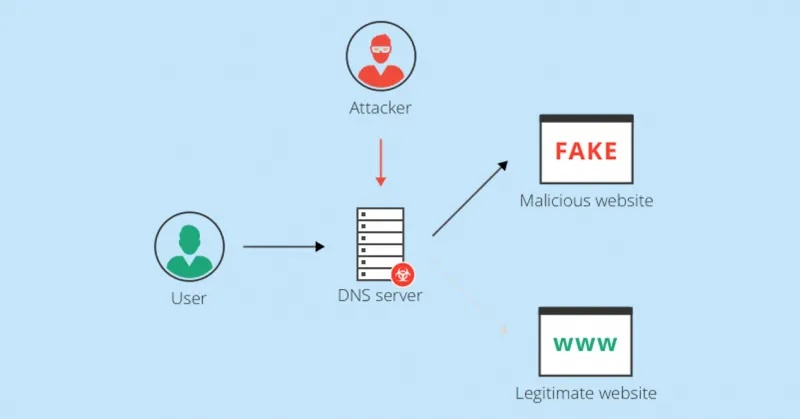

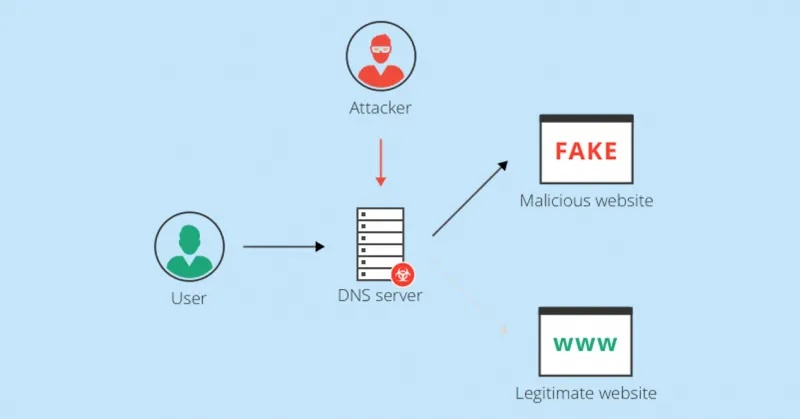

Il pharming non è da confondere con il phishing. Anche se la finalità è la stessa, l'attacco di pharming si svolge mediante la manipolazione di un sistema. Il reindirizzamento delle richieste degli utenti avviene manomettendo il protocollo DNS (Domain Name Service) e reindirizzando la destinazione dal suo indirizzo IP originario a uno controllato dall'attaccante. È più subdolo del phishing, che mira a indurre gli individui a visitare un sito Web pericoloso.

Le tecniche di pharming

Ci sono diverse tecniche per implementare attacchi di pharming. Una è la violazione dei router, di cui abbiamo parlato poco tempo fa. Modificando le impostazioni DNS, i cyber criminali reindirizzano qualsiasi richiesta legittima verso le pagine Web che controllano. L'utente non se ne rende conto fino a quando non è troppo tardi. Questo tipo di attacco è conosciuto come drive-by.

Un altro metodo passa per la compromissione del computer della vittima. In questo caso i cyber criminali devono modificare il file hosts locale (una directory locale di indirizzi IP). È un attacco combinato, perché segue a uno di phishing o ad altri metodi di distribuzione di malware che manipolano il file host.

Terzo metodo è l'avvelenamento DNS. Gli aggressori sfruttano le vulnerabilità del server DNS per reindirizzare il traffico verso l'indirizzo IP di una macchina controllata dagli aggressori. Non occorre che la vittima faccia alcunché per essere collegata al sito Web malevolo. Questa variante è anche conosciuta come phishing senza esca.

Popolarità degli attacchi

I server DNS sono difficili da compromettere perché sono protetti dall'azienda che li ospita e dalle relative difese. Tuttavia, l'attacco può colpire molte più vittime e quindi portare una ricompensa maggiore nelle casse degli aggressori.

L'avvelenamento dei DNS ha un elevato potenziale perché può diffondersi ad altri server DNS. Prendiamo l'esempio di un provider di servizi Internet (ISP): se riceve informazioni DNS da un server "avvelenato" può memorizzare la voce DNS danneggiata sui server dell'ISP, diffondendola su più router e dispositivi. Non è un'ipotesi infondata, è accaduto nel 2010.

Kaspersky spiega questi due tipi di attacco sono difficili da portare a termine, per questo non li sentiamo nominare spesso. Tutto però dipende dagli obiettivi dell'attaccante. Spesso l'obiettivo è raccogliere informazioni finanziarie per abusarne o venderle. Oppure raccogliere credenziali di accesso che potrebbero essere vendute sul dark web. I cyber criminali più sofisticati potrebbero usare queste tecniche per rubare le credenziali che verranno poi usate per lanciare ulteriori attacchi contro un'organizzazione. Gli attacchi più semplici da portare a termine sono quelli ai singoli individui.

Finora i più gravi attacchi di pharming si sono registrati nel 2019 in Venezuela e nel 2015 in Brasile. In quest'ultimo caso furono contaminati i router domestici della più grande azienda di telecomunicazioni del Paese. Nel 2007 ci fu una campagna particolarmente estesa che coinvolse 50 istituti finanziari.

Finora i più gravi attacchi di pharming si sono registrati nel 2019 in Venezuela e nel 2015 in Brasile. In quest'ultimo caso furono contaminati i router domestici della più grande azienda di telecomunicazioni del Paese. Nel 2007 ci fu una campagna particolarmente estesa che coinvolse 50 istituti finanziari.

Per scongiurare il rischio di cadere vittime di un efficace attacco di pharming, è buona norma non cliccare sulle url nelle email. Inoltre, bisogna prestare molta attenzione agli indirizzi siti a cui ci si collega: basta una lettera diversa per collegarsi a una pagina falsa.

Bisogna tenere sempre aggiornati i software di tutti i dispositivi collegati in rete. Ed eseguire scansioni periodiche antivirus che monitorino anche i domini contraffatti simili a quelli della propria azienda. I router devono essere protetti da password forti. Infine, il metodo più sicuro per evitare il furto di credenziali è l'uso dell'autenticazione a più fattori.

I siti a cui viene dirottato il traffico assomigliano a quelli veri, tranne per minimi dettagli che spesso passano inosservati. In genere i falsi più gettonati sono quelli dei siti di ecommerce e di servizi bancari. Chiedono le credenziali d'accesso, se l'utente li digita, li consegna al malintenzionato di turno.

Il pharming non è da confondere con il phishing. Anche se la finalità è la stessa, l'attacco di pharming si svolge mediante la manipolazione di un sistema. Il reindirizzamento delle richieste degli utenti avviene manomettendo il protocollo DNS (Domain Name Service) e reindirizzando la destinazione dal suo indirizzo IP originario a uno controllato dall'attaccante. È più subdolo del phishing, che mira a indurre gli individui a visitare un sito Web pericoloso.

Le tecniche di pharming

Ci sono diverse tecniche per implementare attacchi di pharming. Una è la violazione dei router, di cui abbiamo parlato poco tempo fa. Modificando le impostazioni DNS, i cyber criminali reindirizzano qualsiasi richiesta legittima verso le pagine Web che controllano. L'utente non se ne rende conto fino a quando non è troppo tardi. Questo tipo di attacco è conosciuto come drive-by.Un altro metodo passa per la compromissione del computer della vittima. In questo caso i cyber criminali devono modificare il file hosts locale (una directory locale di indirizzi IP). È un attacco combinato, perché segue a uno di phishing o ad altri metodi di distribuzione di malware che manipolano il file host.

Terzo metodo è l'avvelenamento DNS. Gli aggressori sfruttano le vulnerabilità del server DNS per reindirizzare il traffico verso l'indirizzo IP di una macchina controllata dagli aggressori. Non occorre che la vittima faccia alcunché per essere collegata al sito Web malevolo. Questa variante è anche conosciuta come phishing senza esca.

Popolarità degli attacchi

I server DNS sono difficili da compromettere perché sono protetti dall'azienda che li ospita e dalle relative difese. Tuttavia, l'attacco può colpire molte più vittime e quindi portare una ricompensa maggiore nelle casse degli aggressori.L'avvelenamento dei DNS ha un elevato potenziale perché può diffondersi ad altri server DNS. Prendiamo l'esempio di un provider di servizi Internet (ISP): se riceve informazioni DNS da un server "avvelenato" può memorizzare la voce DNS danneggiata sui server dell'ISP, diffondendola su più router e dispositivi. Non è un'ipotesi infondata, è accaduto nel 2010.

Kaspersky spiega questi due tipi di attacco sono difficili da portare a termine, per questo non li sentiamo nominare spesso. Tutto però dipende dagli obiettivi dell'attaccante. Spesso l'obiettivo è raccogliere informazioni finanziarie per abusarne o venderle. Oppure raccogliere credenziali di accesso che potrebbero essere vendute sul dark web. I cyber criminali più sofisticati potrebbero usare queste tecniche per rubare le credenziali che verranno poi usate per lanciare ulteriori attacchi contro un'organizzazione. Gli attacchi più semplici da portare a termine sono quelli ai singoli individui.

Finora i più gravi attacchi di pharming si sono registrati nel 2019 in Venezuela e nel 2015 in Brasile. In quest'ultimo caso furono contaminati i router domestici della più grande azienda di telecomunicazioni del Paese. Nel 2007 ci fu una campagna particolarmente estesa che coinvolse 50 istituti finanziari.

Finora i più gravi attacchi di pharming si sono registrati nel 2019 in Venezuela e nel 2015 in Brasile. In quest'ultimo caso furono contaminati i router domestici della più grande azienda di telecomunicazioni del Paese. Nel 2007 ci fu una campagna particolarmente estesa che coinvolse 50 istituti finanziari.Per scongiurare il rischio di cadere vittime di un efficace attacco di pharming, è buona norma non cliccare sulle url nelle email. Inoltre, bisogna prestare molta attenzione agli indirizzi siti a cui ci si collega: basta una lettera diversa per collegarsi a una pagina falsa.

Bisogna tenere sempre aggiornati i software di tutti i dispositivi collegati in rete. Ed eseguire scansioni periodiche antivirus che monitorino anche i domini contraffatti simili a quelli della propria azienda. I router devono essere protetti da password forti. Infine, il metodo più sicuro per evitare il furto di credenziali è l'uso dell'autenticazione a più fattori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab