Configurazioni errate e gestione degli accessi cause dei data breach

Un sondaggio condotto da IDC fra 300 CISO conferma che i data breach sono spesso causati da configurazioni errate, errori di autenticazione e mancanze nella gestione degli accessi.

Configurazioni errate, mancanza di un'adeguata visibilità delle impostazioni e delle attività ed errori nell'autenticazione e nella gestione degli accessi sono le maggiori cause delle violazioni di dati. L'informazione emerge da una ricerca di mercato condotta da IDC per conto del fornitore di sicurezza Ermetic.

Al sondaggio hanno partecipato 300 CISO. Hanno confermato che il 79% delle aziende in cui sono impiegati ha subito almeno una violazione dei dati in cloud negli ultimi 18 mesi. Il 43% ha segnalato 10 o più violazioni nello stesso periodo.

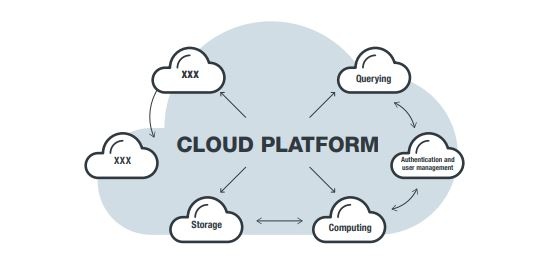

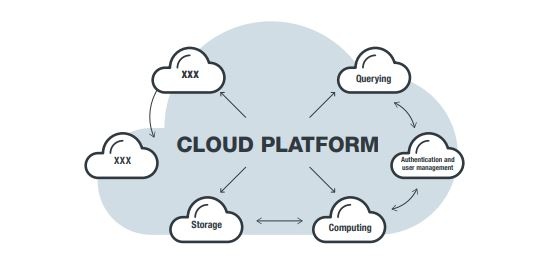

Tutto è dovuto alle trasformazioni digitali intercorse nel periodo in esame. I team IT hanno dovuto mantenere i sistemi esistenti, distribuire nuovi servizi cloud, gestire i dispositivi IoT, sviluppare e distribuire un numero sempre crescente di applicazioni. Il cambiamento è stato rapido e ha aumentato la complessità degli ambienti rendendo difficoltosa la gestione e la protezione delle risorse.

Velocità e complessità hanno innalzato i rischi per la sicurezza dei dati. Secondo gli intervistati, le configurazioni errate hanno pesato per il 67%. La mancanza di un'adeguata visibilità delle impostazioni e delle attività di accesso hanno avuto un ruolo nel 64% delle violazioni di dati. La gestione degli accessi del 61%. Oltre a questo, l'80% dei CISO ammette di avere difficoltà nella gestione dei dati di accesso a PaaS e IaaS.

Velocità e complessità hanno innalzato i rischi per la sicurezza dei dati. Secondo gli intervistati, le configurazioni errate hanno pesato per il 67%. La mancanza di un'adeguata visibilità delle impostazioni e delle attività di accesso hanno avuto un ruolo nel 64% delle violazioni di dati. La gestione degli accessi del 61%. Oltre a questo, l'80% dei CISO ammette di avere difficoltà nella gestione dei dati di accesso a PaaS e IaaS.

IDC ha anche individuato le tre priorità sulla sicurezza cloud: monitoraggio della conformità (78%), gestione delle autorizzazioni (75%) e gestione delle configurazioni di sicurezza (73%). Nel caso del cloud si aggiungono le azioni volte ad assicurare la riservatezza dei dati sensibili (67%), la conformità alle normative (61%) e adeguati permessi di accesso (53%).

Vale la pena ricordare che questi dati vanno incrociati con quelli del recente report Verizon Data Breach Investigations 2020, da cui era emersa anche l'importanza di altri tipi di configurazioni errate. Se da una parte le credenziali rubate sono la migliore tecnica di hacking conseguente alle violazioni dei dati, è ormai appurato che molte violazioni di dati sono frutto di errori nella configurazione e nella gestione dei database.

Al sondaggio hanno partecipato 300 CISO. Hanno confermato che il 79% delle aziende in cui sono impiegati ha subito almeno una violazione dei dati in cloud negli ultimi 18 mesi. Il 43% ha segnalato 10 o più violazioni nello stesso periodo.

Tutto è dovuto alle trasformazioni digitali intercorse nel periodo in esame. I team IT hanno dovuto mantenere i sistemi esistenti, distribuire nuovi servizi cloud, gestire i dispositivi IoT, sviluppare e distribuire un numero sempre crescente di applicazioni. Il cambiamento è stato rapido e ha aumentato la complessità degli ambienti rendendo difficoltosa la gestione e la protezione delle risorse.

Velocità e complessità hanno innalzato i rischi per la sicurezza dei dati. Secondo gli intervistati, le configurazioni errate hanno pesato per il 67%. La mancanza di un'adeguata visibilità delle impostazioni e delle attività di accesso hanno avuto un ruolo nel 64% delle violazioni di dati. La gestione degli accessi del 61%. Oltre a questo, l'80% dei CISO ammette di avere difficoltà nella gestione dei dati di accesso a PaaS e IaaS.

Velocità e complessità hanno innalzato i rischi per la sicurezza dei dati. Secondo gli intervistati, le configurazioni errate hanno pesato per il 67%. La mancanza di un'adeguata visibilità delle impostazioni e delle attività di accesso hanno avuto un ruolo nel 64% delle violazioni di dati. La gestione degli accessi del 61%. Oltre a questo, l'80% dei CISO ammette di avere difficoltà nella gestione dei dati di accesso a PaaS e IaaS. IDC ha anche individuato le tre priorità sulla sicurezza cloud: monitoraggio della conformità (78%), gestione delle autorizzazioni (75%) e gestione delle configurazioni di sicurezza (73%). Nel caso del cloud si aggiungono le azioni volte ad assicurare la riservatezza dei dati sensibili (67%), la conformità alle normative (61%) e adeguati permessi di accesso (53%).

Vale la pena ricordare che questi dati vanno incrociati con quelli del recente report Verizon Data Breach Investigations 2020, da cui era emersa anche l'importanza di altri tipi di configurazioni errate. Se da una parte le credenziali rubate sono la migliore tecnica di hacking conseguente alle violazioni dei dati, è ormai appurato che molte violazioni di dati sono frutto di errori nella configurazione e nella gestione dei database.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab