Alcune telecamere TP-Link vulnerabili ai cyber attacchi

Una falla nella sicurezza di alcune telecamere TP-Link è stata corretta, ma manca ancora la patch per quella che consente attacchi di credential stuffing.

Alcune telecamere di sicurezza TP-Link sono affette da vulnerabilità che danno potenzialmente ai cyber criminali l'accesso ai feed video privati e la possibilità di modificare le impostazioni del dispositivo. Il problema è stato segnalato all'azienda a inizio marzo, che ha pubblicato una patch i certificati SSL, ma non quella che risolve il bug di account takeover (ATO). Sono ancora possibili attacchi di credential stuffing.

È per questo che il ricercatore per la sicurezza Jason Kent du Cequence Security ha diffuso pubblicamente le informazioni sulle falle rilevate. La prima falla, di cui è stata pubblicata la patch l'11 giugno, riguarda un'implementazione non sicura di un certificato SSL nell'applicazione mobile Kasa. L'app utilizza Secure Sockets Layer (SSL) per autenticare, crittografare e decifrare i dati inviati tramite Internet. Il problema è che il certificato SSL utilizzato non è bloccato, il che consente di usare certificati SSL falsi. In assenza della patch sono possibili attacchi man-in-the-middle.

Passiamo al bug ATO, che richiederà tempo per essere corretto, quindi la patch arriverà in un "secondo momento". Riguarda l'autenticazione alla piattaforma web. La maggior parte degli utenti si accredita usando il proprio indirizzo email. Secondo il ricercatore, basta un semplice set di richieste per consentire l'enumerazione degli account utente sulla piattaforma. In sostanza, un cyber criminale potrebbe lanciare un attacco utilizzando email e password per intromettersi. In caso di errore, l'API di Kasa si limita a generare messaggi di errore quali "Account non trovato" e "Password errata", consentendo innumerevoli tentativi.

Passiamo al bug ATO, che richiederà tempo per essere corretto, quindi la patch arriverà in un "secondo momento". Riguarda l'autenticazione alla piattaforma web. La maggior parte degli utenti si accredita usando il proprio indirizzo email. Secondo il ricercatore, basta un semplice set di richieste per consentire l'enumerazione degli account utente sulla piattaforma. In sostanza, un cyber criminale potrebbe lanciare un attacco utilizzando email e password per intromettersi. In caso di errore, l'API di Kasa si limita a generare messaggi di errore quali "Account non trovato" e "Password errata", consentendo innumerevoli tentativi.

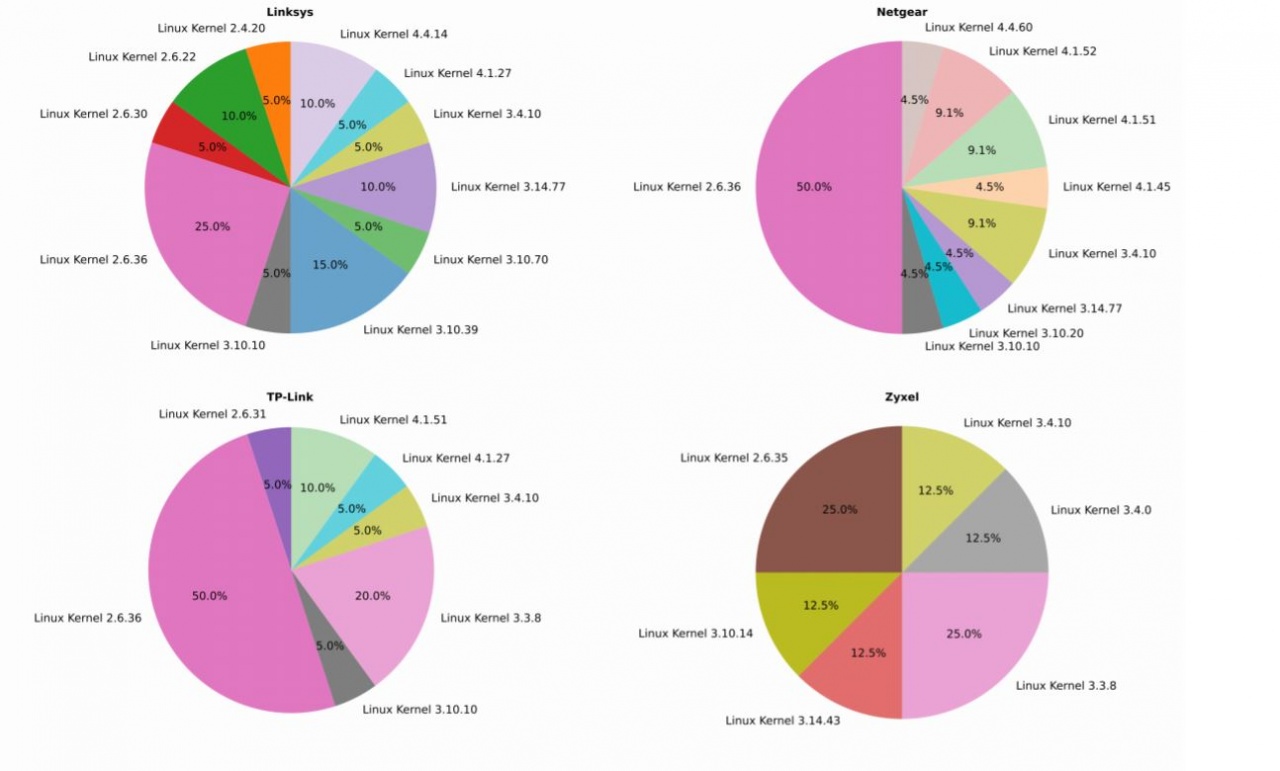

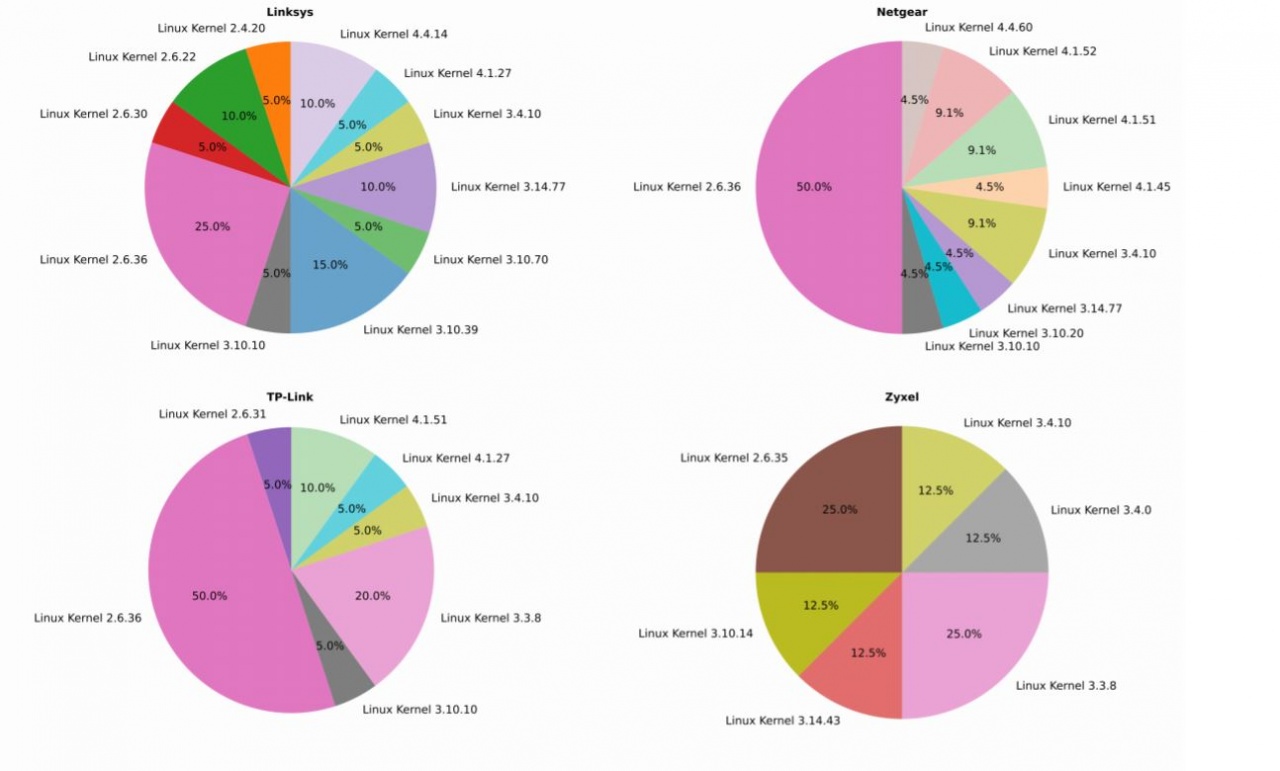

I dispositivi per uso domestico di TP-Link sono saliti alla ribalta delle cronache anche per lo ì studio "Home Router Security Report 2020" del Fraunhofer Insitute. Risulta che 127 router domestici prodotti da sette diversi produttori abbiano molteplici difetti critici di sicurezza. Fra questi, ci sono router di TP-Link, Asus, AVM, D-Link, Linksys, Netgear.

Li accomuna una versione del sistema operativo Linux che risale al 2011. Il kernel più vecchio, quindi più soggetto a vulnerabilità, è presente sul Linksys WRT54GL. Secondo i ricercatori, "sotto la maggior parte degli aspetti, AVM fa un lavoro migliore rispetto agli altri fornitori indicati. Sotto alcuni aspetti Asus e Netgear fanno un lavoro migliore rispetto a D-Link, Linksys, TP-Link e .yxel".

Li accomuna una versione del sistema operativo Linux che risale al 2011. Il kernel più vecchio, quindi più soggetto a vulnerabilità, è presente sul Linksys WRT54GL. Secondo i ricercatori, "sotto la maggior parte degli aspetti, AVM fa un lavoro migliore rispetto agli altri fornitori indicati. Sotto alcuni aspetti Asus e Netgear fanno un lavoro migliore rispetto a D-Link, Linksys, TP-Link e .yxel".

È per questo che il ricercatore per la sicurezza Jason Kent du Cequence Security ha diffuso pubblicamente le informazioni sulle falle rilevate. La prima falla, di cui è stata pubblicata la patch l'11 giugno, riguarda un'implementazione non sicura di un certificato SSL nell'applicazione mobile Kasa. L'app utilizza Secure Sockets Layer (SSL) per autenticare, crittografare e decifrare i dati inviati tramite Internet. Il problema è che il certificato SSL utilizzato non è bloccato, il che consente di usare certificati SSL falsi. In assenza della patch sono possibili attacchi man-in-the-middle.

Passiamo al bug ATO, che richiederà tempo per essere corretto, quindi la patch arriverà in un "secondo momento". Riguarda l'autenticazione alla piattaforma web. La maggior parte degli utenti si accredita usando il proprio indirizzo email. Secondo il ricercatore, basta un semplice set di richieste per consentire l'enumerazione degli account utente sulla piattaforma. In sostanza, un cyber criminale potrebbe lanciare un attacco utilizzando email e password per intromettersi. In caso di errore, l'API di Kasa si limita a generare messaggi di errore quali "Account non trovato" e "Password errata", consentendo innumerevoli tentativi.

Passiamo al bug ATO, che richiederà tempo per essere corretto, quindi la patch arriverà in un "secondo momento". Riguarda l'autenticazione alla piattaforma web. La maggior parte degli utenti si accredita usando il proprio indirizzo email. Secondo il ricercatore, basta un semplice set di richieste per consentire l'enumerazione degli account utente sulla piattaforma. In sostanza, un cyber criminale potrebbe lanciare un attacco utilizzando email e password per intromettersi. In caso di errore, l'API di Kasa si limita a generare messaggi di errore quali "Account non trovato" e "Password errata", consentendo innumerevoli tentativi. I dispositivi per uso domestico di TP-Link sono saliti alla ribalta delle cronache anche per lo ì studio "Home Router Security Report 2020" del Fraunhofer Insitute. Risulta che 127 router domestici prodotti da sette diversi produttori abbiano molteplici difetti critici di sicurezza. Fra questi, ci sono router di TP-Link, Asus, AVM, D-Link, Linksys, Netgear.

Li accomuna una versione del sistema operativo Linux che risale al 2011. Il kernel più vecchio, quindi più soggetto a vulnerabilità, è presente sul Linksys WRT54GL. Secondo i ricercatori, "sotto la maggior parte degli aspetti, AVM fa un lavoro migliore rispetto agli altri fornitori indicati. Sotto alcuni aspetti Asus e Netgear fanno un lavoro migliore rispetto a D-Link, Linksys, TP-Link e .yxel".

Li accomuna una versione del sistema operativo Linux che risale al 2011. Il kernel più vecchio, quindi più soggetto a vulnerabilità, è presente sul Linksys WRT54GL. Secondo i ricercatori, "sotto la maggior parte degli aspetti, AVM fa un lavoro migliore rispetto agli altri fornitori indicati. Sotto alcuni aspetti Asus e Netgear fanno un lavoro migliore rispetto a D-Link, Linksys, TP-Link e .yxel".  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Cybersecurity: limiti e futuro dell’attuale crittografia

03-03-2026

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab