Carbon Black fotografa la cyber security italiana

Una indagine Carbon Black descrive come le aziende italiane vedono la propria cyber security. E cercano anche in questo campo una nuova normalità.

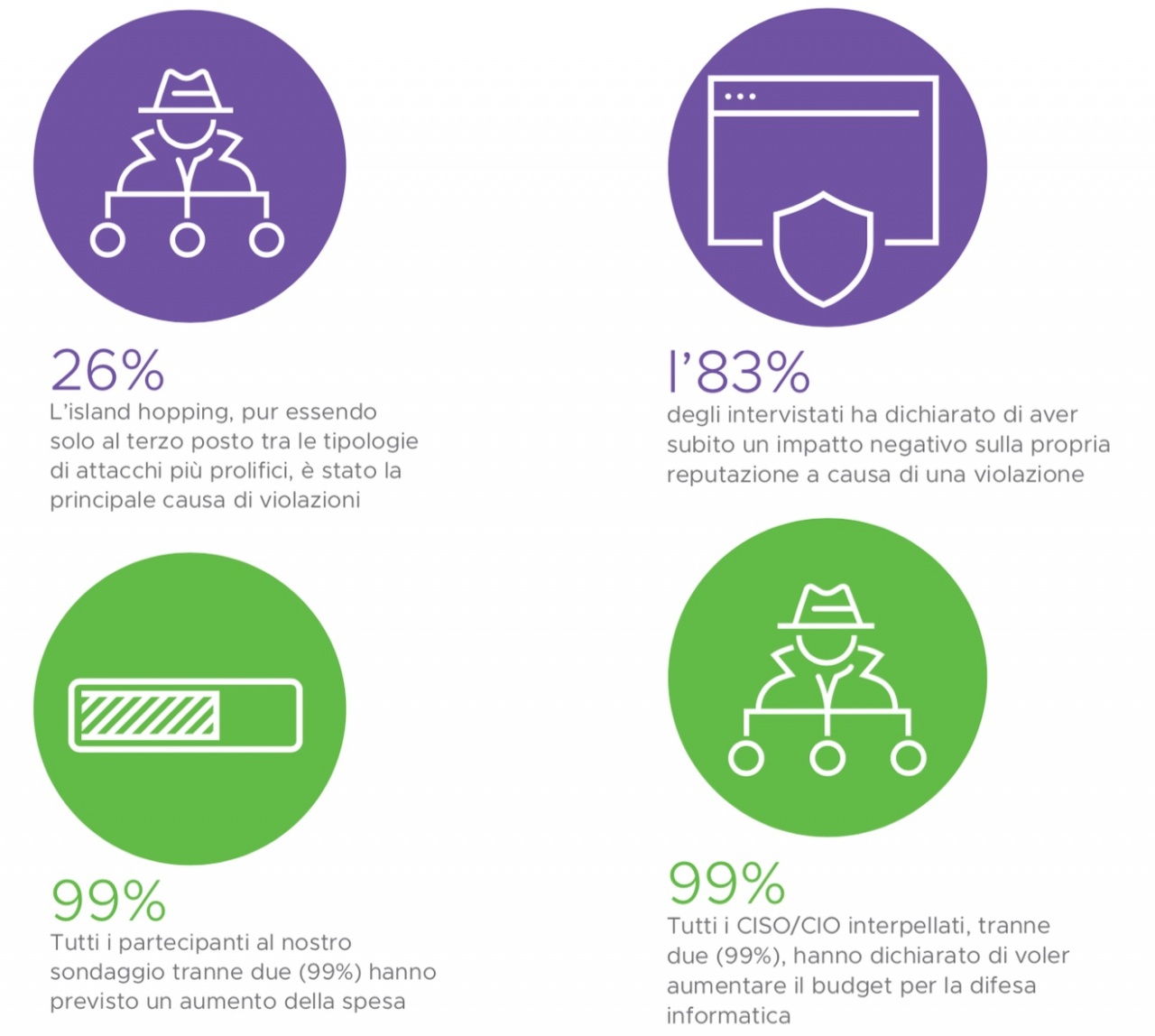

Cresce, e in maniera decisamente sensibile, il volume degli attacchi cyber contro le aziende italiane. Lo sottolinea una indagine condotta da VMware Carbon Black su un campione di oltre 250 CIO, CISO e CTO nazionali. Espresse in cifre, le principali conclusioni dell'indagine portano a percentuali talmente elevate da rischiare di essere addirittura poco significative. Ad esempio, il 98% del campione indica che gli attacchi sono aumentati negli ultimi dodici mesi. E il 99% ha subito almeno una violazione dei sistemi nello stesso lasso di tempo.

Sono percentuali che mettono in evidenza una constatazione segnalata già da tempo dagli esperti di cyber security. Gli attacchi riguardano tutte le imprese. Quello che può variare, al massimo, è la loro intensità. Di sicuro non varia in meglio la loro pericolosità. Una quota maggioritaria (80-85%) del campione indica che mediamente gli attacchi si sono fatti più sofisticati. Segno anche, secondo Carbon Black, di come sia diventato facile, per i cyber criminali, ottenere tool di attacco sempre più evoluti.

Certo la pandemia non ha aiutato, semmai il contrario. I cyber criminali hanno sfruttato la situazione e hanno incrementato l'intensità e l'ampiezza dei loro attacchi. Qui l'elemento chiave è stato rappresentato dalla "delocalizzazione" delle imprese a causa del telelavoro.

Connettere i dipendenti e i collaboratori, bloccati a casa nel lockdown, alle reti aziendali ha permesso alle imprese di continuare a operare. Ma ha anche introdotto nuove vulnerabilità e aumentato la superficie di attacco. Così il 90,5% del campione ha rilevato un aumento degli attacchi informatici complessivi a causa del remote working. Per il 14% tali attacchi sono aumentati tra il 50 e il 100% e per il 39% tra il 25 e il 100%.

Connettere i dipendenti e i collaboratori, bloccati a casa nel lockdown, alle reti aziendali ha permesso alle imprese di continuare a operare. Ma ha anche introdotto nuove vulnerabilità e aumentato la superficie di attacco. Così il 90,5% del campione ha rilevato un aumento degli attacchi informatici complessivi a causa del remote working. Per il 14% tali attacchi sono aumentati tra il 50 e il 100% e per il 39% tra il 25 e il 100%.

"Le aziende hanno avuto molte difficoltà nell'abilitare la cyber security nella fase di emergenza", spiega Rick McElroy, Head of Security Strategy for Carbon Black. Sottolineando però che la pandemia, pur nella sua eccezionalità, è stata solo un fattore di accelerazione per molte dinamiche della cyber security. Non un elemento rivoluzionario. "Le aziende si sono trovate più esposte e più vulnerabili - sottolinea McElroy - ma i data breach e le falle nella sicurezza che abbiamo visto si sarebbero comunque verificati, prima o poi".

In questo senso il punto di maggiore attenzione non è più il tipo di azienda che viene attaccata e quanto. Perché le minacce ormai sono generalizzate e le distinzioni di categoria, che pure si possono fare, hanno un significato relativo. Meglio concentrarsi sulle modalità di attacco. Per capire come cambiano le strategie della criminalità informatica e sviluppare difese più efficaci.

Una delle indicazioni più interessanti dello studio Carbon Black è la crescita degli attacchi cosiddetti di "island hopping". Sono gli attacchi che riescono a violare i sistemi di una azienda passando attraverso i sistemi di un suo partner commerciale, evidentemente meno protetto in quanto a cyber security. L'island hopping non è una novità e ci sono stati diversi casi interessanti che hanno portato questo tema all'attenzione di tutti. Ma evidentemente non abbastanza.

Una delle indicazioni più interessanti dello studio Carbon Black è la crescita degli attacchi cosiddetti di "island hopping". Sono gli attacchi che riescono a violare i sistemi di una azienda passando attraverso i sistemi di un suo partner commerciale, evidentemente meno protetto in quanto a cyber security. L'island hopping non è una novità e ci sono stati diversi casi interessanti che hanno portato questo tema all'attenzione di tutti. Ma evidentemente non abbastanza.

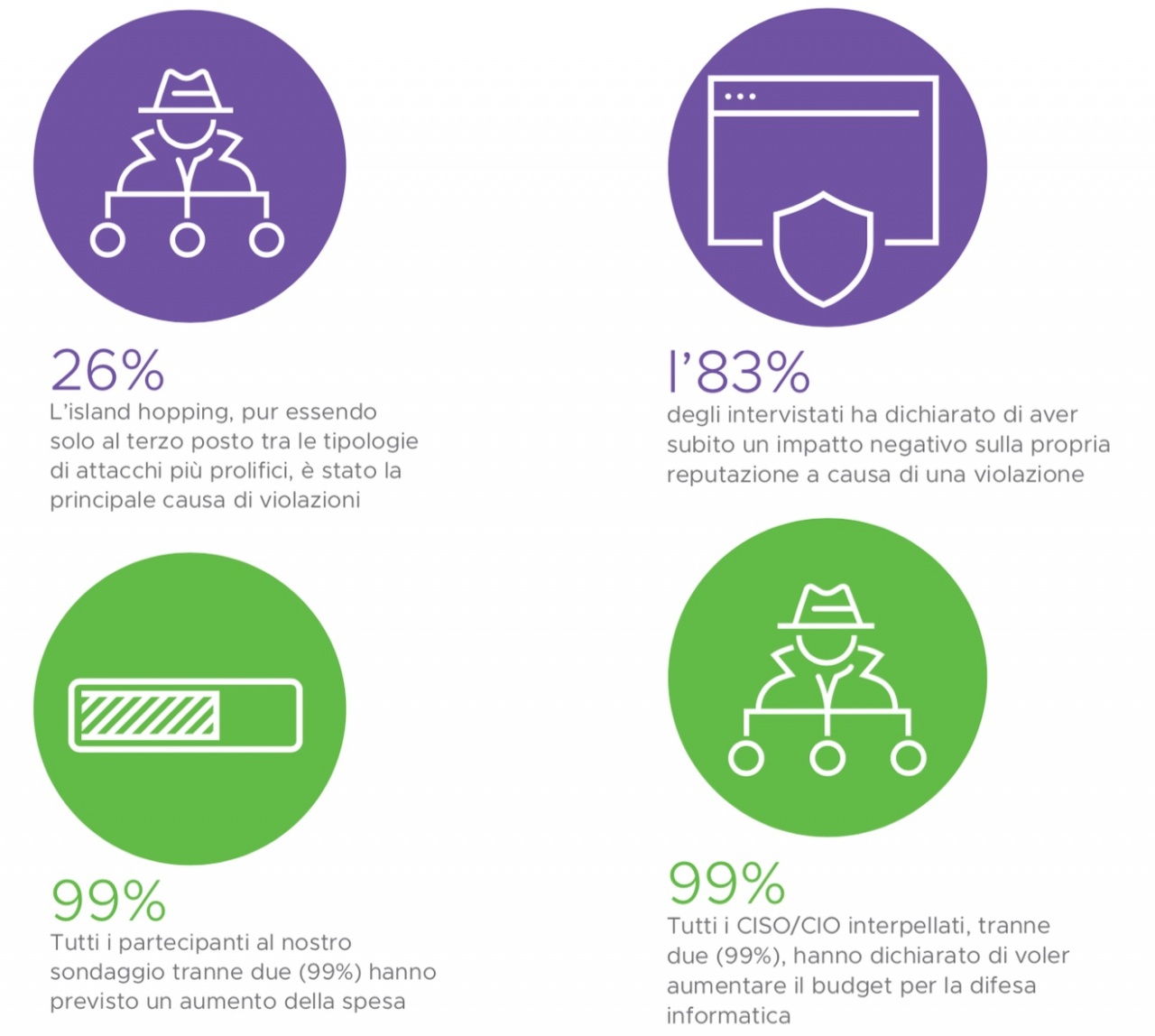

Il segnale da cogliere è che l'island hopping sta diventando una forma di attacco sempre più frequente ed efficace. Non è la più diffusa - è presente solo nel 15% degli attacchi degli ultimi 12 mesi - ma funziona: è la causa del 26% delle violazioni. Un’altra ricerca di VMware Carbon Black rivolta ai professionisti dell’incident response ha rilevato che l’island hopping è presente nel 41% dei tentativi di violazione riscontrati.

Prevedibilmente, questa forma di attacco si riscontra soprattutto nei settori in cui le supply chain sono particolarmente estese. Come il manufacturing, la Sanità e l'alimentare. Ma deve diventare, sottolinea Carbon Black, un elemento di attenzione per tutti. Considerare la propria cyber security in funzione di quella dei partner commerciali "sarà un fattore critico nella capacità di continuare a fare business", spiega Rick McElroy: "Si presuppone che le grandi imprese, quelle che operano in mercati regolamentati e la PA siano sicure. Ma i loro fornitori? Specie i più piccoli devono badare ai clienti a cui forniscono prodotti o servizi, perché questi potrebbero prendere posizioni intransigenti in quanto a cyber security".

Questo aumento degli investimenti si traduce però in un aumento delle tecnologie di difesa e dei tool implementati. Mediamente, una impresa italiana ne adotta già 8,5. Il 14% dispone di 11-25 diverse tecnologie di protezione. La sensazione è che la gran parte delle aziende abbia ancora un approccio reattivo alle cyber minacce: di volta in volta si cerca il tool che sembra rispondere meglio a ogni nuovo pericolo. Manca, per Carbon Black, un approccio strategico.

Questo aumento degli investimenti si traduce però in un aumento delle tecnologie di difesa e dei tool implementati. Mediamente, una impresa italiana ne adotta già 8,5. Il 14% dispone di 11-25 diverse tecnologie di protezione. La sensazione è che la gran parte delle aziende abbia ancora un approccio reattivo alle cyber minacce: di volta in volta si cerca il tool che sembra rispondere meglio a ogni nuovo pericolo. Manca, per Carbon Black, un approccio strategico.

L'approccio reattivo, sottolinea Rick McElroy, "È diventato insostenibile: ci sono troppe soluzioni da gestire e alla fine si perde visibilità sulla propria security. Bisogna avviare una rivisitazione di come si gestisce la sicurezza". Una rivisitazione in cui sarebbe bene assimilare i framework che permettono di valutare la propria "security posture", framework che però sono relativamente poco noti.

Parallelamente, le aziende dovrebbero sforzarsi di capire meglio le logiche dei cyber criminali, più che seguire le singole minacce. Una maggiore comprensione proprio del "business model" della criminalità permette di scegliere le tecnologie di difesa più utili. L'esempio migliore è la già ben nota autenticazione multifattoriale. In una fase del mercato in cui il credential harvesting è diffusissimo come base per i data breach, adottare sistemi di 2FA che lo rendano molto meno efficace trasforma la propria impresa in un bersaglio meno conveniente.

Sono percentuali che mettono in evidenza una constatazione segnalata già da tempo dagli esperti di cyber security. Gli attacchi riguardano tutte le imprese. Quello che può variare, al massimo, è la loro intensità. Di sicuro non varia in meglio la loro pericolosità. Una quota maggioritaria (80-85%) del campione indica che mediamente gli attacchi si sono fatti più sofisticati. Segno anche, secondo Carbon Black, di come sia diventato facile, per i cyber criminali, ottenere tool di attacco sempre più evoluti.

Certo la pandemia non ha aiutato, semmai il contrario. I cyber criminali hanno sfruttato la situazione e hanno incrementato l'intensità e l'ampiezza dei loro attacchi. Qui l'elemento chiave è stato rappresentato dalla "delocalizzazione" delle imprese a causa del telelavoro.

Connettere i dipendenti e i collaboratori, bloccati a casa nel lockdown, alle reti aziendali ha permesso alle imprese di continuare a operare. Ma ha anche introdotto nuove vulnerabilità e aumentato la superficie di attacco. Così il 90,5% del campione ha rilevato un aumento degli attacchi informatici complessivi a causa del remote working. Per il 14% tali attacchi sono aumentati tra il 50 e il 100% e per il 39% tra il 25 e il 100%.

Connettere i dipendenti e i collaboratori, bloccati a casa nel lockdown, alle reti aziendali ha permesso alle imprese di continuare a operare. Ma ha anche introdotto nuove vulnerabilità e aumentato la superficie di attacco. Così il 90,5% del campione ha rilevato un aumento degli attacchi informatici complessivi a causa del remote working. Per il 14% tali attacchi sono aumentati tra il 50 e il 100% e per il 39% tra il 25 e il 100%."Le aziende hanno avuto molte difficoltà nell'abilitare la cyber security nella fase di emergenza", spiega Rick McElroy, Head of Security Strategy for Carbon Black. Sottolineando però che la pandemia, pur nella sua eccezionalità, è stata solo un fattore di accelerazione per molte dinamiche della cyber security. Non un elemento rivoluzionario. "Le aziende si sono trovate più esposte e più vulnerabili - sottolinea McElroy - ma i data breach e le falle nella sicurezza che abbiamo visto si sarebbero comunque verificati, prima o poi".

Il rischio del new normal

Come per molti altri ambiti dell'IT, anche per la cyber security non si tornerà totalmente indietro alle condizioni pre-pandemia. Dipendenti e collaboratori si sono abituati a lavorare in un modo diverso. E per molte imprese l'apertura al remote working sarà anche una apertura verso una forza lavoro più distribuita e più globale. "Dobbiamo considerare che questo farà parte di una nuova normalità", spiega McElroy. "La buona notizia è che le tecnologie per difendersi anche in questi scenari ci sono già da tempo. Solo che i manager devono accettare un nuovo modello di security".In questo senso il punto di maggiore attenzione non è più il tipo di azienda che viene attaccata e quanto. Perché le minacce ormai sono generalizzate e le distinzioni di categoria, che pure si possono fare, hanno un significato relativo. Meglio concentrarsi sulle modalità di attacco. Per capire come cambiano le strategie della criminalità informatica e sviluppare difese più efficaci.

Una delle indicazioni più interessanti dello studio Carbon Black è la crescita degli attacchi cosiddetti di "island hopping". Sono gli attacchi che riescono a violare i sistemi di una azienda passando attraverso i sistemi di un suo partner commerciale, evidentemente meno protetto in quanto a cyber security. L'island hopping non è una novità e ci sono stati diversi casi interessanti che hanno portato questo tema all'attenzione di tutti. Ma evidentemente non abbastanza.

Una delle indicazioni più interessanti dello studio Carbon Black è la crescita degli attacchi cosiddetti di "island hopping". Sono gli attacchi che riescono a violare i sistemi di una azienda passando attraverso i sistemi di un suo partner commerciale, evidentemente meno protetto in quanto a cyber security. L'island hopping non è una novità e ci sono stati diversi casi interessanti che hanno portato questo tema all'attenzione di tutti. Ma evidentemente non abbastanza.Il segnale da cogliere è che l'island hopping sta diventando una forma di attacco sempre più frequente ed efficace. Non è la più diffusa - è presente solo nel 15% degli attacchi degli ultimi 12 mesi - ma funziona: è la causa del 26% delle violazioni. Un’altra ricerca di VMware Carbon Black rivolta ai professionisti dell’incident response ha rilevato che l’island hopping è presente nel 41% dei tentativi di violazione riscontrati.

Prevedibilmente, questa forma di attacco si riscontra soprattutto nei settori in cui le supply chain sono particolarmente estese. Come il manufacturing, la Sanità e l'alimentare. Ma deve diventare, sottolinea Carbon Black, un elemento di attenzione per tutti. Considerare la propria cyber security in funzione di quella dei partner commerciali "sarà un fattore critico nella capacità di continuare a fare business", spiega Rick McElroy: "Si presuppone che le grandi imprese, quelle che operano in mercati regolamentati e la PA siano sicure. Ma i loro fornitori? Specie i più piccoli devono badare ai clienti a cui forniscono prodotti o servizi, perché questi potrebbero prendere posizioni intransigenti in quanto a cyber security".

La logica degli investimenti

Migliorare la cyber security significa anche fare investimenti. E in questo senso i segnali del report Carbon Black sembrano positivi. Praticamente la totalità del campione italiano intende investire di più in sicurezza nei prossimi dodici mesi, con un aumento medio previsto del 30%. Il 46% del campione prevede di aumentare il budget del 31-40%, il 5,5% fino al 41-50%. Questo aumento degli investimenti si traduce però in un aumento delle tecnologie di difesa e dei tool implementati. Mediamente, una impresa italiana ne adotta già 8,5. Il 14% dispone di 11-25 diverse tecnologie di protezione. La sensazione è che la gran parte delle aziende abbia ancora un approccio reattivo alle cyber minacce: di volta in volta si cerca il tool che sembra rispondere meglio a ogni nuovo pericolo. Manca, per Carbon Black, un approccio strategico.

Questo aumento degli investimenti si traduce però in un aumento delle tecnologie di difesa e dei tool implementati. Mediamente, una impresa italiana ne adotta già 8,5. Il 14% dispone di 11-25 diverse tecnologie di protezione. La sensazione è che la gran parte delle aziende abbia ancora un approccio reattivo alle cyber minacce: di volta in volta si cerca il tool che sembra rispondere meglio a ogni nuovo pericolo. Manca, per Carbon Black, un approccio strategico.L'approccio reattivo, sottolinea Rick McElroy, "È diventato insostenibile: ci sono troppe soluzioni da gestire e alla fine si perde visibilità sulla propria security. Bisogna avviare una rivisitazione di come si gestisce la sicurezza". Una rivisitazione in cui sarebbe bene assimilare i framework che permettono di valutare la propria "security posture", framework che però sono relativamente poco noti.

Parallelamente, le aziende dovrebbero sforzarsi di capire meglio le logiche dei cyber criminali, più che seguire le singole minacce. Una maggiore comprensione proprio del "business model" della criminalità permette di scegliere le tecnologie di difesa più utili. L'esempio migliore è la già ben nota autenticazione multifattoriale. In una fase del mercato in cui il credential harvesting è diffusissimo come base per i data breach, adottare sistemi di 2FA che lo rendano molto meno efficace trasforma la propria impresa in un bersaglio meno conveniente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

f.p.

f.p.