Zoom: vulnerabilità zero-day consente l'esecuzione di codice arbitrario

Acros Security ha scoperto una nuova falla zero-day di Zoom. Affligge gli utenti di Windows 7, per ora l'unica mitigazione è una micropatch pubblicata da un'azienda terza.

Una nuova vulnerabilità zero-day di Zoom per Windows può consentire a un cyber criminale di eseguire codice arbitrario sul computer della vittima. La gravità della falla è elevata perché l'attacco non attiva alcun avviso di sicurezza. Per scatenarlo, basta convincere la vittima ad aprire un allegato dannoso recapitato via email.

La scoperta della vulnerabilità è da addebitare ai ricercatori di Acros Security. Gli esperti di 0pach hanno poi realizzato quella che definiscono una "micropatch". Serve per mitigare il problema in attesa delle correzioni ufficiali e risolutive del produttore.

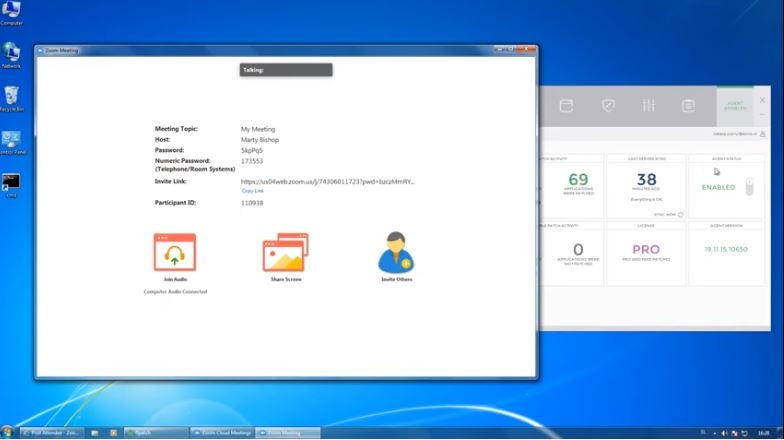

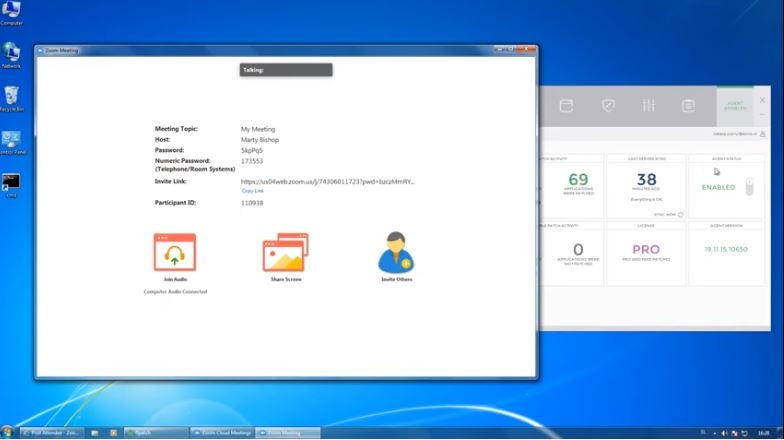

La falla in questione interessa tutte le versioni supportate del client di Zoom per Windows. 0patch funziona con tutte le versioni di Zoom a partire da v5.0.3 fino alla v5.1.2. La buona notizia è che le versioni di Windows soggette a questa minaccia sono solo quelle obsolete: Windows 7 e vecchi sistemi Windows. Windows 10 è pertanto escluso.

La falla in questione interessa tutte le versioni supportate del client di Zoom per Windows. 0patch funziona con tutte le versioni di Zoom a partire da v5.0.3 fino alla v5.1.2. La buona notizia è che le versioni di Windows soggette a questa minaccia sono solo quelle obsolete: Windows 7 e vecchi sistemi Windows. Windows 10 è pertanto escluso.

Quanto sta accadendo è l'ennesimo monito per spingere gli utenti ad aggiornare i sistemi operativi non più supportati, come appunto Windows 7. La mancanza di supporto (che ricordiamo è scaduto a gennaio) apre le porte a decine di potenziali attacchi.

I ricercatori hanno anche prodotto un exploit che dimostra come sfruttare il bug, ma lo terranno segreto fino a quando Zoom non avrà rilasciato la patch ufficiale, per tutelare la sicurezza degli utenti. Nel frattempo, questi ultimi hanno fondamentalmente tre opzioni per mettersi al riparo da possibili attacchi: smettere di usare Zoom, aggiornare Windows a una versione supportata (Windows 10). Oppure usare 0patch.

I ricercatori hanno anche prodotto un exploit che dimostra come sfruttare il bug, ma lo terranno segreto fino a quando Zoom non avrà rilasciato la patch ufficiale, per tutelare la sicurezza degli utenti. Nel frattempo, questi ultimi hanno fondamentalmente tre opzioni per mettersi al riparo da possibili attacchi: smettere di usare Zoom, aggiornare Windows a una versione supportata (Windows 10). Oppure usare 0patch.

La scoperta della vulnerabilità è da addebitare ai ricercatori di Acros Security. Gli esperti di 0pach hanno poi realizzato quella che definiscono una "micropatch". Serve per mitigare il problema in attesa delle correzioni ufficiali e risolutive del produttore.

La falla in questione interessa tutte le versioni supportate del client di Zoom per Windows. 0patch funziona con tutte le versioni di Zoom a partire da v5.0.3 fino alla v5.1.2. La buona notizia è che le versioni di Windows soggette a questa minaccia sono solo quelle obsolete: Windows 7 e vecchi sistemi Windows. Windows 10 è pertanto escluso.

La falla in questione interessa tutte le versioni supportate del client di Zoom per Windows. 0patch funziona con tutte le versioni di Zoom a partire da v5.0.3 fino alla v5.1.2. La buona notizia è che le versioni di Windows soggette a questa minaccia sono solo quelle obsolete: Windows 7 e vecchi sistemi Windows. Windows 10 è pertanto escluso. Windows 7 è morto ma funziona sul 26% degli endpoint - Microsoft ha dismesso il supporto di Windows a gennaio 2020 ma, complice la pandemia, il numero di endopint che usa questo sistema operativo obsoleto è aumentata invece che diminuire.Secondo Acros Security sono affetti anche Windows Server 2008 R2 e precedenti, però gli esperti non hanno condotto test specifici al riguardo. La supposizione è frutto del fatto che la vulnerabilità è attivabile solo in presenza di determinate caratteristiche del sistema operativo, presenti appunto nelle versioni di Windows indicate.

Quanto sta accadendo è l'ennesimo monito per spingere gli utenti ad aggiornare i sistemi operativi non più supportati, come appunto Windows 7. La mancanza di supporto (che ricordiamo è scaduto a gennaio) apre le porte a decine di potenziali attacchi.

I ricercatori hanno anche prodotto un exploit che dimostra come sfruttare il bug, ma lo terranno segreto fino a quando Zoom non avrà rilasciato la patch ufficiale, per tutelare la sicurezza degli utenti. Nel frattempo, questi ultimi hanno fondamentalmente tre opzioni per mettersi al riparo da possibili attacchi: smettere di usare Zoom, aggiornare Windows a una versione supportata (Windows 10). Oppure usare 0patch.

I ricercatori hanno anche prodotto un exploit che dimostra come sfruttare il bug, ma lo terranno segreto fino a quando Zoom non avrà rilasciato la patch ufficiale, per tutelare la sicurezza degli utenti. Nel frattempo, questi ultimi hanno fondamentalmente tre opzioni per mettersi al riparo da possibili attacchi: smettere di usare Zoom, aggiornare Windows a una versione supportata (Windows 10). Oppure usare 0patch.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab