VPN Fortinet vulnerabili agli attacchi man in the middle se l'installazione non è corretta

Ricercatori di sicurezza hanno scoperto che un'installazione non corretta delle VPN Fortinet espone i clienti ad attacchi man in the middle.

Più di 200.000 aziende che durante il lockdown hanno implementato soluzioni VPN Fortigate senza seguire correttamente le istruzioni di installazione potrebbero essere vulnerabili ad attacchi man-in-the-middle. I cyber criminali potrebbero prendere il controllo della connessione presentando un certificato SSL.

Il problema è stato sollevato dal fornitore di cyber security SAM Seamless Network, che denuncia: "nella configurazione predefinita, l'SSL della VPN non è protetto come dovrebbe, ed è facilmente vulnerabile agli attacchi MitM". Il motivo è che "il client Fortigate verifica solo che la CA sia Fortinet. Un attaccante potrebbe banalmente presentare un certificato di un router Fortigate diverso, senza generare alcun errore, e implementare un attacco man-in-the-middle".

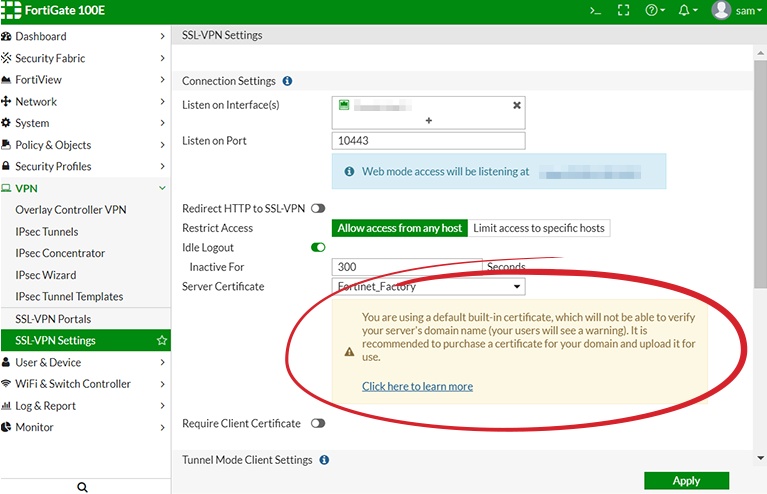

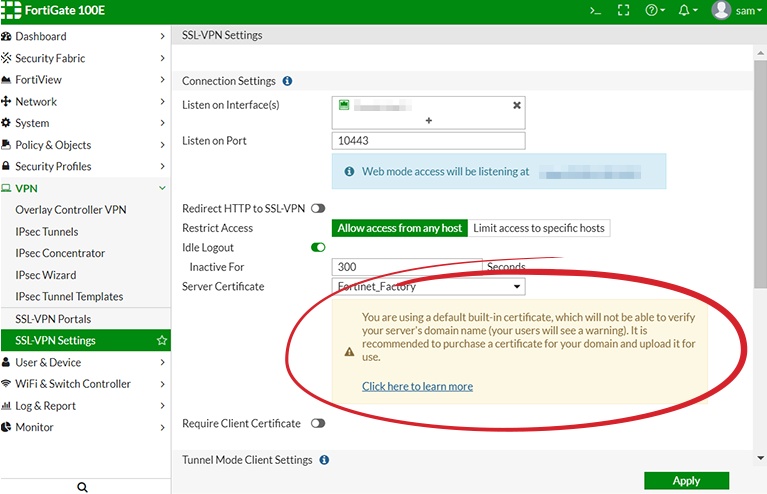

Fortinet è al corrente della questione e sottolinea: "la sicurezza dei clienti è la nostra priorità. Questa non è una vulnerabilità. Le appliance VPN di Fortinet sono progettate per funzionare out-of-the-box; in questo modo le aziende sono in grado di personalizzare la configurazione in base alla loro peculiarità. Ogni appliance VPN, così come il processo di configurazione, offrono warning multipli nella GUI con una documentazione che riporta una “guida all'autenticazione dei certificati” ed “esempi di autenticazione e configurazione dei certificati”. Fortinet raccomanda vivamente di attenersi sempre alla documentazione e al processo di installazione forniti, prestando molta attenzione agli avvisi durante tutto il processo, per evitare che l’impresa sia esposta a potenziali rischi".

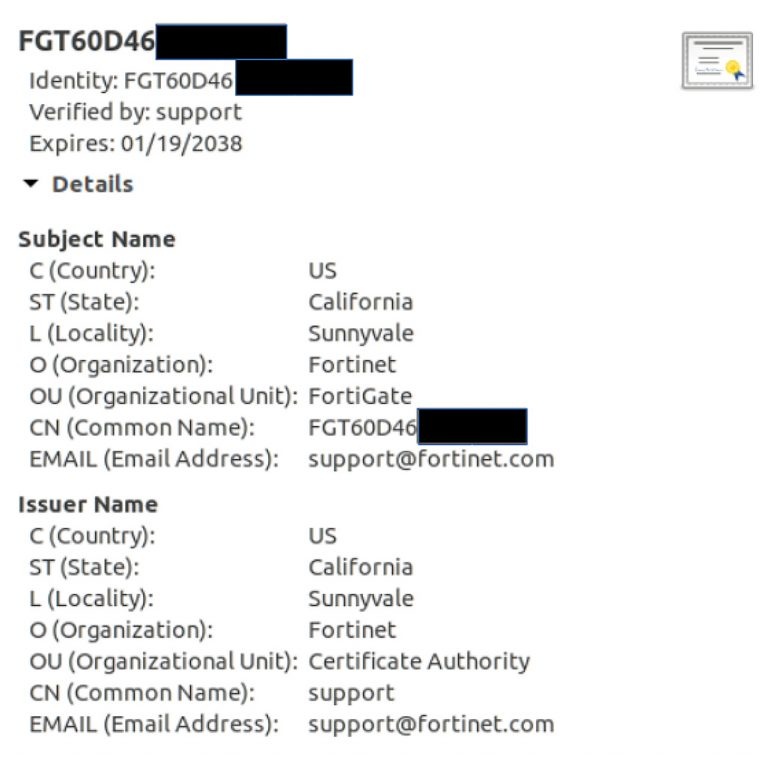

Fortinet, come molte altre aziende, usa per default certificati SSL autofirmati. Nel processo di installazione tuttavia suggerisce come procedere alla personalizzazione per non incorrere in problemi di sicurezza.

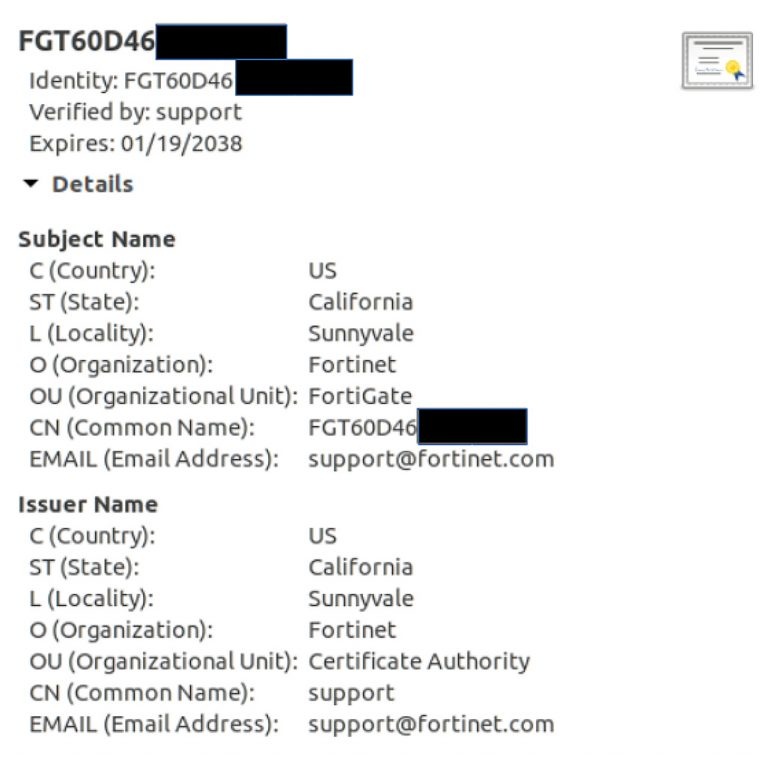

In caso i passaggi di cui sopra fossero omessi, il certificato SSL predefinito utilizzerebbe il numero di serie del router come nome del server. Questo comporta che il client non verifica il nome del server, ed è qui che si insinua l'autenticazione fraudolenta.

Ogni router Fortigate viene fornito con un certificato SSL predefinito firmato da Fortinet. Senza alcuna precauzione una terza parte potrebbe falsificarlo e usarlo illecitamente, con l'accortezza di non modificare il mittente (Fortinet o qualsiasi altra CA attendibile). Una volta fatto questo potrebbe, senza allertare i sistemi di difesa, reinstradare il traffico a un server di comando e controllo remoto e di decifrare il contenuto.

I test condotti dai ricercatori hanno dimostrato la fattibilità di quanto descritto. Hanno decifrato il traffico del client Fortinet SSL-VPN ed estratto la password OTP (One-time password) di un utente. I consulenti sottolineano che "un utente malintenzionato può effettivamente utilizzare questo trucco per iniettare il proprio traffico, ed essenzialmente comunicare con qualsiasi dispositivo interno all'infrastruttura. Si tratta di una grave violazione della sicurezza che può portare a una grave esposizione dei dati".

Il problema è stato sollevato dal fornitore di cyber security SAM Seamless Network, che denuncia: "nella configurazione predefinita, l'SSL della VPN non è protetto come dovrebbe, ed è facilmente vulnerabile agli attacchi MitM". Il motivo è che "il client Fortigate verifica solo che la CA sia Fortinet. Un attaccante potrebbe banalmente presentare un certificato di un router Fortigate diverso, senza generare alcun errore, e implementare un attacco man-in-the-middle".

Fortinet è al corrente della questione e sottolinea: "la sicurezza dei clienti è la nostra priorità. Questa non è una vulnerabilità. Le appliance VPN di Fortinet sono progettate per funzionare out-of-the-box; in questo modo le aziende sono in grado di personalizzare la configurazione in base alla loro peculiarità. Ogni appliance VPN, così come il processo di configurazione, offrono warning multipli nella GUI con una documentazione che riporta una “guida all'autenticazione dei certificati” ed “esempi di autenticazione e configurazione dei certificati”. Fortinet raccomanda vivamente di attenersi sempre alla documentazione e al processo di installazione forniti, prestando molta attenzione agli avvisi durante tutto il processo, per evitare che l’impresa sia esposta a potenziali rischi".

La questione dei certificati

La convalida del certificato SSL, che consente di garantire l'autenticità di un sito Web o di un dominio, in genere funziona verificandone il periodo di validità, la firma digitale, se è stato emesso da un'autorità (Certificate Authority o Certification Authority) attendibile e se il soggetto nel certificato corrisponde al server a cui il client si connette.Fortinet, come molte altre aziende, usa per default certificati SSL autofirmati. Nel processo di installazione tuttavia suggerisce come procedere alla personalizzazione per non incorrere in problemi di sicurezza.

In caso i passaggi di cui sopra fossero omessi, il certificato SSL predefinito utilizzerebbe il numero di serie del router come nome del server. Questo comporta che il client non verifica il nome del server, ed è qui che si insinua l'autenticazione fraudolenta.

Ogni router Fortigate viene fornito con un certificato SSL predefinito firmato da Fortinet. Senza alcuna precauzione una terza parte potrebbe falsificarlo e usarlo illecitamente, con l'accortezza di non modificare il mittente (Fortinet o qualsiasi altra CA attendibile). Una volta fatto questo potrebbe, senza allertare i sistemi di difesa, reinstradare il traffico a un server di comando e controllo remoto e di decifrare il contenuto.

I test condotti dai ricercatori hanno dimostrato la fattibilità di quanto descritto. Hanno decifrato il traffico del client Fortinet SSL-VPN ed estratto la password OTP (One-time password) di un utente. I consulenti sottolineano che "un utente malintenzionato può effettivamente utilizzare questo trucco per iniettare il proprio traffico, ed essenzialmente comunicare con qualsiasi dispositivo interno all'infrastruttura. Si tratta di una grave violazione della sicurezza che può portare a una grave esposizione dei dati".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab