Italia nel mirino: nuova campagna di phishing sfrutta servizi legittimi

Un attacco sofisticato colpisce aziende italiane usando email credibili, tecniche multilivello di evasione e distribuzione del malware RATty tramite servizi affidabili.

Anche l’Italia è coinvolta in una sofisticata campagna di phishing che, secondo quanto scoperto dal team di Incident Response di FortiMail di Fortinet, ha preso di mira organizzazioni anche in Spagna, Portogallo e Perù. Ciò che rende unico questo attacco è la combinazione di tre elementi chiave: una struttura operativa stratificata, l’utilizzo intelligente di piattaforme legittime e una distribuzione del payload basata sulla geolocalizzazione. Questi fattori agiscono sinergicamente per diminuire drasticamente le possibilità di detection da parte delle difese convenzionali.

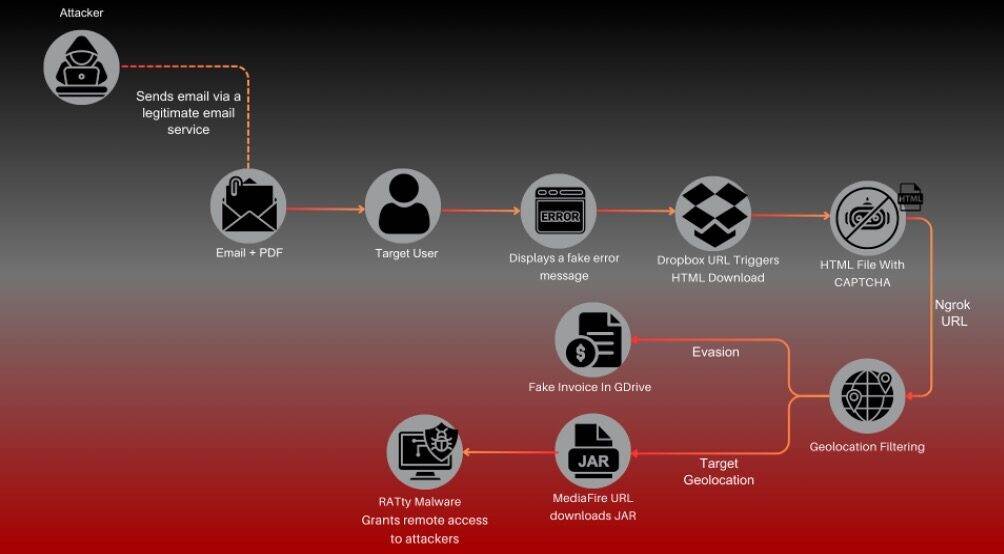

L’attacco prende il via con l’invio di email che, a una prima analisi, risultano provenire da un mittente affidabile: il servizio di posta elettronica serviciodecorreo.es, provider spagnolo abilitato a inviare email per conto di diversi domini. Questo dettaglio non è secondario, perché l’autorizzazione formale nei record SPF dei domini coinvolti permette ai messaggi malevoli di superare i controlli di autenticazione, in modo da guadagnare una legittimità apparente che li rende difficili da identificare come minacce.

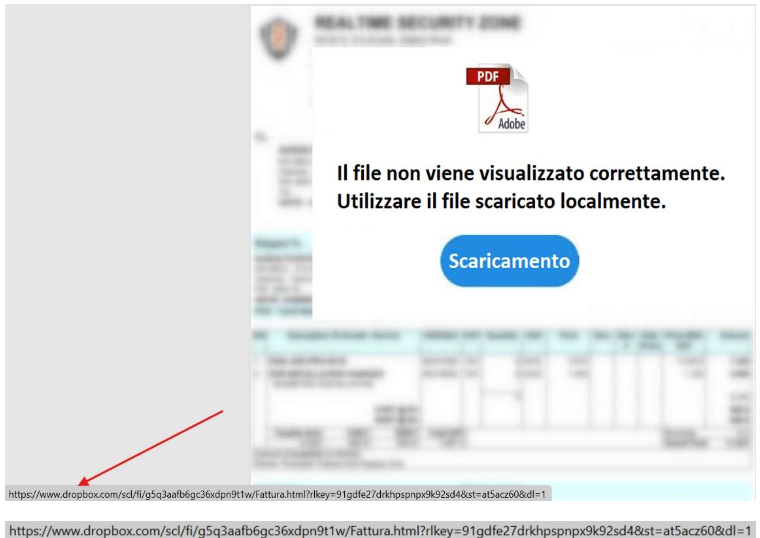

In allegato a queste email c’è un file PDF che invita la potenziale vittima a consultare due presunte nuove fatture. L’apertura del documento, tuttavia, visualizza un messaggio di errore che evidenzia l’impossibilità di visualizzare correttamente il contenuto e invita l’utente a cliccare su un pulsante per avviare il download in locale.

La catena di infezione

La catena di infezione

Il pulsante in questione, in realtà, rimanda a un link Dropbox che a sua volta conduce a un file HTML denominato “Fattura”, che appena aperto simula un tipico controllo CAPTCHA fittizio. A questo punto si apre una nuova pagina HTML che fornisce istruzioni per cliccare su un ulteriore pulsante e venire reindirizzati verso un URL generato tramite Ngrok (uno strumento di tunneling che permette di esporre server locali a Internet tramite URL sicuri e temporanei). Ovviamente Ngrok non viene utilizzato per scopi leciti, ma per offuscare l’origine dell’attacco e generare link dinamici difficilmente riconoscibili dai sistemi di filtraggio delle email.

La richiesta viene successivamente reindirizzata al servizio di file sharing legittimo MediaFire, da cui parte automaticamente il download di un file JAR. L’uso di MediaFire rappresenta un ulteriore livello di elusione, dato che i servizi di sicurezza tendono a fidarsi di piattaforme note come questa. In sostanza gli ideatori dell’attacco hanno approntato un labirinto digitale in cui i controlli di sicurezza si perdono e non riescono ad essere efficaci.

Non è finita, perché l’aspetto più innovativo è la logica di geofencing implementata tramite Ngrok: gli utenti che accedono all’URL generato da Ngrok da qualsiasi Paese diverso dall’Italia vengono reindirizzati a un documento Google Drive apparentemente legittimo (una finta fattura di un gruppo sanitario globale), identico per tutte le organizzazioni target. Ancora una volta, siamo di fronte a uno stratagemma rende difficile per i sistemi di sicurezza classificare il link come malevolo, dato che la fattura simulata in effetti non è malevola. Solo nel caso in cui la richiesta provenga dall’Italia l’URL cambia completamente e porta al download del file JAR malevolo.

Una volta eseguito, il file JAR installa RATty, un trojan di accesso remoto basato su Java, che può funzionare su più sistemi operativi purché sia installato il Java Runtime Environment. RATty offre agli attaccanti la possibilità di eseguire comandi remoti, registrare le sequenze di tasti digitati, acquisire schermate e sottrarre dati sensibili. La scelta del nome del file, che richiama un codice di riferimento tipico delle fatture, è un ulteriore tentativo di ingannare l’utente e far passare il file per un documento amministrativo legittimo. In altri contesti, RATty può essere distribuito anche in formato MSI, mascherandosi come software o aggiornamento ufficiale.

Pare evidente che la forza di questa campagna risieda nella combinazione di più tattiche che, sommate, ostacolano efficacemente il rilevamento e la neutralizzazione dell’attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab