Ransomware: che cosa non fanno le aziende per proteggersi

Un esperto di cyber security spiega i tre errori che le aziende commettono più spesso nella pianificazione delle difese informatiche contro i ransomware, e come porvi rimedio.

Accertato che gli attacchi ransomware sono la piaga informatica più difficile da combattere, secondo gli esperti le aziende dovrebbero fare di più per proteggersi. Correre ai ripari sembrerebbe una reazione logica, invece molte realtà stanno rinunciando a combattere.

La considerazione è dovuta al fatto che nella maggior parte dei casi le vittime sono a conoscenza delle potenziali vulnerabilità a cui sono soggette, ma non vi hanno posto tempestivamente rimedio. Basti pensare alle vulnerabilità note che restano senza patch, agli endpoint con sistemi operativi obsoleti, all'uso di connessioni RDP non protette, a reti non segmentate. O alla mancanza di backup efficaci che permettano di riportare l'azienda all'operatività in caso di attacchi.

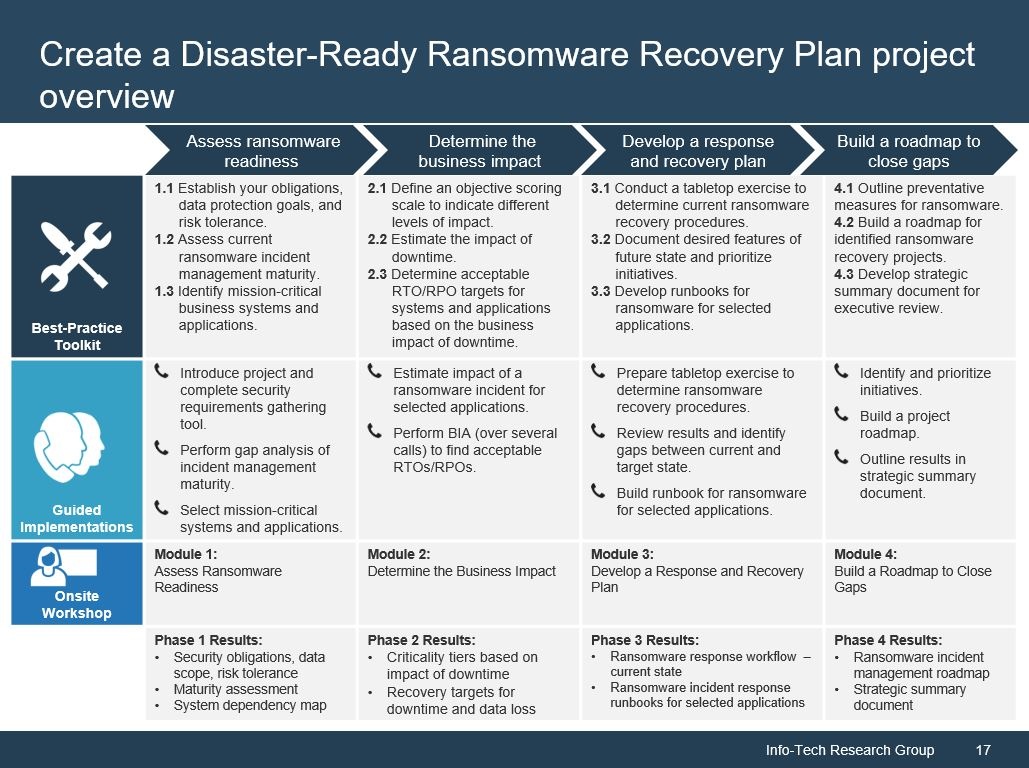

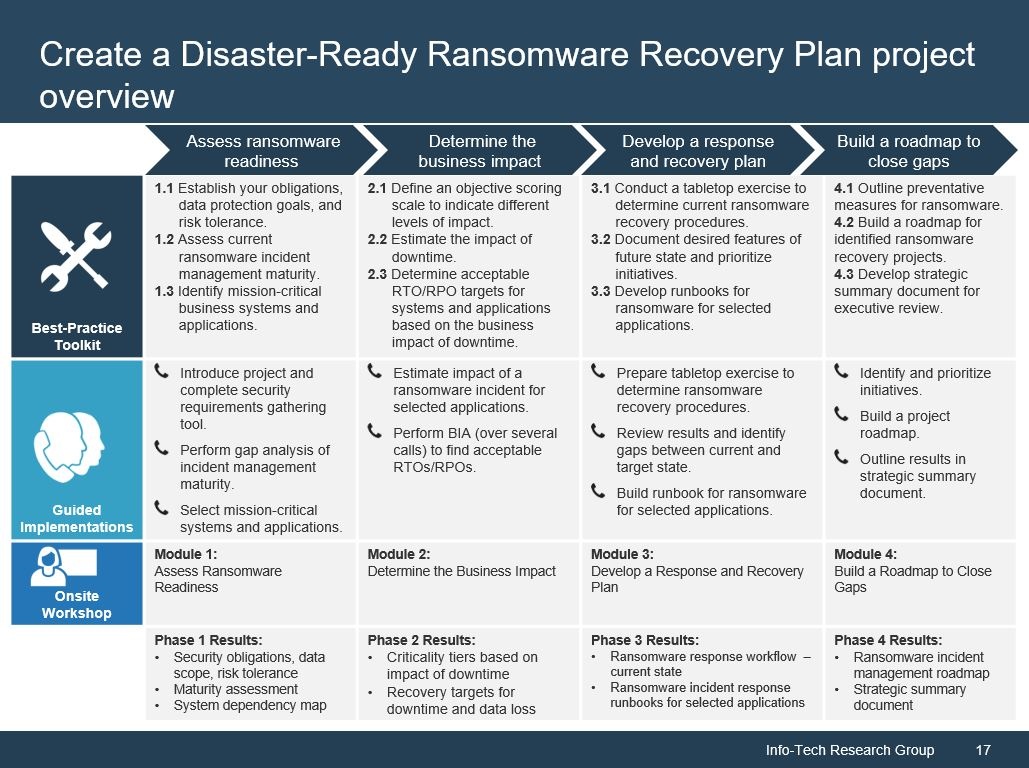

I responsabili IT nella maggior parte dei casi sanno che cosa dev'essere fatto, ma non lo possono fare per mancanza di budget. A tracciare questo scenario è Frank Trovato, Research Director di Info-Tech Research Group, azienda specializzata nella ricerca e nella formazione sulla cyber security.

A suo avviso, sono tre gli errori che fanno venire meno la doverosa azione di prevenzione e portano a una risposta inefficace. A prescindere dalla dimensione dell'azienda, CISO e responsabili IT commettono sovente l'errore di non presentare il rischio in termini di business. Non eseguono test di penetrazione abbastanza severi e non pianificano soluzioni adeguate per il ripristino di emergenza.

Sembra un dettaglio, ma come abbiamo spiegato più volte, presentare gli investimenti per la cyber security in modo adeguato è fondamentale per convincere il CdA a stanziare i fondi richiesti. Il primo errore che spesso si commette è di presentare la sicurezza come un costo. E come un male necessario per rimediare a una serie di problemi tecnici comprensibili solo agli addetti ai lavori.

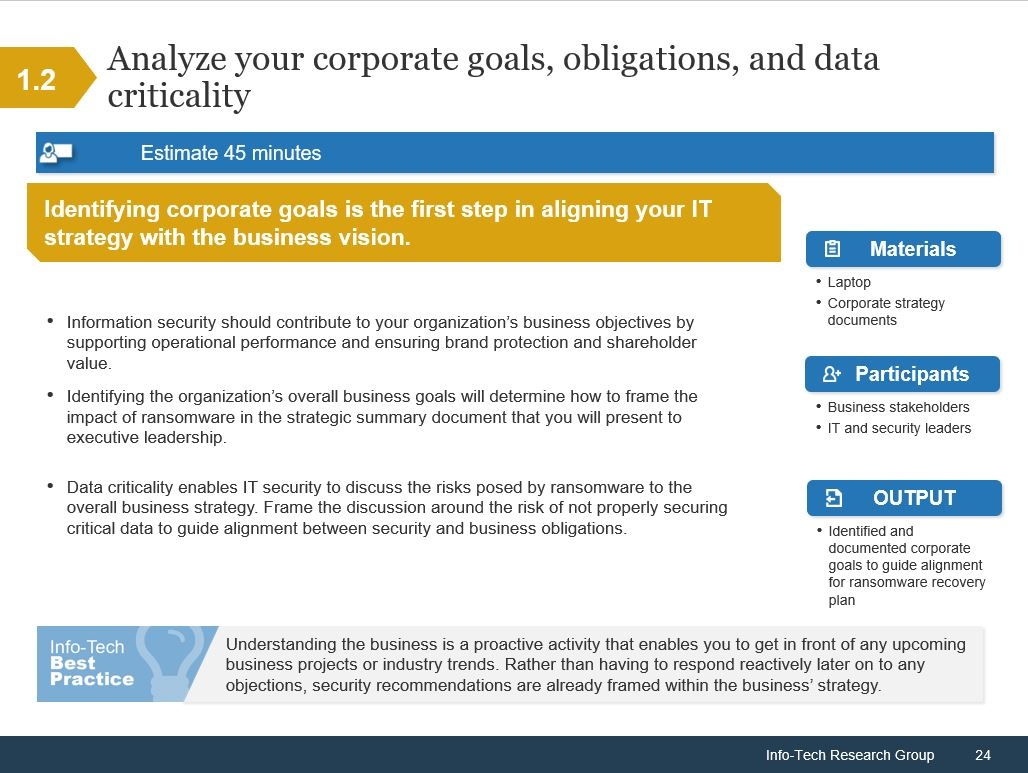

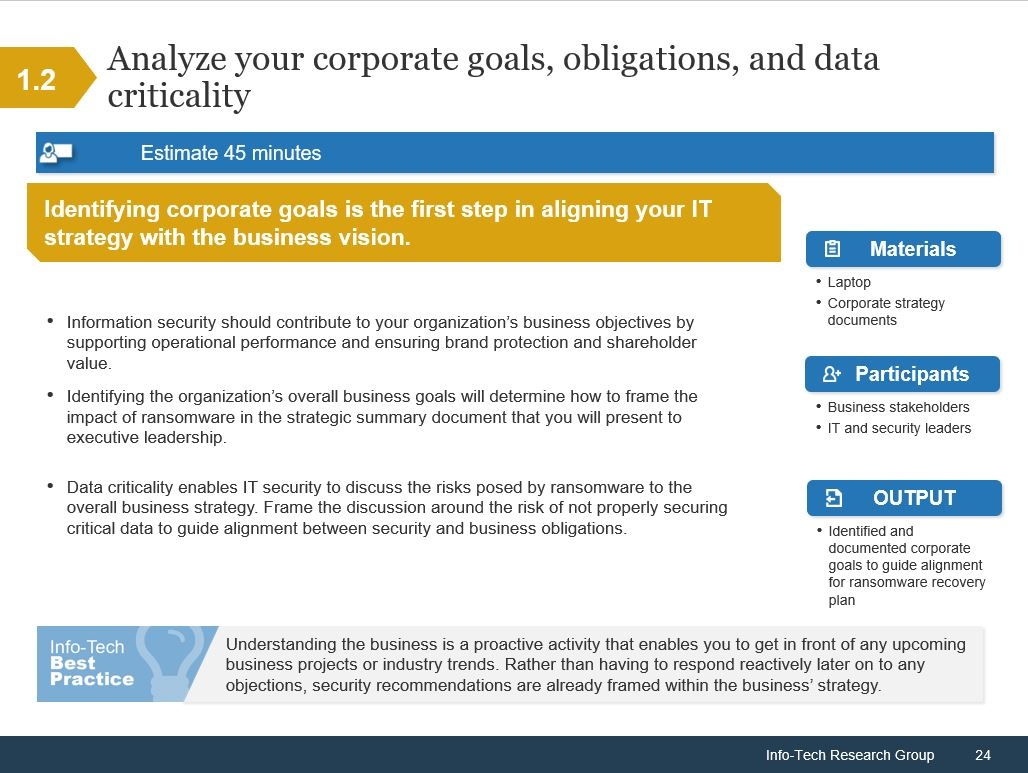

In una interessante presentazione, Trovato ricorda che "la sicurezza delle informazioni deve contribuire agli obiettivi aziendali supportando le prestazioni operative e garantendo la protezione del marchio e il valore per gli azionisti".

Quello che dovrebbe fare un responsabile per la sicurezza quindi è identificare gli obiettivi aziendali e presentare un piano di cyber security che li supporti. Valutare e riconoscere l'impatto aziendale del ransomware significa poter prendere decisioni consapevoli sulle protezioni da adottare.

Quello che dovrebbe fare un responsabile per la sicurezza quindi è identificare gli obiettivi aziendali e presentare un piano di cyber security che li supporti. Valutare e riconoscere l'impatto aziendale del ransomware significa poter prendere decisioni consapevoli sulle protezioni da adottare.

Sembra complicato. In realtà è sufficiente riassumere in una tabella Excel le conseguenze di un attacco sul piano finanziario (tenendo conto del blocco produttivo, di eventuali multe per la violazione dei dati e del danno d'immagine) e i costi per prevenirlo, che sono sempre inferiori. In questo modo si evidenzia il ROI, il ritorno di investimento.

Quello che dev'essere discusso con i dirigenti dell'azienda sono quindi gli ostacoli che il ransomware pone alla realizzazione della strategia aziendale. In questo modo si crea un business case che aiuta i dirigenti a ragionare sul piano che è loro congegnale.

Secondo Trovato, tale valutazione dell'impatto aziendale dovrebbe essere facilmente completata in un giorno, quindi non è estremamente onerosa dal punto di vista organizzativo. Bisogna concentrarsi su alcune applicazioni e set di dati chiave dell'azienda, che permettono di ottenere un campione rappresentativo. Da lì bisogna calcolare una stima approssimativa degli impatti su costi. In questa fase non serve un calcolo preciso al centesimo, basta riconoscere il potenziale di un attacco critico.

Un attacco ransomware devastante, come per esempio quello che ha colpito Honda, non si verifica in un batter d'occhio. I cyber criminali devono bypassare la sicurezza di base (firewall, gateway e soluzioni antimalware) recapitando un payload iniziale. A questo punto devono attuare ricerche DNS inverse per identificare i servizi Active Directory, acquisire i privilegi necessari per poter fare davvero grossi danni, quindi assumere il controllo.

A volte servono più tentativi per riuscire a scatenare un attacco davvero efficace. Tutto questo significa che occorre tempo, durante il quale i sistemi di cyber security dovrebbero rilevare l'intrusione e bloccarla prima che sia troppo tardi. Se questo non avviene significa che il sistema di rilevamento precoce delle intrusioni non ha funzionato o non è abbastanza efficace.

Come sapere fino a che punto le difese reggono? Occorre fare spesso dei test di penetrazione, che permettono di convalidare la tecnologia e mettere a punto la configurazione di sicurezza. Ogni volta che il test fallisce bisogna capirne il motivo e porvi rimedio.

Oltre alle opzioni di attacco standard, è imperativo testare anche le tecniche meno probabili e più complesse, perché nulla dev'essere lasciato al caso. Quello che può emergere dai test è una scarsa coordinazione tra gli addetti alla sicurezza e alle infrastrutture. Che gli strumenti esistenti non siano completamente sfruttati, o che ci sia una visibilità limitata in alcuni sistemi (tipicamente i dispositivi IoT e i sistemi legacy).

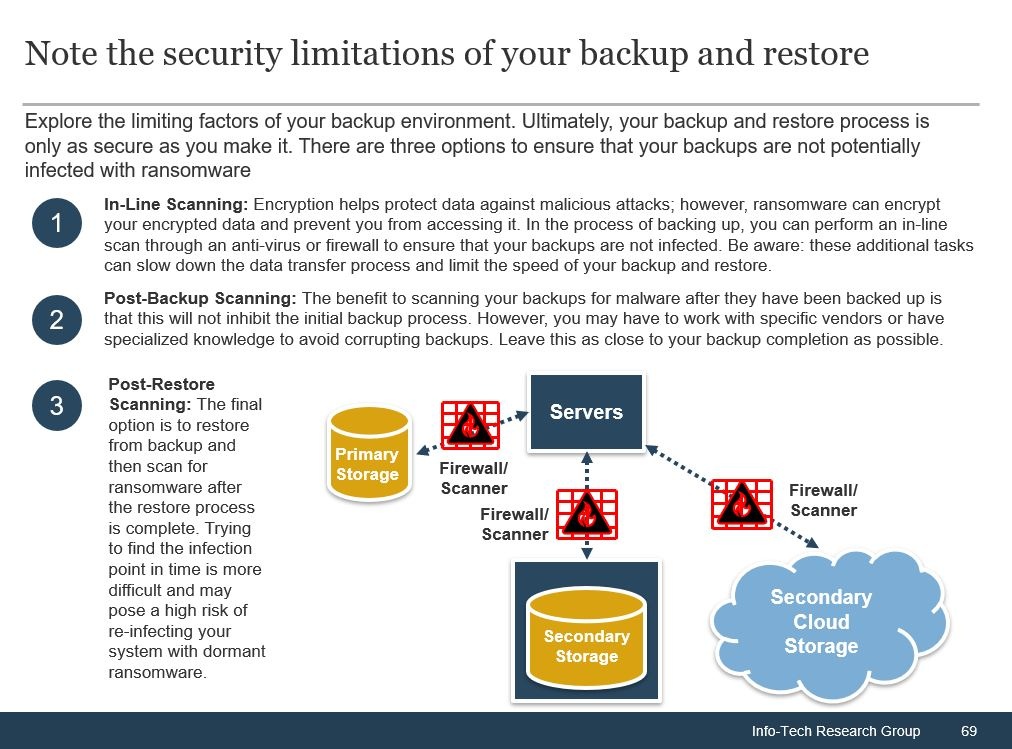

Quella del backup sembra una questione banale. Si tengono copie di scorta, quando servono si ripristinano. Peccato che accada sovente, nell'emergenza, che il ripristino non funzioni. Prima di tutto, gli attaccanti vanno in cerca dei sistemi di backup, e se li trovano in rete li cancellano per impedire il ripristino.

Trovato sottolinea che è necessario creare più punti di ripristino, in modo da mettere in salvo la maggior quantità possibile di dati. Per salvaguardare le copie di backup è inoltre consigliato usare supporti di archiviazione diversi (ad esempio, dischi, NAS e/o nastri) e differenti percorsi di backup.

È poi da considerare l'opzione di investire in soluzioni che generano backup non modificabili. Sono più dispendiosi, ma i dati non possono essere modificati dopo la scrittura, quindi beneficiano di un livello di protezione aggiuntiva.

La considerazione è dovuta al fatto che nella maggior parte dei casi le vittime sono a conoscenza delle potenziali vulnerabilità a cui sono soggette, ma non vi hanno posto tempestivamente rimedio. Basti pensare alle vulnerabilità note che restano senza patch, agli endpoint con sistemi operativi obsoleti, all'uso di connessioni RDP non protette, a reti non segmentate. O alla mancanza di backup efficaci che permettano di riportare l'azienda all'operatività in caso di attacchi.

I responsabili IT nella maggior parte dei casi sanno che cosa dev'essere fatto, ma non lo possono fare per mancanza di budget. A tracciare questo scenario è Frank Trovato, Research Director di Info-Tech Research Group, azienda specializzata nella ricerca e nella formazione sulla cyber security.

A suo avviso, sono tre gli errori che fanno venire meno la doverosa azione di prevenzione e portano a una risposta inefficace. A prescindere dalla dimensione dell'azienda, CISO e responsabili IT commettono sovente l'errore di non presentare il rischio in termini di business. Non eseguono test di penetrazione abbastanza severi e non pianificano soluzioni adeguate per il ripristino di emergenza.

Presentare il rischio nel modo corretto

Sembra un dettaglio, ma come abbiamo spiegato più volte, presentare gli investimenti per la cyber security in modo adeguato è fondamentale per convincere il CdA a stanziare i fondi richiesti. Il primo errore che spesso si commette è di presentare la sicurezza come un costo. E come un male necessario per rimediare a una serie di problemi tecnici comprensibili solo agli addetti ai lavori.

In una interessante presentazione, Trovato ricorda che "la sicurezza delle informazioni deve contribuire agli obiettivi aziendali supportando le prestazioni operative e garantendo la protezione del marchio e il valore per gli azionisti".

Quello che dovrebbe fare un responsabile per la sicurezza quindi è identificare gli obiettivi aziendali e presentare un piano di cyber security che li supporti. Valutare e riconoscere l'impatto aziendale del ransomware significa poter prendere decisioni consapevoli sulle protezioni da adottare.

Quello che dovrebbe fare un responsabile per la sicurezza quindi è identificare gli obiettivi aziendali e presentare un piano di cyber security che li supporti. Valutare e riconoscere l'impatto aziendale del ransomware significa poter prendere decisioni consapevoli sulle protezioni da adottare. Sembra complicato. In realtà è sufficiente riassumere in una tabella Excel le conseguenze di un attacco sul piano finanziario (tenendo conto del blocco produttivo, di eventuali multe per la violazione dei dati e del danno d'immagine) e i costi per prevenirlo, che sono sempre inferiori. In questo modo si evidenzia il ROI, il ritorno di investimento.

Quello che dev'essere discusso con i dirigenti dell'azienda sono quindi gli ostacoli che il ransomware pone alla realizzazione della strategia aziendale. In questo modo si crea un business case che aiuta i dirigenti a ragionare sul piano che è loro congegnale.

Secondo Trovato, tale valutazione dell'impatto aziendale dovrebbe essere facilmente completata in un giorno, quindi non è estremamente onerosa dal punto di vista organizzativo. Bisogna concentrarsi su alcune applicazioni e set di dati chiave dell'azienda, che permettono di ottenere un campione rappresentativo. Da lì bisogna calcolare una stima approssimativa degli impatti su costi. In questa fase non serve un calcolo preciso al centesimo, basta riconoscere il potenziale di un attacco critico.

I test di penetrazione

Un attacco ransomware devastante, come per esempio quello che ha colpito Honda, non si verifica in un batter d'occhio. I cyber criminali devono bypassare la sicurezza di base (firewall, gateway e soluzioni antimalware) recapitando un payload iniziale. A questo punto devono attuare ricerche DNS inverse per identificare i servizi Active Directory, acquisire i privilegi necessari per poter fare davvero grossi danni, quindi assumere il controllo.

A volte servono più tentativi per riuscire a scatenare un attacco davvero efficace. Tutto questo significa che occorre tempo, durante il quale i sistemi di cyber security dovrebbero rilevare l'intrusione e bloccarla prima che sia troppo tardi. Se questo non avviene significa che il sistema di rilevamento precoce delle intrusioni non ha funzionato o non è abbastanza efficace.

Come sapere fino a che punto le difese reggono? Occorre fare spesso dei test di penetrazione, che permettono di convalidare la tecnologia e mettere a punto la configurazione di sicurezza. Ogni volta che il test fallisce bisogna capirne il motivo e porvi rimedio.

Oltre alle opzioni di attacco standard, è imperativo testare anche le tecniche meno probabili e più complesse, perché nulla dev'essere lasciato al caso. Quello che può emergere dai test è una scarsa coordinazione tra gli addetti alla sicurezza e alle infrastrutture. Che gli strumenti esistenti non siano completamente sfruttati, o che ci sia una visibilità limitata in alcuni sistemi (tipicamente i dispositivi IoT e i sistemi legacy).

Il backup

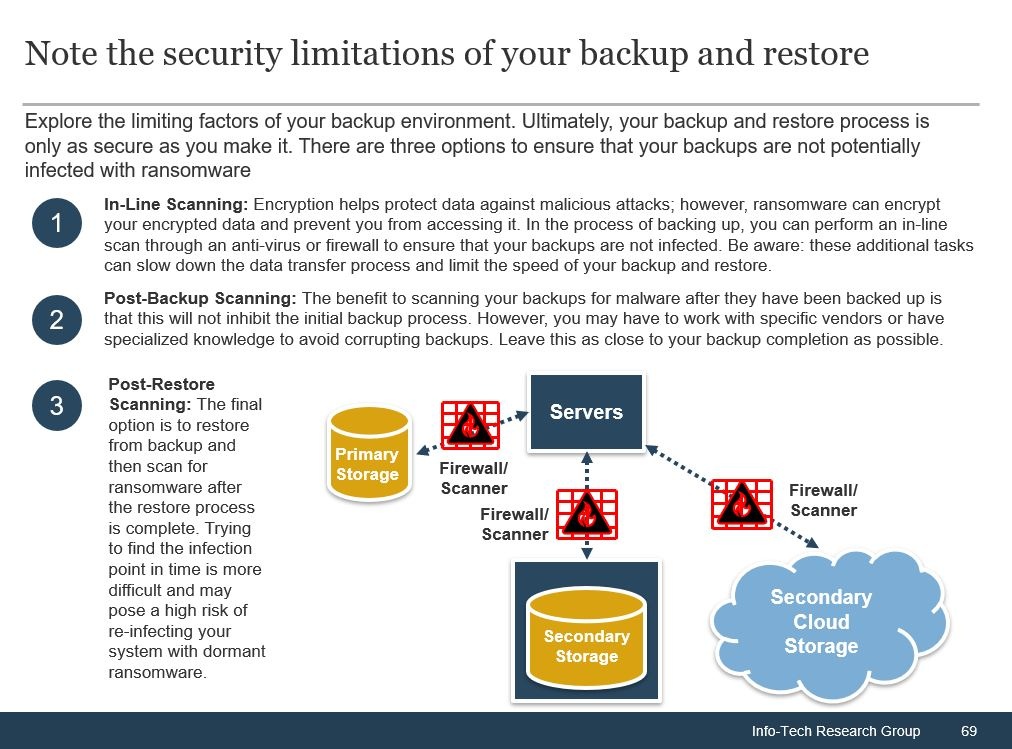

Quella del backup sembra una questione banale. Si tengono copie di scorta, quando servono si ripristinano. Peccato che accada sovente, nell'emergenza, che il ripristino non funzioni. Prima di tutto, gli attaccanti vanno in cerca dei sistemi di backup, e se li trovano in rete li cancellano per impedire il ripristino.

Trovato sottolinea che è necessario creare più punti di ripristino, in modo da mettere in salvo la maggior quantità possibile di dati. Per salvaguardare le copie di backup è inoltre consigliato usare supporti di archiviazione diversi (ad esempio, dischi, NAS e/o nastri) e differenti percorsi di backup.

È poi da considerare l'opzione di investire in soluzioni che generano backup non modificabili. Sono più dispendiosi, ma i dati non possono essere modificati dopo la scrittura, quindi beneficiano di un livello di protezione aggiuntiva.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab