Impianti solari a rischio di cyber attacchi, la ricerca di FireEye

Gli esperti di FireEye scovano due vulnerabilità nel gateway usato in alcuni impianti solari residenziali. Avrebbero permesso a un cyber criminale di sferrare cyber attacchi.

I dispositivi IoT ampliano la superficie d'attacco e aumentano il rischio di cyber attacchi. È un dato risaputo. Quello che in molti non hanno pensato è che anche gli impianti solari residenziali, se connessi a Internet, sono da considerarsi oggetti IoT, quindi possono comportare gli stessi pericoli.

È il tema del report Shining a Light on SolarCity del Red Team di Mandiant, in cui i ricercatori FireEye hanno analizzato un gateway utilizzato per le installazioni di impianti solari. Hanno scoperto vulnerabilità che potrebbero essere sfruttate dai cyber criminali.

Il dispositivo in questione è il ConnectPort X2e prodotto da Digi International, azienda con sede negli Stati Uniti che fornisce soluzioni IT, di rete e IoT per applicazioni industriali, aziendali e per le Smart City. Le indagini sono state condotte sulla versione del dispositivo che è impiegata da Tesla con il marchio SolarCity. Ricordiamo che, oltre a produrre auto elettriche, l'azienda di Elon Musk ha acquisito SolarCity nel 2016.

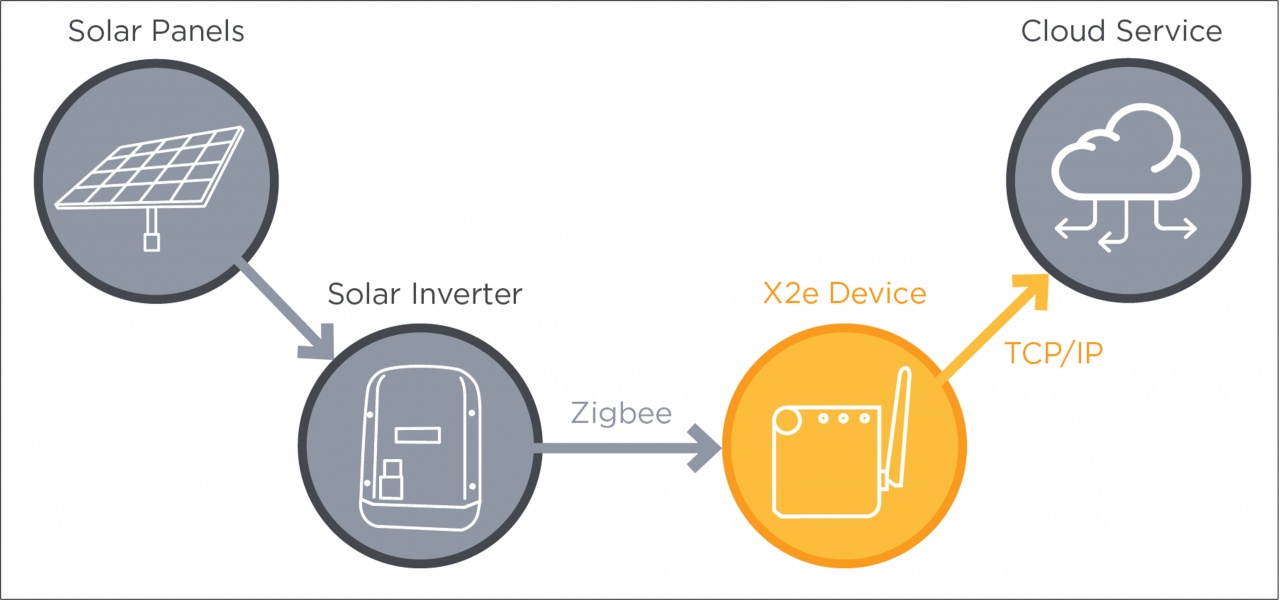

X2e è un gateway programmabile che si installa fra il solar inverter e il servizio cloud di gestione dell'impianto. Serve per leggere i dati dell'inverter e fornire una connessione alle applicazioni cloud based. È impiegato negli impianti solari residenziali e in quelli per le piccole realtà commerciali.

X2e è un gateway programmabile che si installa fra il solar inverter e il servizio cloud di gestione dell'impianto. Serve per leggere i dati dell'inverter e fornire una connessione alle applicazioni cloud based. È impiegato negli impianti solari residenziali e in quelli per le piccole realtà commerciali.

I tecnici di FireEye hanno condotto un'ispezione fisica del dispositivo e un'analisi delle interfacce di debug. Quindi hanno rimosso lo storage NAND, hanno analizzato il file system e il bootloader. Hanno quindi verificato la fattibilità di attacchi basati sullo sfruttamento di falle hardware e software.

Il tutto ha portato alla scoperta di due vulnerabilità. La prima è stata battezzata CVE-2020-9306 ed è una falla delle credenziali hardcoded. La seconda, CVE-2020-12878, permette l'escalation dei privilegi. Entrambe sono state classificate come ad alta gravità. La buona notizia è che prima di diffondere queste informazioni FireEye ha comunicato i problemi a Tesla e Digi, che li hanno già corretti.

Prima della correzione, un attaccante con accesso alla rete a cui è connesso il dispositivo avrebbe potuto sfruttarne le vulnerabilità per assumere in remoto il controllo completo. Il motivo, spiegano i ricercatori, è che "gli X2e sono in genere utilizzati per la raccolta dati. Se compromessi, un attaccante potrebbe installare una backdoor sull'X2e e da lì spostarsi lateralmente in una rete, avviare una chiamata a un server remoto per l'accesso persistente o attivare un attacco nella rete della vittima".

Prima della correzione, un attaccante con accesso alla rete a cui è connesso il dispositivo avrebbe potuto sfruttarne le vulnerabilità per assumere in remoto il controllo completo. Il motivo, spiegano i ricercatori, è che "gli X2e sono in genere utilizzati per la raccolta dati. Se compromessi, un attaccante potrebbe installare una backdoor sull'X2e e da lì spostarsi lateralmente in una rete, avviare una chiamata a un server remoto per l'accesso persistente o attivare un attacco nella rete della vittima".

Uno scenario, è da chiarire, che vale per qualsiasi dispositivo IoT compromesso collegato a una rete. A meno che il prodotto stesso non sia configurato dietro a un firewall capace di bloccare gli attacchi remoti provenienti da Internet. Maggiori informazioni sono incluse in due documenti pubblici [parte 1 e parte 2].

È il tema del report Shining a Light on SolarCity del Red Team di Mandiant, in cui i ricercatori FireEye hanno analizzato un gateway utilizzato per le installazioni di impianti solari. Hanno scoperto vulnerabilità che potrebbero essere sfruttate dai cyber criminali.

Il dispositivo in questione è il ConnectPort X2e prodotto da Digi International, azienda con sede negli Stati Uniti che fornisce soluzioni IT, di rete e IoT per applicazioni industriali, aziendali e per le Smart City. Le indagini sono state condotte sulla versione del dispositivo che è impiegata da Tesla con il marchio SolarCity. Ricordiamo che, oltre a produrre auto elettriche, l'azienda di Elon Musk ha acquisito SolarCity nel 2016.

X2e è un gateway programmabile che si installa fra il solar inverter e il servizio cloud di gestione dell'impianto. Serve per leggere i dati dell'inverter e fornire una connessione alle applicazioni cloud based. È impiegato negli impianti solari residenziali e in quelli per le piccole realtà commerciali.

X2e è un gateway programmabile che si installa fra il solar inverter e il servizio cloud di gestione dell'impianto. Serve per leggere i dati dell'inverter e fornire una connessione alle applicazioni cloud based. È impiegato negli impianti solari residenziali e in quelli per le piccole realtà commerciali. I tecnici di FireEye hanno condotto un'ispezione fisica del dispositivo e un'analisi delle interfacce di debug. Quindi hanno rimosso lo storage NAND, hanno analizzato il file system e il bootloader. Hanno quindi verificato la fattibilità di attacchi basati sullo sfruttamento di falle hardware e software.

Il tutto ha portato alla scoperta di due vulnerabilità. La prima è stata battezzata CVE-2020-9306 ed è una falla delle credenziali hardcoded. La seconda, CVE-2020-12878, permette l'escalation dei privilegi. Entrambe sono state classificate come ad alta gravità. La buona notizia è che prima di diffondere queste informazioni FireEye ha comunicato i problemi a Tesla e Digi, che li hanno già corretti.

Prima della correzione, un attaccante con accesso alla rete a cui è connesso il dispositivo avrebbe potuto sfruttarne le vulnerabilità per assumere in remoto il controllo completo. Il motivo, spiegano i ricercatori, è che "gli X2e sono in genere utilizzati per la raccolta dati. Se compromessi, un attaccante potrebbe installare una backdoor sull'X2e e da lì spostarsi lateralmente in una rete, avviare una chiamata a un server remoto per l'accesso persistente o attivare un attacco nella rete della vittima".

Prima della correzione, un attaccante con accesso alla rete a cui è connesso il dispositivo avrebbe potuto sfruttarne le vulnerabilità per assumere in remoto il controllo completo. Il motivo, spiegano i ricercatori, è che "gli X2e sono in genere utilizzati per la raccolta dati. Se compromessi, un attaccante potrebbe installare una backdoor sull'X2e e da lì spostarsi lateralmente in una rete, avviare una chiamata a un server remoto per l'accesso persistente o attivare un attacco nella rete della vittima".Uno scenario, è da chiarire, che vale per qualsiasi dispositivo IoT compromesso collegato a una rete. A meno che il prodotto stesso non sia configurato dietro a un firewall capace di bloccare gli attacchi remoti provenienti da Internet. Maggiori informazioni sono incluse in due documenti pubblici [parte 1 e parte 2].

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab