Botnet Trickbot sotto assedio, ma non è del tutto smantellata

L'assiduo lavoro dei ricercatori ha permesso di limitare la botnet Trickbot. L'obiettivo è smantellarla del tutto, ma sarà un compito molto complesso.

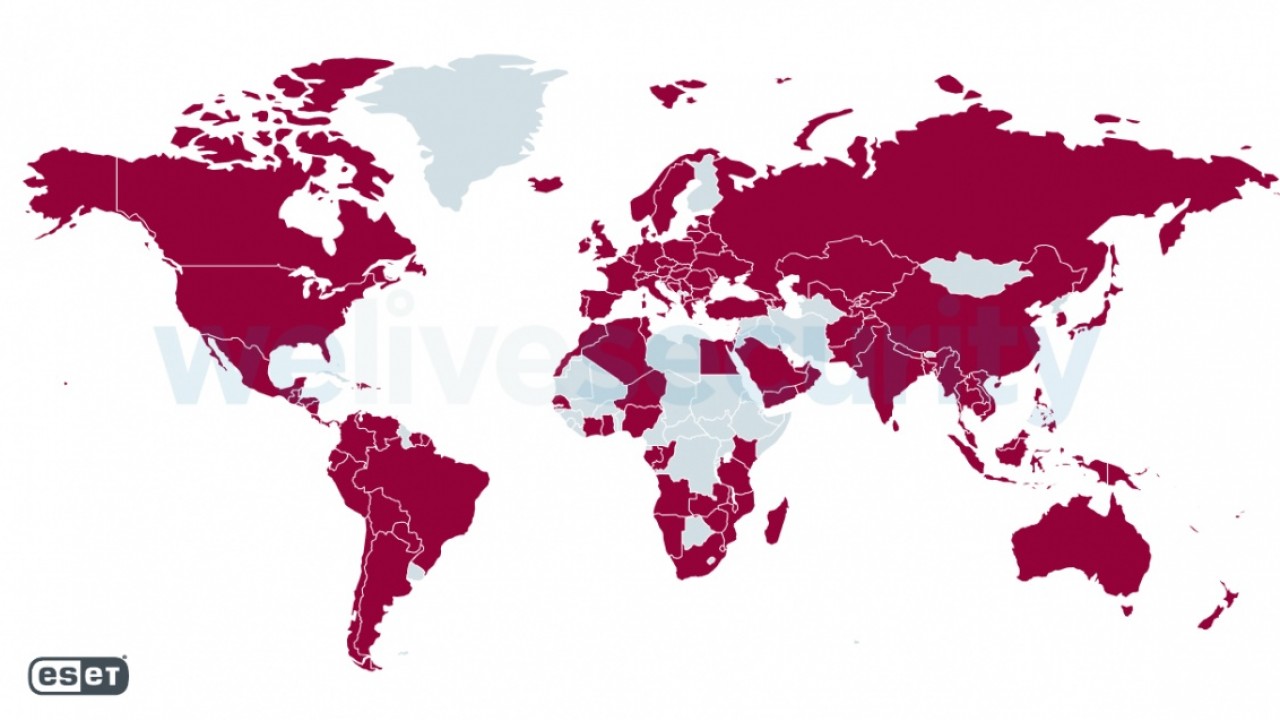

Trickbot, una delle più grandi e longeve botnet esistenti, ha subito un duro colpo grazie al lavoro congiunto di ESET, Microsoft, Lumen’s Black Lotus Labs Threat Research, NTT e altre aziende. Individuare i server di comando e controllo ha permesso di fermare la corsa di questa piaga informatica, che dal 2016 ha infettato oltre un milione di dispositivi informatici.

Il primo rilevamento di questa minaccia risale alla fine del 2016. Negli anni ci sono state segnalazioni costanti di sistemi compromessi, tanto che Trickbot si è affermata come una delle famiglie di malware bancari più diffusi a livello globale.

I sistemi di distribuzione di Trickbot si sono evoluti con il tempo. Dapprima il malware è stato sfruttato per lo più come un trojan bancario, per rubare le credenziali da conti bancari online o per eseguire trasferimenti illegali di denaro. Di recente la minaccia si è diffusa sui sistemi che erano già stati contagiati da un'altra enorme botnet, Emotet.

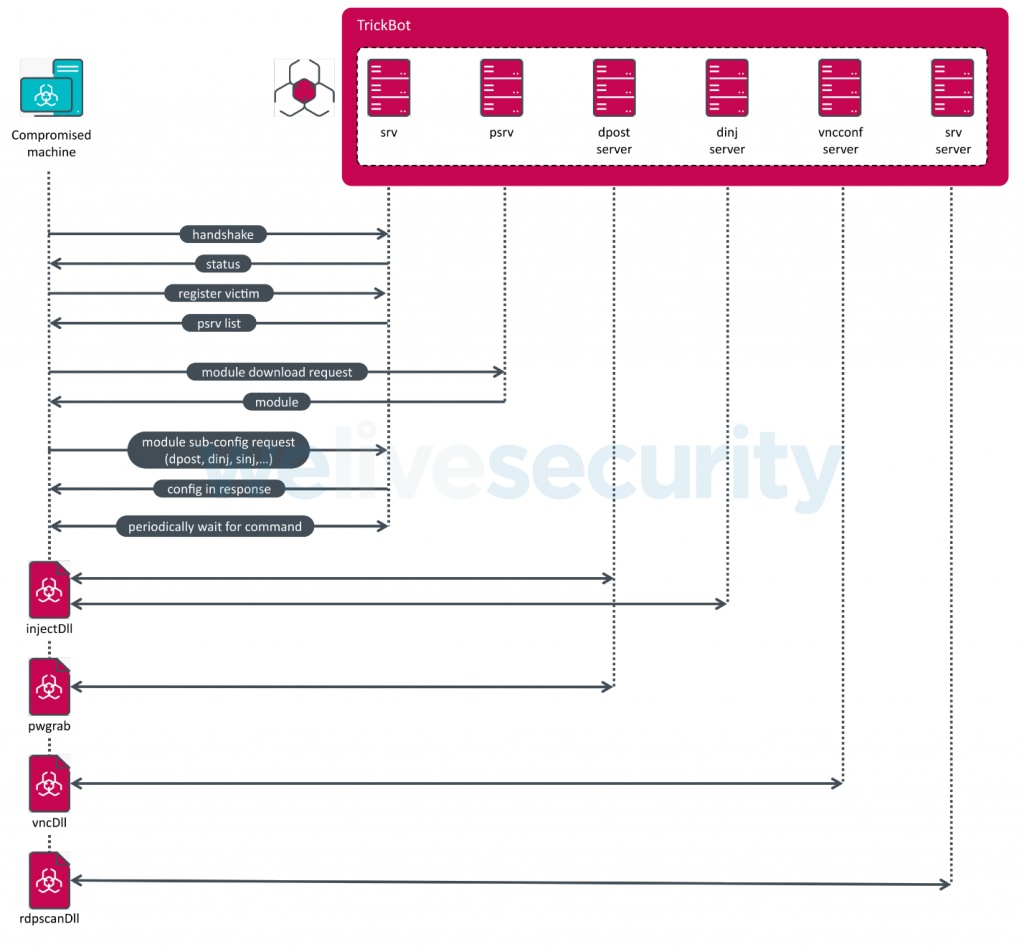

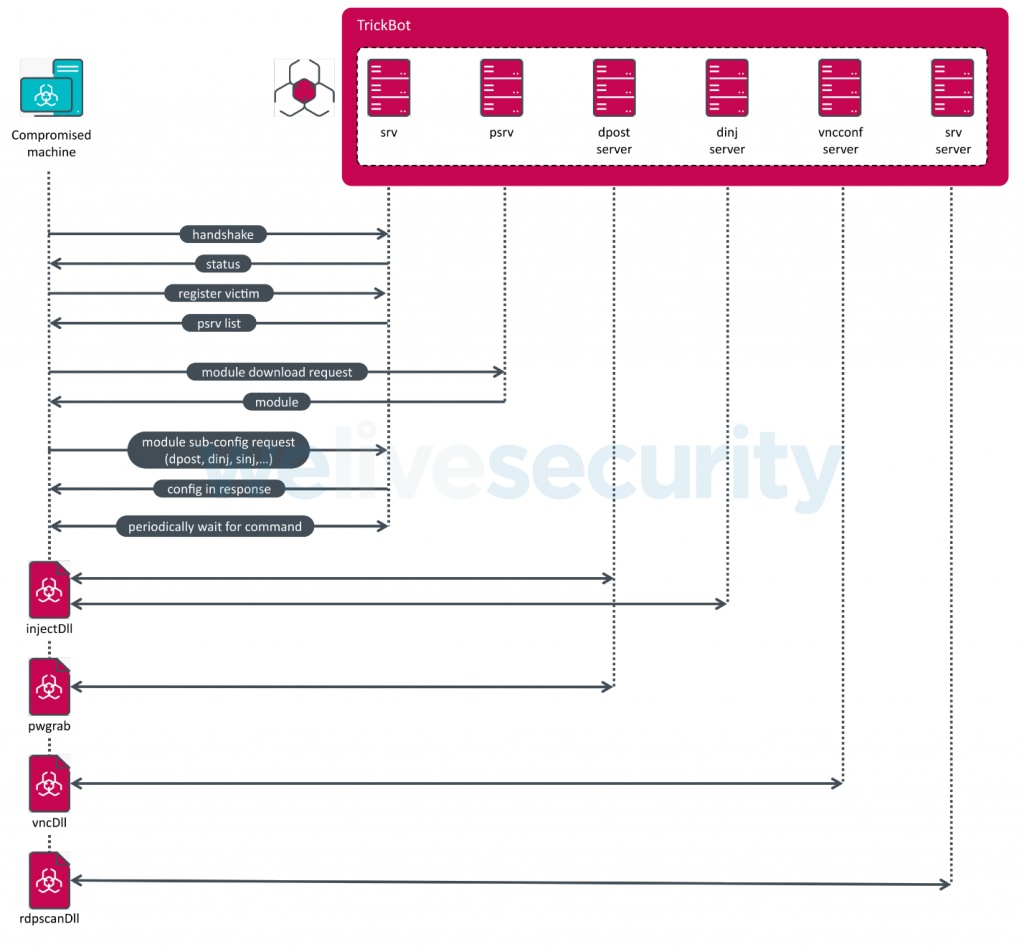

La spiegazione di questa evoluzione è nell'architettura modulare di Trickbot, che permette di eseguire una vasta gamma di azioni dannose utilizzando una varietà di plugin. A proposito di plugin, durante l'attività di monitoraggio gli esperti ne hanno analizzati 28. Alcuni collezionano le password dei browser, dei client di posta elettronica e di un certo numero di applicazioni. Altri modificano il traffico di rete o servono per auto-propagarsi. Uno dei più datati permette a Trickbot di sfruttare la tecnica web inject per cambiare dinamicamente quello che vede l'utente di un computer compromesso quando visita determinati siti.

La spiegazione di questa evoluzione è nell'architettura modulare di Trickbot, che permette di eseguire una vasta gamma di azioni dannose utilizzando una varietà di plugin. A proposito di plugin, durante l'attività di monitoraggio gli esperti ne hanno analizzati 28. Alcuni collezionano le password dei browser, dei client di posta elettronica e di un certo numero di applicazioni. Altri modificano il traffico di rete o servono per auto-propagarsi. Uno dei più datati permette a Trickbot di sfruttare la tecnica web inject per cambiare dinamicamente quello che vede l'utente di un computer compromesso quando visita determinati siti.

La stessa minaccia è stata anche impiegata per rubare le credenziali dai sistemi compromessi. Oppure per dare il via ad attacchi più dannosi, come quelli ransomware. Quest'ultimo non è un caso unico, basti pensare alla botnet Phorpiex, che distribuisce il ransomware-ad-a-service Avaddon tramite campagne di malspam.

Nel caso specifico di Trickbot, il ransomware distribuito è Ryuk, tristemente noto perché a lui si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. In questo frangente Trickbot viene sfruttato per eseguire le azioni di ricognizione e movimento laterale nella rete vittima.

Il monitoraggio ha rivelato che gli URL bersagliati appartenevano per lo più a istituzioni finanziarie. A partire da marzo di quest'anno, il numero degli URL è calato fino a scomparire grazie al lavoro dei ricercatori per la sicurezza, che hanno bloccato il download automatico del modulo webinject che veniva scaricato dal modulo principale.

Il monitoraggio ha rivelato che gli URL bersagliati appartenevano per lo più a istituzioni finanziarie. A partire da marzo di quest'anno, il numero degli URL è calato fino a scomparire grazie al lavoro dei ricercatori per la sicurezza, che hanno bloccato il download automatico del modulo webinject che veniva scaricato dal modulo principale.

È a questo punto che i cyber criminali hanno cambiato modo di agire e hanno iniziato a usare la botnet per la distribuzione del ransomware. È il modo più semplice per continuare a monetizzare la loro attività.

La versatilità tipica del cyber crime è emersa anche nel comportamento dei gruppi dietro a Trickbot. Al diminuire della sua efficacia, il progetto è stato via via messo da parte per favorirne altri più promettenti. Fra questi spiccano Anchor, una piattaforma per lo più orientata allo spionaggio, e il malware Bazar, un loader e backdoor utilizzato per distribuire malware e rubare i dati sensibili da sistemi compromessi.

Microsoft ha pubblicato una nota in cui sottolinea che grazie a un ordine del tribunale ha potuto bloccare una serie di server e di indirizzi IP legati a Trickbot. A questo punto chi opera dietro a questa minaccia non sarà più in grado di avviare nuove infezioni o attivare ransomware già installati nei sistemi informatici.

La rete criminale è quindi in ginocchio, ma come fa notare ESET eliminare del tutto una minaccia sfuggente come Trickbot è molto impegnativo e complesso. Ha vari meccanismi di fallback e la sua interconnessione con altri gruppi criminali altamente attivi rende l'operazione estremamente complessa. I ricercatori per la sicurezza continueranno a monitorare questa minaccia e valutare l'impatto che tali azioni possono avere su una botnet così tentacolare nel lungo periodo.

Il primo rilevamento di questa minaccia risale alla fine del 2016. Negli anni ci sono state segnalazioni costanti di sistemi compromessi, tanto che Trickbot si è affermata come una delle famiglie di malware bancari più diffusi a livello globale.

I sistemi di distribuzione di Trickbot si sono evoluti con il tempo. Dapprima il malware è stato sfruttato per lo più come un trojan bancario, per rubare le credenziali da conti bancari online o per eseguire trasferimenti illegali di denaro. Di recente la minaccia si è diffusa sui sistemi che erano già stati contagiati da un'altra enorme botnet, Emotet.

La spiegazione di questa evoluzione è nell'architettura modulare di Trickbot, che permette di eseguire una vasta gamma di azioni dannose utilizzando una varietà di plugin. A proposito di plugin, durante l'attività di monitoraggio gli esperti ne hanno analizzati 28. Alcuni collezionano le password dei browser, dei client di posta elettronica e di un certo numero di applicazioni. Altri modificano il traffico di rete o servono per auto-propagarsi. Uno dei più datati permette a Trickbot di sfruttare la tecnica web inject per cambiare dinamicamente quello che vede l'utente di un computer compromesso quando visita determinati siti.

La spiegazione di questa evoluzione è nell'architettura modulare di Trickbot, che permette di eseguire una vasta gamma di azioni dannose utilizzando una varietà di plugin. A proposito di plugin, durante l'attività di monitoraggio gli esperti ne hanno analizzati 28. Alcuni collezionano le password dei browser, dei client di posta elettronica e di un certo numero di applicazioni. Altri modificano il traffico di rete o servono per auto-propagarsi. Uno dei più datati permette a Trickbot di sfruttare la tecnica web inject per cambiare dinamicamente quello che vede l'utente di un computer compromesso quando visita determinati siti. La stessa minaccia è stata anche impiegata per rubare le credenziali dai sistemi compromessi. Oppure per dare il via ad attacchi più dannosi, come quelli ransomware. Quest'ultimo non è un caso unico, basti pensare alla botnet Phorpiex, che distribuisce il ransomware-ad-a-service Avaddon tramite campagne di malspam.

Nel caso specifico di Trickbot, il ransomware distribuito è Ryuk, tristemente noto perché a lui si deve l'innalzamento delle richieste di riscatto, da poche migliaia di dollari a centinaia di migliaia di dollari. In questo frangente Trickbot viene sfruttato per eseguire le azioni di ricognizione e movimento laterale nella rete vittima.

Il ruolo di ESET

ESET ha contribuito alla lotta contro Trickbot con le analisi statistiche e tecniche sui nomi di dominio e IP dei server di comando e controllo. Nel 2020 la piattaforma di tracciamento botnet di ESET ha analizzato più di 125.000 codici dannosi e scaricato e decifrato più di 40.000 file di configurazione utilizzati dai diversi moduli Trickbot. Questo lavoro è stato cruciale per individuare i diversi server di comando e controllo utilizzati da questa botnet. Il monitoraggio ha rivelato che gli URL bersagliati appartenevano per lo più a istituzioni finanziarie. A partire da marzo di quest'anno, il numero degli URL è calato fino a scomparire grazie al lavoro dei ricercatori per la sicurezza, che hanno bloccato il download automatico del modulo webinject che veniva scaricato dal modulo principale.

Il monitoraggio ha rivelato che gli URL bersagliati appartenevano per lo più a istituzioni finanziarie. A partire da marzo di quest'anno, il numero degli URL è calato fino a scomparire grazie al lavoro dei ricercatori per la sicurezza, che hanno bloccato il download automatico del modulo webinject che veniva scaricato dal modulo principale. È a questo punto che i cyber criminali hanno cambiato modo di agire e hanno iniziato a usare la botnet per la distribuzione del ransomware. È il modo più semplice per continuare a monetizzare la loro attività.

La versatilità tipica del cyber crime è emersa anche nel comportamento dei gruppi dietro a Trickbot. Al diminuire della sua efficacia, il progetto è stato via via messo da parte per favorirne altri più promettenti. Fra questi spiccano Anchor, una piattaforma per lo più orientata allo spionaggio, e il malware Bazar, un loader e backdoor utilizzato per distribuire malware e rubare i dati sensibili da sistemi compromessi.

Microsoft ha pubblicato una nota in cui sottolinea che grazie a un ordine del tribunale ha potuto bloccare una serie di server e di indirizzi IP legati a Trickbot. A questo punto chi opera dietro a questa minaccia non sarà più in grado di avviare nuove infezioni o attivare ransomware già installati nei sistemi informatici.

La rete criminale è quindi in ginocchio, ma come fa notare ESET eliminare del tutto una minaccia sfuggente come Trickbot è molto impegnativo e complesso. Ha vari meccanismi di fallback e la sua interconnessione con altri gruppi criminali altamente attivi rende l'operazione estremamente complessa. I ricercatori per la sicurezza continueranno a monitorare questa minaccia e valutare l'impatto che tali azioni possono avere su una botnet così tentacolare nel lungo periodo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Compliance e NIS2

10-03-2026

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab