Akamai: la MFA va bene, FIDO2 è meglio

Akamai punta sulla Multi Factor Authentication secondo i protocolli FIDO2, per garantire solidità contro attacchi esterni. Ne abbiamo parlato con Nicola Ferioli, Solutions Engineer della società.

L'autenticazione a più fattori, o MFA (Multi Factor Authentication), viene di norma considerata come un mezzo assai efficace per controllare e mettere in sicurezza gli accessi alle risorse IT aziendali e, più in generale, ai servizi online. Un tema che è diventato decisamente di attualità, posto che ce ne fosse ancora bisogno, con l'esplosione del remote working durante i lockdown. Le soluzioni di MFA si sono trovate al centro dell'attenzione ed hanno potuto mostrare i loro vantaggi. Ma anche i loro potenziali punti deboli, perché nessuna soluzione è mai davvero completamente "blindata".

È l'opinione anche di Akamai, che proprio nel campo della autenticazione a più fattori propone una soluzione che considera più affidabile di molte altre. Facendo leva principalmente sulla compatibilità con le specifiche FIDO2 sviluppate dalla FIDO Alliance. E, lato esperienza utente, sulla comodità di adottare lo smartphone del singolo utilizzatore come token di autenticazione. Una scelta non nuova ma certamente pratica, che evita allo staff IT aziendale di dover gestire un parco di token hardware specifici.

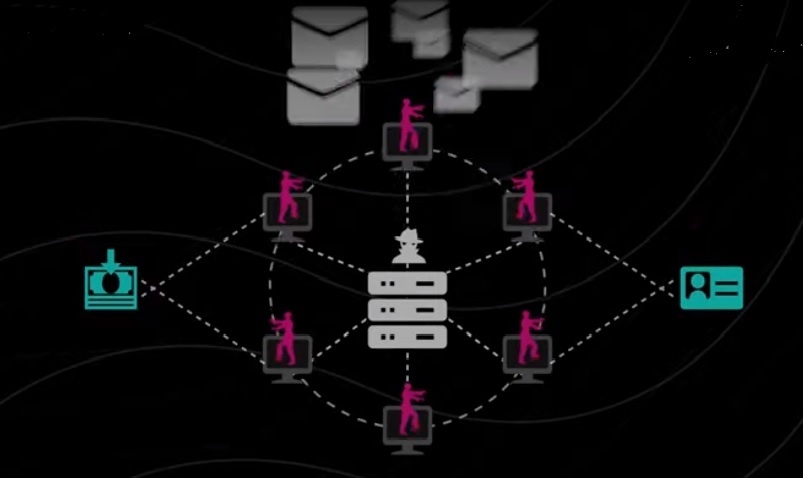

Le specifiche FIDO2 sono state create per risolvere alcuni punti deboli nei processi di richiesta e autorizzazione degli accessi ad un servizio online, punti deboli che possono essere sfruttati da attaccanti per - di fatto - autenticarsi a quel servizio al posto dell'utente lecito. Si tratta di attacchi concettualmente simili ai MITM (Man In The Middle) e che spesso partono da una combinazione di phishing e ingegneria sociale, come anche da data leak precedenti.

La forma più semplice di questi attacchi parte dall'utilizzo massivo di coppie username-password personali oppure aziendali, carpite in qualche data leak. Un attaccante può decidere di usarle per cercare di accedere ad un dato servizio: se una coppia è valida e il servizio prevede una autenticazione via MFA, l'utente lecito riceve una richiesta di autorizzazione che può essere intercettata (è il caso dei codici di conferma inviati via SMS) oppure accettata per sbaglio (ad esempio accettando una notifica push sul proprio smartphone).

La forma più semplice di questi attacchi parte dall'utilizzo massivo di coppie username-password personali oppure aziendali, carpite in qualche data leak. Un attaccante può decidere di usarle per cercare di accedere ad un dato servizio: se una coppia è valida e il servizio prevede una autenticazione via MFA, l'utente lecito riceve una richiesta di autorizzazione che può essere intercettata (è il caso dei codici di conferma inviati via SMS) oppure accettata per sbaglio (ad esempio accettando una notifica push sul proprio smartphone).

Forme di attacco simili ma più mirate e sincrone usano campagne di phishing od operazioni di social engineering per indurre gli utenti di un servizio ad accedervi. Sintetizzando e semplificando: un utente si collega ad un sito-civetta, replica di quello ufficiale, che carpisce le coppie username-password e le usa immediatamente per accedere al servizio lecito. L'utente riceve una notifica legata al suo sistema di MFA e l'accetta, convinto com'è di stare effettivamente accedendo, in quel momento, al servizio. Invece, autorizza l'accesso dell'attaccante. Sembra strano che possa accadere, ma è proprio questo tipo di attacco che lo scorso luglio ha violato i sistemi di Twitter.

Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di AkamaiAkamai MFA adotta questo approccio per evitare il rischio di attacchi in stile MITM. Perché il processo che gestisce l'autenticazione via token è erogato direttamente da Akamai e resta separato, pur integrandovisi, da quello per l'accesso standard con username/password. Ma soprattutto perché il sistema verifica che token (ossia smartphone) e browser in uso siano quelli effettivamente registrati e certificati. Qualsiasi altra comunicazione viene intrinsecamente scartata. E non c'è modo di accedere illecitamente alla chiave di cifratura generate e conservata su smartphone. Nemmeno Akamai può farlo.

Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di AkamaiAkamai MFA adotta questo approccio per evitare il rischio di attacchi in stile MITM. Perché il processo che gestisce l'autenticazione via token è erogato direttamente da Akamai e resta separato, pur integrandovisi, da quello per l'accesso standard con username/password. Ma soprattutto perché il sistema verifica che token (ossia smartphone) e browser in uso siano quelli effettivamente registrati e certificati. Qualsiasi altra comunicazione viene intrinsecamente scartata. E non c'è modo di accedere illecitamente alla chiave di cifratura generate e conservata su smartphone. Nemmeno Akamai può farlo.

Akamai MFA - spiega Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di Akamai - è una soluzione indicata in particolare per le aziende da qualche centinaio di utenti in su. Ha il vantaggio di potersi integrare sia con altre soluzioni di sicurezza Akamai, sia con piattaforme terze di cyber security e con i sistemi interni aziendali, come quelli di directory. Per questo un target ideale di utenti comprende anche le aziende "che hanno già soluzioni centralizzate per la gestione degli accessi, a cui però si vuole aggiungere un fattore di autenticazione in più o in cui si vuole rimpiazzare una componente di MFA che non supporti le specifiche FIDO2".

È l'opinione anche di Akamai, che proprio nel campo della autenticazione a più fattori propone una soluzione che considera più affidabile di molte altre. Facendo leva principalmente sulla compatibilità con le specifiche FIDO2 sviluppate dalla FIDO Alliance. E, lato esperienza utente, sulla comodità di adottare lo smartphone del singolo utilizzatore come token di autenticazione. Una scelta non nuova ma certamente pratica, che evita allo staff IT aziendale di dover gestire un parco di token hardware specifici.

Le specifiche FIDO2 sono state create per risolvere alcuni punti deboli nei processi di richiesta e autorizzazione degli accessi ad un servizio online, punti deboli che possono essere sfruttati da attaccanti per - di fatto - autenticarsi a quel servizio al posto dell'utente lecito. Si tratta di attacchi concettualmente simili ai MITM (Man In The Middle) e che spesso partono da una combinazione di phishing e ingegneria sociale, come anche da data leak precedenti.

La forma più semplice di questi attacchi parte dall'utilizzo massivo di coppie username-password personali oppure aziendali, carpite in qualche data leak. Un attaccante può decidere di usarle per cercare di accedere ad un dato servizio: se una coppia è valida e il servizio prevede una autenticazione via MFA, l'utente lecito riceve una richiesta di autorizzazione che può essere intercettata (è il caso dei codici di conferma inviati via SMS) oppure accettata per sbaglio (ad esempio accettando una notifica push sul proprio smartphone).

La forma più semplice di questi attacchi parte dall'utilizzo massivo di coppie username-password personali oppure aziendali, carpite in qualche data leak. Un attaccante può decidere di usarle per cercare di accedere ad un dato servizio: se una coppia è valida e il servizio prevede una autenticazione via MFA, l'utente lecito riceve una richiesta di autorizzazione che può essere intercettata (è il caso dei codici di conferma inviati via SMS) oppure accettata per sbaglio (ad esempio accettando una notifica push sul proprio smartphone).Forme di attacco simili ma più mirate e sincrone usano campagne di phishing od operazioni di social engineering per indurre gli utenti di un servizio ad accedervi. Sintetizzando e semplificando: un utente si collega ad un sito-civetta, replica di quello ufficiale, che carpisce le coppie username-password e le usa immediatamente per accedere al servizio lecito. L'utente riceve una notifica legata al suo sistema di MFA e l'accetta, convinto com'è di stare effettivamente accedendo, in quel momento, al servizio. Invece, autorizza l'accesso dell'attaccante. Sembra strano che possa accadere, ma è proprio questo tipo di attacco che lo scorso luglio ha violato i sistemi di Twitter.

MFA: l'approccio di FIDO2

Le specifiche FIDO2 mirano ad evitare il rischio che un attaccante possa fare finta di essere un utente lecito. Lo fanno con una serie di protocolli - il principale è il CTAP, Client-to-Authenticator Protocol - che creano un stretto legame tra il mezzo usato per accedere ai servizi online (ossia il browser dell'utente) e quello utilizzato per l'autenticazione MFA (ossia lo smartphone). In una fase iniziale di configurazione, browser e smartphone si "uniscono" scambiandosi una coppia di chiavi crittografiche che saranno usate per validare le successive comunicazioni nelle sessioni di autenticazione. Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di AkamaiAkamai MFA adotta questo approccio per evitare il rischio di attacchi in stile MITM. Perché il processo che gestisce l'autenticazione via token è erogato direttamente da Akamai e resta separato, pur integrandovisi, da quello per l'accesso standard con username/password. Ma soprattutto perché il sistema verifica che token (ossia smartphone) e browser in uso siano quelli effettivamente registrati e certificati. Qualsiasi altra comunicazione viene intrinsecamente scartata. E non c'è modo di accedere illecitamente alla chiave di cifratura generate e conservata su smartphone. Nemmeno Akamai può farlo.

Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di AkamaiAkamai MFA adotta questo approccio per evitare il rischio di attacchi in stile MITM. Perché il processo che gestisce l'autenticazione via token è erogato direttamente da Akamai e resta separato, pur integrandovisi, da quello per l'accesso standard con username/password. Ma soprattutto perché il sistema verifica che token (ossia smartphone) e browser in uso siano quelli effettivamente registrati e certificati. Qualsiasi altra comunicazione viene intrinsecamente scartata. E non c'è modo di accedere illecitamente alla chiave di cifratura generate e conservata su smartphone. Nemmeno Akamai può farlo.Akamai MFA - spiega Nicola Ferioli, Manager Solutions Engineering Italy, Portugal and Spain di Akamai - è una soluzione indicata in particolare per le aziende da qualche centinaio di utenti in su. Ha il vantaggio di potersi integrare sia con altre soluzioni di sicurezza Akamai, sia con piattaforme terze di cyber security e con i sistemi interni aziendali, come quelli di directory. Per questo un target ideale di utenti comprende anche le aziende "che hanno già soluzioni centralizzate per la gestione degli accessi, a cui però si vuole aggiungere un fattore di autenticazione in più o in cui si vuole rimpiazzare una componente di MFA che non supporti le specifiche FIDO2".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

f.p.

f.p.