Check Point scova una falla nel Secure World di Qualcomm, risolta

I ricercatori di Check Point Research hanno scoperto una falla nel Secure World di Qualcomm. Il produttore hardware l'ha corretta prima della diffusione della notizia.

Check Point Research ha portato alla luce una falla nel “Secure World” di Qualcomm. Consente ai cyber criminali di rubare le informazioni relative ai pagamenti mobile dei clienti. La notizia è delicata, perché prima della pubblicazione della ricerca, il Secure World di Qualcomm era ritenuto impenetrabile. Prima che si scateni il panico, è doveroso sottolineare che Qualcomm ha riconosciuto i dati riportati nello studio e ha già corretto la vulnerabilità.

Vale comunque la pena parlarne perché la notizia è l'ennesima riprova che nulla è sicuro al 100 percento. A scovare il problema sono stati gli esperti di Check Point Research, la divisione Threat Intelligence di Check Point Software Technologies. Hanno dovuto lavorare per quattro mesi per scovare il punto debole di Secure World, alla fine l'hanno trovato.

Secure World è l'area dello smartphone in cui vengono salvate le informazioni sulle carte di credito dei clienti, e altri dati sensibili. Più volte si era fatto riferimento a quest'area come "il comparto più sicuro dei nostri smartphone". Un'area a prova di violazione da parte dei cyber criminali.

Secure World è l'area dello smartphone in cui vengono salvate le informazioni sulle carte di credito dei clienti, e altri dati sensibili. Più volte si era fatto riferimento a quest'area come "il comparto più sicuro dei nostri smartphone". Un'area a prova di violazione da parte dei cyber criminali.

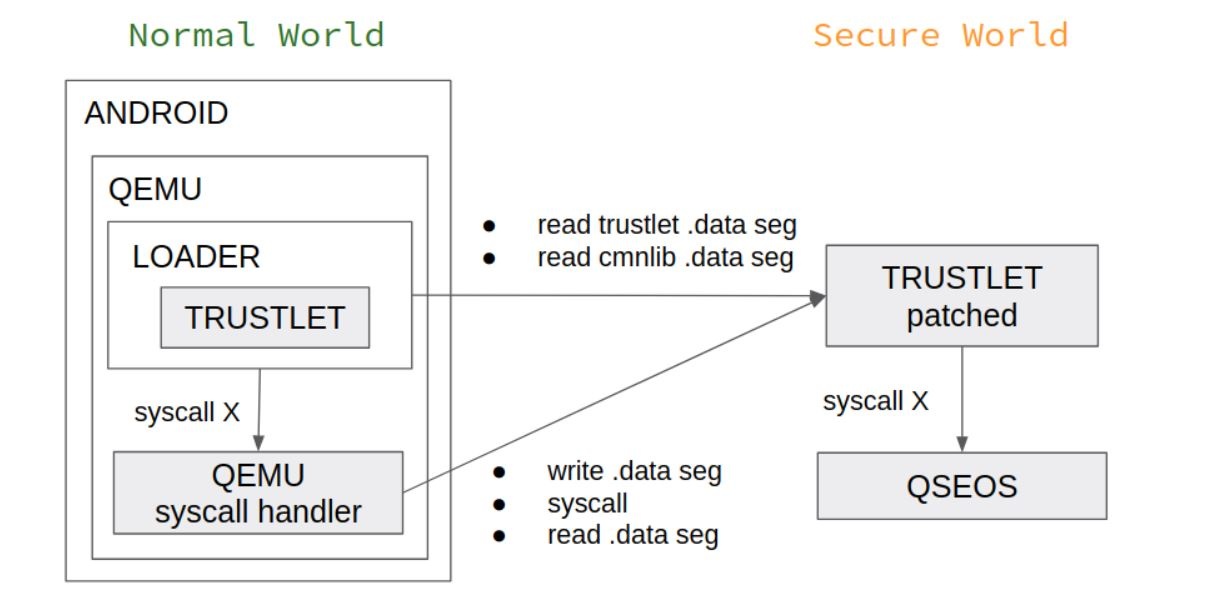

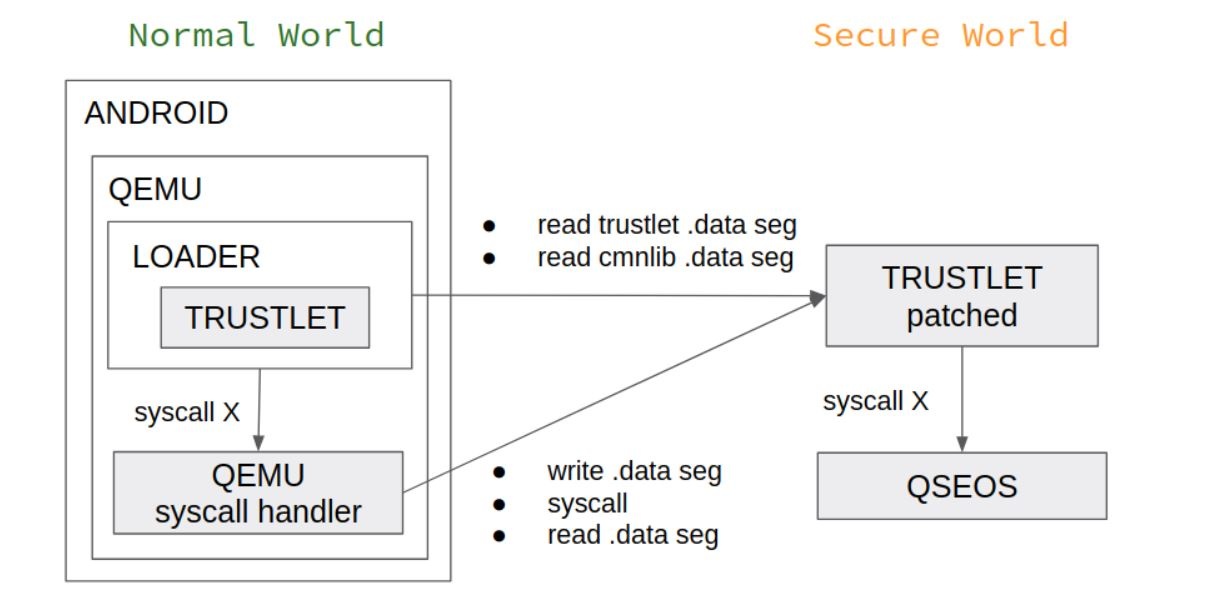

Tuttavia, i ricercatori sono partiti dalla consapevolezza che le soluzioni software “pure” hanno dei limiti di sicurezza. Questi sistemi di archiviazione mancano di importanti specifiche hardware per la sicurezza. Per questo il software Android, in presenza di chip Qualcomm, sfrutta uno stratagemma. Il runtime di Android viene protetto spostando il software di storage in un ambiente protetto. È definito TEE (Trusted Execution Environment) ed è supportato via hardware.

Il TEE di Qualcomm è basato sulla tecnologia ARM TrustZone. Quest'ultimo termine identifica un insieme di estensioni di sicurezza su processori con architettura ARM. Forniscono un processore virtuale sicuro, che beneficia di un controllo degli accessi basato su hardware. Questo processore virtuale è proprio quello a cui si fa riferimento con “Secure World”.

Il problema è che Android offre un Rich Execution Environment (REE) che fornisce un ambiente runtime molto esteso e versatile. D'altro canto, questo ambiente rende i dispositivi vulnerabili a un’ampia gamma di minacce per la sicurezza. Ecco perché il REE viene spesso identificato come “non-secure world”.

La ricetta per innalzare la sicurezza è far risiedere il TEE accanto al REE. Si crea così un’area sicura sul dispositivo per proteggere le risorse ed eseguire codice sicuro.

I ricercatori di Check Point hanno esposto una falla sfruttato la tecnica del “fuzzing”. Consiste nell'inviare enormi quantità di dati casuali, fuzz appunto, al sistema oggetto del test allo scopo di causarne il crash. È una tecnica diffusamente usata per individuare errori di codifica e falle di sicurezza nel software, nei sistemi operativi o nelle reti.

La buona notizia è che Check Point Research ha comunicato la vulnerabilità a Qualcomm nel giugno di quest'anno. Ha dato al produttore il tempo di chiuderla prima che le informazioni divenissero di dominio pubblico. Gli utenti non corrono più alcun rischio.

Vale comunque la pena parlarne perché la notizia è l'ennesima riprova che nulla è sicuro al 100 percento. A scovare il problema sono stati gli esperti di Check Point Research, la divisione Threat Intelligence di Check Point Software Technologies. Hanno dovuto lavorare per quattro mesi per scovare il punto debole di Secure World, alla fine l'hanno trovato.

Secure World è l'area dello smartphone in cui vengono salvate le informazioni sulle carte di credito dei clienti, e altri dati sensibili. Più volte si era fatto riferimento a quest'area come "il comparto più sicuro dei nostri smartphone". Un'area a prova di violazione da parte dei cyber criminali.

Secure World è l'area dello smartphone in cui vengono salvate le informazioni sulle carte di credito dei clienti, e altri dati sensibili. Più volte si era fatto riferimento a quest'area come "il comparto più sicuro dei nostri smartphone". Un'area a prova di violazione da parte dei cyber criminali.Tuttavia, i ricercatori sono partiti dalla consapevolezza che le soluzioni software “pure” hanno dei limiti di sicurezza. Questi sistemi di archiviazione mancano di importanti specifiche hardware per la sicurezza. Per questo il software Android, in presenza di chip Qualcomm, sfrutta uno stratagemma. Il runtime di Android viene protetto spostando il software di storage in un ambiente protetto. È definito TEE (Trusted Execution Environment) ed è supportato via hardware.

Il TEE di Qualcomm è basato sulla tecnologia ARM TrustZone. Quest'ultimo termine identifica un insieme di estensioni di sicurezza su processori con architettura ARM. Forniscono un processore virtuale sicuro, che beneficia di un controllo degli accessi basato su hardware. Questo processore virtuale è proprio quello a cui si fa riferimento con “Secure World”.

Il problema è che Android offre un Rich Execution Environment (REE) che fornisce un ambiente runtime molto esteso e versatile. D'altro canto, questo ambiente rende i dispositivi vulnerabili a un’ampia gamma di minacce per la sicurezza. Ecco perché il REE viene spesso identificato come “non-secure world”.

La ricetta per innalzare la sicurezza è far risiedere il TEE accanto al REE. Si crea così un’area sicura sul dispositivo per proteggere le risorse ed eseguire codice sicuro.

I ricercatori di Check Point hanno esposto una falla sfruttato la tecnica del “fuzzing”. Consiste nell'inviare enormi quantità di dati casuali, fuzz appunto, al sistema oggetto del test allo scopo di causarne il crash. È una tecnica diffusamente usata per individuare errori di codifica e falle di sicurezza nel software, nei sistemi operativi o nelle reti.

La buona notizia è che Check Point Research ha comunicato la vulnerabilità a Qualcomm nel giugno di quest'anno. Ha dato al produttore il tempo di chiuderla prima che le informazioni divenissero di dominio pubblico. Gli utenti non corrono più alcun rischio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Maxi-truffa finanziaria su Meta: 25 paesi colpiti, Italia al secondo posto

11-03-2026

Patch Tuesday di marzo 2026: Microsoft chiude 79 bug, 2 zero-day

11-03-2026

Patching nelle PMI: 7,7 giorni di media, 38,6 giorni per i ritardatari. Italia fra i peggiori

10-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab