Microsoft Office: corrette quattro vulnerabilità

Microsoft ha chiuso con il Patch Tuesday odierno l'ultima di quattro falle di Microsoft Office che consentivano l'esecuzione di codice dannoso tramite documenti di Office infetti.

Quattro vulnerabilità nei prodotti della suite Microsoft Office avrebbero potuto concedere a un utente malintenzionato la possibilità di eseguire codice dannoso tramite documenti di Office compromessi. Le falle sono identificate dalle sigle CVE-2021-31174, CVE-2021-31178, CVE-2021-31179, CVE-2021-31939. Sono state scoperte dai ricercatori di Check Point Research e Microsoft ha già pubblicato le patch.

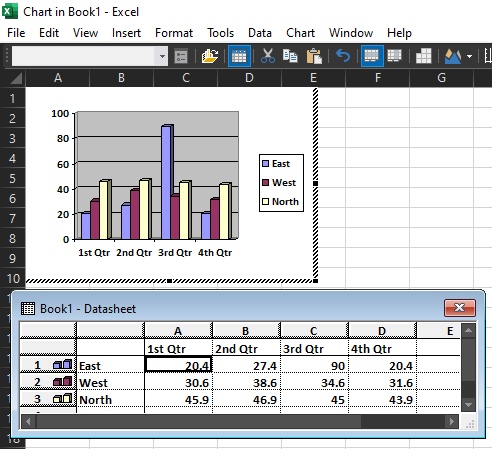

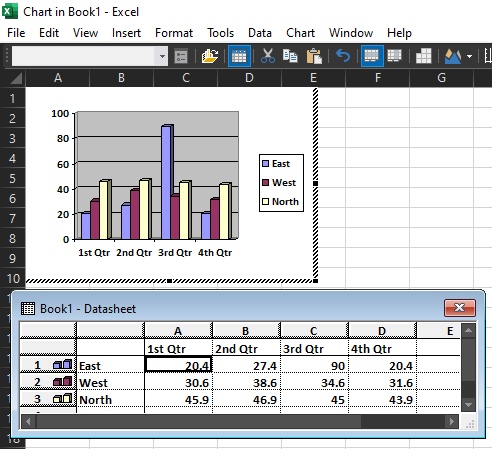

Le falle risiedevano nel codice legacy ed erano il risultato di errori di parsing nei formati di file Excel95. Questo significa che con tutta probabilità tali falle esistevano da diversi anni. I ricercatori le hanno scovate tramite il fuzzing di MSGraph, un componente che può essere incorporato nei prodotti Microsoft Office per visualizzare grafici e tabelle.

Si tratta di una tecnica di test automatico del software per individuare bug hackerabili, alimentando casualmente input di dati non validi e inaspettati in un programma per computer. Usando appunto il fuzzing CPR ha scoperto le funzioni vulnerabili all'interno di MSGraph. Controlli analoghi hanno confermato che la funzione vulnerabile era comunemente usata in diversi prodotti Microsoft Office, fra cui Excel, Office Online Server e Excel per OSX.

Tuttavia, dal momento che l'intera suite Office ha la capacità di incorporare oggetti Excel, questo amplia il vettore di attacco, rendendo possibile l'esecuzione di tale attacco su quasi tutti i software Office. Per sfruttare le falle era sufficiente la classica email di phishing con allegato. Era sufficiente che un utente distratto scaricasse un file Excel dannoso (formato XLS) e che lo aprisse per attivare la vulnerabilità.

Tuttavia, dal momento che l'intera suite Office ha la capacità di incorporare oggetti Excel, questo amplia il vettore di attacco, rendendo possibile l'esecuzione di tale attacco su quasi tutti i software Office. Per sfruttare le falle era sufficiente la classica email di phishing con allegato. Era sufficiente che un utente distratto scaricasse un file Excel dannoso (formato XLS) e che lo aprisse per attivare la vulnerabilità.

La diffusione di queste informazioni avviene oggi in concomitanza con la pubblicazione da parte di Microsoft dell'ultima patch, in concomitanza con il Patch Tuesday. Un motivo in più per scaricare gli aggiornamenti del sistema operativo quanto prima.

Yaniv Balmas, Head of Cyber Research di Check Point Software, coglie l'occasione per ricordare che "il codice legacy continua ad essere un anello debole nella security chain, specialmente in software complessi come Microsoft Office. Anche se abbiamo trovato solo quattro vulnerabilità sulla superficie di attacco, non si può mai dire quante altre falle come queste siano ancora in circolazione”.

Le falle risiedevano nel codice legacy ed erano il risultato di errori di parsing nei formati di file Excel95. Questo significa che con tutta probabilità tali falle esistevano da diversi anni. I ricercatori le hanno scovate tramite il fuzzing di MSGraph, un componente che può essere incorporato nei prodotti Microsoft Office per visualizzare grafici e tabelle.

Si tratta di una tecnica di test automatico del software per individuare bug hackerabili, alimentando casualmente input di dati non validi e inaspettati in un programma per computer. Usando appunto il fuzzing CPR ha scoperto le funzioni vulnerabili all'interno di MSGraph. Controlli analoghi hanno confermato che la funzione vulnerabile era comunemente usata in diversi prodotti Microsoft Office, fra cui Excel, Office Online Server e Excel per OSX.

Tuttavia, dal momento che l'intera suite Office ha la capacità di incorporare oggetti Excel, questo amplia il vettore di attacco, rendendo possibile l'esecuzione di tale attacco su quasi tutti i software Office. Per sfruttare le falle era sufficiente la classica email di phishing con allegato. Era sufficiente che un utente distratto scaricasse un file Excel dannoso (formato XLS) e che lo aprisse per attivare la vulnerabilità.

Tuttavia, dal momento che l'intera suite Office ha la capacità di incorporare oggetti Excel, questo amplia il vettore di attacco, rendendo possibile l'esecuzione di tale attacco su quasi tutti i software Office. Per sfruttare le falle era sufficiente la classica email di phishing con allegato. Era sufficiente che un utente distratto scaricasse un file Excel dannoso (formato XLS) e che lo aprisse per attivare la vulnerabilità. La diffusione di queste informazioni avviene oggi in concomitanza con la pubblicazione da parte di Microsoft dell'ultima patch, in concomitanza con il Patch Tuesday. Un motivo in più per scaricare gli aggiornamenti del sistema operativo quanto prima.

Yaniv Balmas, Head of Cyber Research di Check Point Software, coglie l'occasione per ricordare che "il codice legacy continua ad essere un anello debole nella security chain, specialmente in software complessi come Microsoft Office. Anche se abbiamo trovato solo quattro vulnerabilità sulla superficie di attacco, non si può mai dire quante altre falle come queste siano ancora in circolazione”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab