Malware Trickbot ha una nuova arma: il modulo vncDll

Scoperto un nuovo modulo del malware Trickbot usato per monitorare e raccogliere informazioni sulle vittime. I centri di comando e controllo sono in aumento.

La preoccupazione per il malware Trickbot si amplia di giorno in giorno. Oltre ad essere la peggiore minaccia informatica per l'Italia, questo malware sta anche evolvendo sia nel miglioramento delle proprie capacità di attacco, sia nel rafforzamento dell'infrastruttura che lo sostiene.

Come detto più volte, Trickbot non è una novità. È in circolazione dalla fine del 2016, ed è impiegato per diversi scopi criminali, dal furto di credenziali a quello di informazioni finanziarie, passando per campagne multiuso. Viene spesso impiegato anche per il rilascio di ransomware all'interno delle reti target.

La sua struttura prende ispirazione da Dyre (o Dyreza), e consiste in un ecosistema di moduli plugin e componenti di supporto, che lo rendono particolarmente versatile e gli hanno permesso di sopravvivere al tentativo di smantellamento condotto da diverse aziende di cyber security. Un esempio di questi moduli è quello utilizzato per gli attacchi brute force contro connessioni RDP esposte.

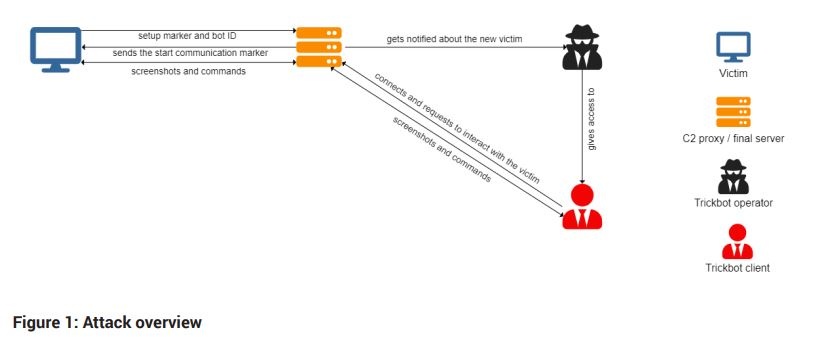

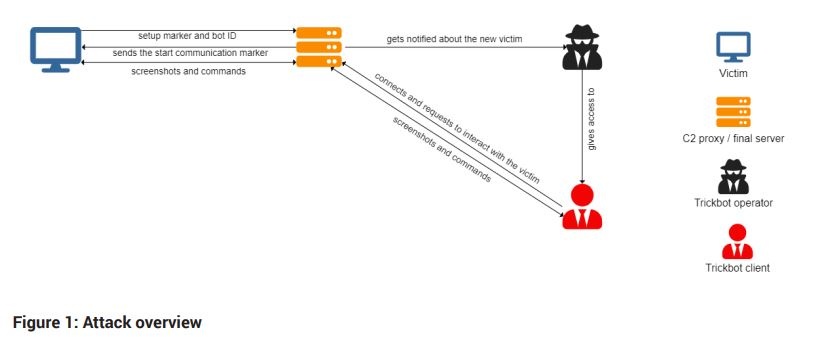

Stando a quanto emerso da una ricerca di Bitdefender, sta diventando sempre più pericoloso. I ricercatori hanno scoperto un modulo VNC (Virtual Networking Computing) che sembra essere in fase di sviluppo attivo con frequenti aggiornamenti e correzioni di bug. È soprannominato vncDll e i criminali informatici dietro a Trickbot lo impiegano per monitorare e raccogliere informazioni su obiettivi selezionati di alto profilo.

Stando a quanto emerso da una ricerca di Bitdefender, sta diventando sempre più pericoloso. I ricercatori hanno scoperto un modulo VNC (Virtual Networking Computing) che sembra essere in fase di sviluppo attivo con frequenti aggiornamenti e correzioni di bug. È soprannominato vncDll e i criminali informatici dietro a Trickbot lo impiegano per monitorare e raccogliere informazioni su obiettivi selezionati di alto profilo.

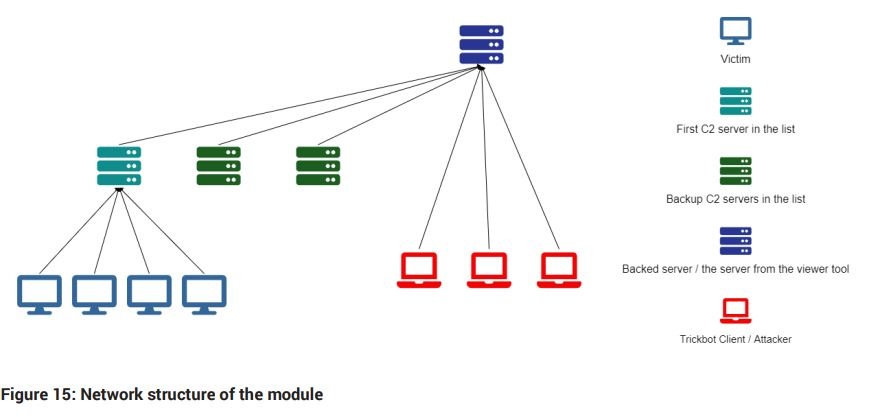

Tale modulo utilizza un protocollo di comunicazione personalizzato che nasconde la trasmissione dei dati tra il sistema della vittima e i server di comando e controllo. Quando è in uso, i ricercatori di sicurezza faticano a comprendere quali dati vengano trasmessi.

La parte più interessante della ricerca è l'identificazione da parte degli esperti di VNCView, l'applicazione software che gli operatori di Trickbot utilizzano per connettersi ai computer delle vittime. Ha permesso di "vedere" direttamente come vengono effettuati gli attacchi: tutti i dettagli sono illustrati in questo PDF online.

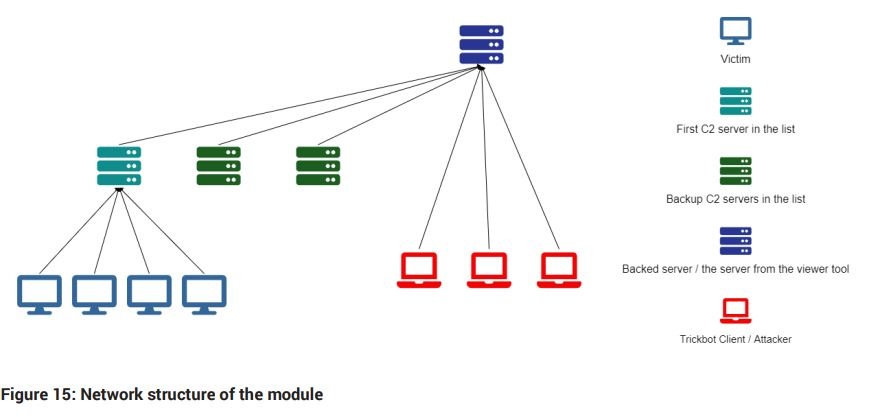

Oltre ai moduli aggiornati, Bitdefender ha evidenziato un aumento significativo dei centri di comando e controllo distribuiti in tutto il mondo. La maggior parte di quelli noti (54) si concentra in Nord America, 7 sono in Francia, 4 in Spagna e tre in Russia.

Oltre ai moduli aggiornati, Bitdefender ha evidenziato un aumento significativo dei centri di comando e controllo distribuiti in tutto il mondo. La maggior parte di quelli noti (54) si concentra in Nord America, 7 sono in Francia, 4 in Spagna e tre in Russia.

Come detto più volte, Trickbot non è una novità. È in circolazione dalla fine del 2016, ed è impiegato per diversi scopi criminali, dal furto di credenziali a quello di informazioni finanziarie, passando per campagne multiuso. Viene spesso impiegato anche per il rilascio di ransomware all'interno delle reti target.

La sua struttura prende ispirazione da Dyre (o Dyreza), e consiste in un ecosistema di moduli plugin e componenti di supporto, che lo rendono particolarmente versatile e gli hanno permesso di sopravvivere al tentativo di smantellamento condotto da diverse aziende di cyber security. Un esempio di questi moduli è quello utilizzato per gli attacchi brute force contro connessioni RDP esposte.

Stando a quanto emerso da una ricerca di Bitdefender, sta diventando sempre più pericoloso. I ricercatori hanno scoperto un modulo VNC (Virtual Networking Computing) che sembra essere in fase di sviluppo attivo con frequenti aggiornamenti e correzioni di bug. È soprannominato vncDll e i criminali informatici dietro a Trickbot lo impiegano per monitorare e raccogliere informazioni su obiettivi selezionati di alto profilo.

Stando a quanto emerso da una ricerca di Bitdefender, sta diventando sempre più pericoloso. I ricercatori hanno scoperto un modulo VNC (Virtual Networking Computing) che sembra essere in fase di sviluppo attivo con frequenti aggiornamenti e correzioni di bug. È soprannominato vncDll e i criminali informatici dietro a Trickbot lo impiegano per monitorare e raccogliere informazioni su obiettivi selezionati di alto profilo. Tale modulo utilizza un protocollo di comunicazione personalizzato che nasconde la trasmissione dei dati tra il sistema della vittima e i server di comando e controllo. Quando è in uso, i ricercatori di sicurezza faticano a comprendere quali dati vengano trasmessi.

La parte più interessante della ricerca è l'identificazione da parte degli esperti di VNCView, l'applicazione software che gli operatori di Trickbot utilizzano per connettersi ai computer delle vittime. Ha permesso di "vedere" direttamente come vengono effettuati gli attacchi: tutti i dettagli sono illustrati in questo PDF online.

Oltre ai moduli aggiornati, Bitdefender ha evidenziato un aumento significativo dei centri di comando e controllo distribuiti in tutto il mondo. La maggior parte di quelli noti (54) si concentra in Nord America, 7 sono in Francia, 4 in Spagna e tre in Russia.

Oltre ai moduli aggiornati, Bitdefender ha evidenziato un aumento significativo dei centri di comando e controllo distribuiti in tutto il mondo. La maggior parte di quelli noti (54) si concentra in Nord America, 7 sono in Francia, 4 in Spagna e tre in Russia.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab