Falla PetitPotam di Windows: mitigazioni consigliate da Microsoft

Una nuova falla di Windows affligge i sistemi con Windows Server 2008 fino alla release 2019. Microsoft pubblica le mitigazioni, ma non sono risolutive.

Il sistema operativo Windows è interessato da una nuova vulnerabilità di sicurezza soprannominata PetitPotam. Può essere sfruttata per costringere i server Windows remoti, inclusi i controller di dominio, ad eseguire l'autenticazione con una destinazione dannosa. Un attaccante potrebbe sfruttarla per attuare un attacco di tipo relay NTLM e assumere il controllo di un dominio Windows.

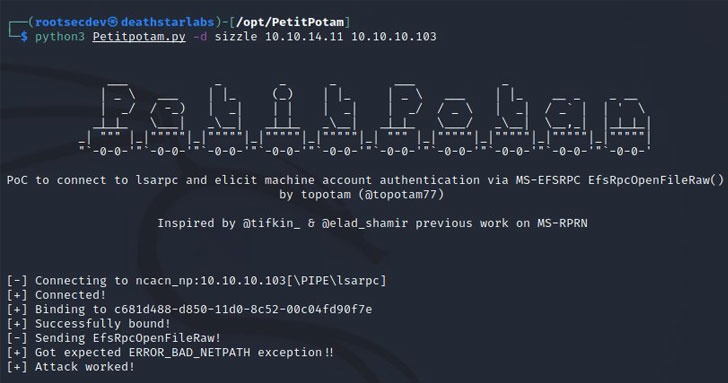

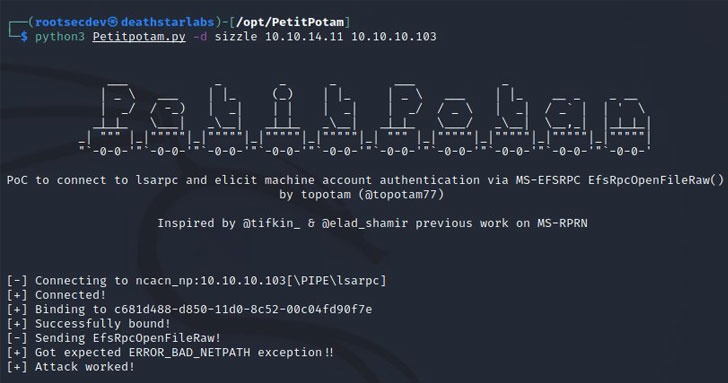

La falla è stata scoperta dal ricercatore di sicurezza Gilles Lionel, che ha condiviso i dettagli tecnici e il proof-of-concept. Gilles sottolinea che il PoC funziona forzando "gli host Windows ad eseguire l'autenticazione su altre macchine tramite la funzione MS-EFSRPC EfsRpcOpenFileRaw". MS-EFSRPC (Microsoft Encrypting File System Remote Protocol) è il protocollo remoto di Microsoft encrypting file system utilizzato per eseguire operazioni di manutenzione e gestione su dati crittografati archiviati in remoto e accessibili tramite una rete.

PetitPotam ha effetto su Windows Server 2008 fino alla release 2019. L'advisory di Microsoft sottolinea che la tecnica non è ancora stata attivamente sfruttata.

Come accennato, Microsoft ha pubblicato le misure di mitigazione per prevenire questo problema di sicurezza. Nell'advisory sulla sicurezza il colosso di Redmond elenca le raccomandazioni alle aziende per difendersi dagli attacchi che sfruttano la nuova tecnica.

In particolare, le potenziali sono quelle che hanno l'autenticazione NTLM abilitata nel dominio e che utilizzano Active Directory Certificate Services (AD CS) con "Certificate Authority Web Enrollment" o "Certificate Enrollment Web Service". Microsoft esorta quindi disabilitare NTLM in tutti i server AD CS del dominio utilizzando i criteri di gruppo Network security: Restrict NTLM: Incoming NTLM traffic.

Invita inoltre a disabilitare NTLM per Internet Information Services (IIS) nei server AD CS nel dominio che esegue i servizi "Certificate Authority Web Enrollment" o "Certificate Enrollment Web Service". Sulle reti con NTLM abilitato, inoltre, Microsoft consiglia di attivare protezioni estese per l'autenticazione (EPA) o funzionalità di firma come la firma SMB.

Come visto sopra, PetitPotam abusa della funzione EfsRpcOpenFileRaw dell'API MS-EFSRPC per trasmettere le richieste di autenticazione. L'advisory di Microsoft tuttavia non affronta questo problema, che richiederebbe un aggiornamento. Questo significa che le misure di mitigazioni non sono risolutive. Bisognerà prestare molta attenzione fino a quando non verrà pubblicata la patch ufficiale.

La falla è stata scoperta dal ricercatore di sicurezza Gilles Lionel, che ha condiviso i dettagli tecnici e il proof-of-concept. Gilles sottolinea che il PoC funziona forzando "gli host Windows ad eseguire l'autenticazione su altre macchine tramite la funzione MS-EFSRPC EfsRpcOpenFileRaw". MS-EFSRPC (Microsoft Encrypting File System Remote Protocol) è il protocollo remoto di Microsoft encrypting file system utilizzato per eseguire operazioni di manutenzione e gestione su dati crittografati archiviati in remoto e accessibili tramite una rete.

PetitPotam ha effetto su Windows Server 2008 fino alla release 2019. L'advisory di Microsoft sottolinea che la tecnica non è ancora stata attivamente sfruttata.

Mitigazione

Come accennato, Microsoft ha pubblicato le misure di mitigazione per prevenire questo problema di sicurezza. Nell'advisory sulla sicurezza il colosso di Redmond elenca le raccomandazioni alle aziende per difendersi dagli attacchi che sfruttano la nuova tecnica.

In particolare, le potenziali sono quelle che hanno l'autenticazione NTLM abilitata nel dominio e che utilizzano Active Directory Certificate Services (AD CS) con "Certificate Authority Web Enrollment" o "Certificate Enrollment Web Service". Microsoft esorta quindi disabilitare NTLM in tutti i server AD CS del dominio utilizzando i criteri di gruppo Network security: Restrict NTLM: Incoming NTLM traffic.

Invita inoltre a disabilitare NTLM per Internet Information Services (IIS) nei server AD CS nel dominio che esegue i servizi "Certificate Authority Web Enrollment" o "Certificate Enrollment Web Service". Sulle reti con NTLM abilitato, inoltre, Microsoft consiglia di attivare protezioni estese per l'autenticazione (EPA) o funzionalità di firma come la firma SMB.

Che cosa manca

Come visto sopra, PetitPotam abusa della funzione EfsRpcOpenFileRaw dell'API MS-EFSRPC per trasmettere le richieste di autenticazione. L'advisory di Microsoft tuttavia non affronta questo problema, che richiederebbe un aggiornamento. Questo significa che le misure di mitigazioni non sono risolutive. Bisognerà prestare molta attenzione fino a quando non verrà pubblicata la patch ufficiale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab