Ransomware Memento inibisce l'accesso ai dati non crittografabili

Il ransomware Memento blocca i file all'interno di un archivio protetto da password per eludere le tecniche anti crittografia.

Inibire l'acceso ai dati non crittografabili è la peculiarità del nuovo ransomware Memento, scoperto dai ricercatori di Sophos. Utilizzando tecniche non convenzionali e strumenti relativamente semplici come WinRAR, i cyber criminali che usano questa minaccia sono riusciti a rendere inaccessibili i dati anche senza crittografarli.

A scoprire la nuova minaccia sono stati i ricercatori di Sophos, chiamati a indagare su un attacco verificatosi il 20 ottobre, ma partito molto tempo prima. Le indagini forensi hanno infatti appurato che gli attaccanti hanno avviato l'intrusione principale agli inizi di maggio del 2021, mentre i file sono stati resi inaccessibili il 20 ottobre 2021. Significa che i cyber criminali sono stati all'interno della rete per quasi sei mesi.

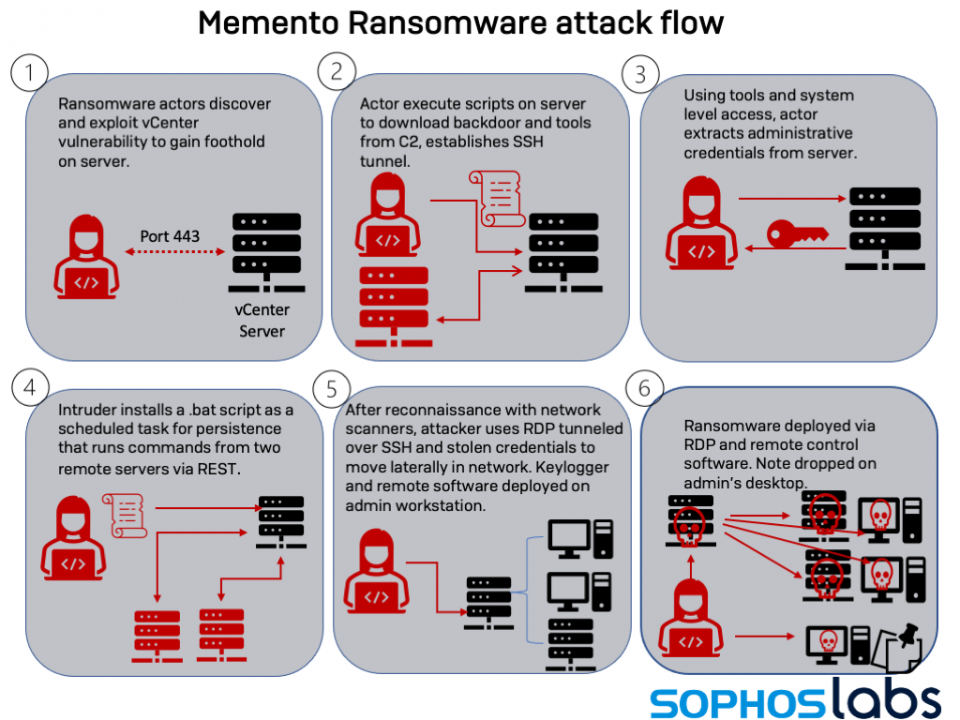

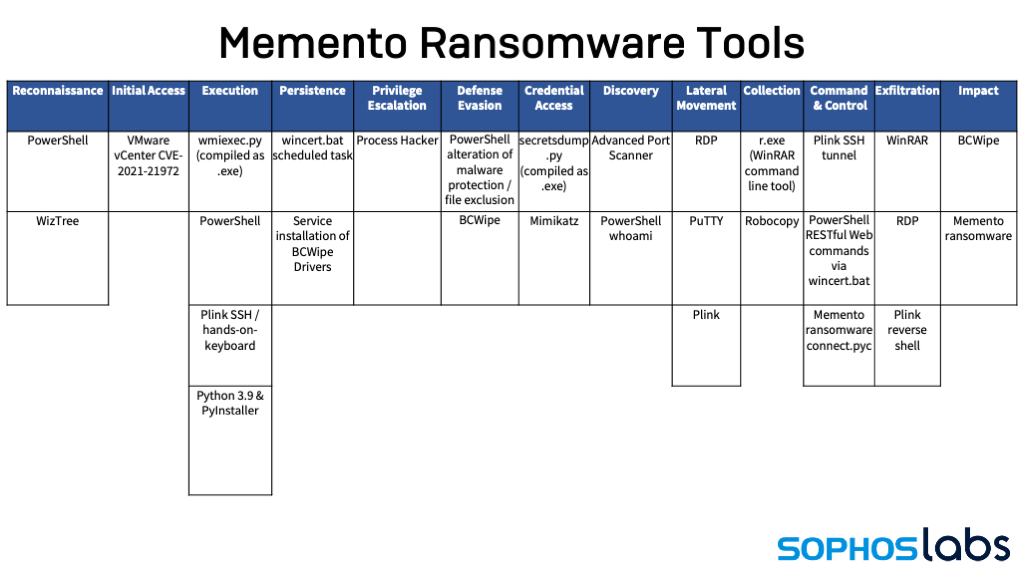

La scansione delle attività in questo lunghissimo lasso di tempo è presto fatta. Tutto è iniziato con lo sfruttamento di una vulnerabilità di VMware vSphere, che ha permesso agli attaccanti di penetrare all'interno di un server. Gli autori dell’attacco hanno usato i primi mesi per compiere ricognizioni e movimenti laterali sfruttando Remote Desktop Protocol (RDP), lo scanner di rete NMAP, Advanced Port Scanner e il tool di tunneling Secure Shell (SSH) Plink per creare una connessione interattiva con il server violato.

I cyber criminali si sono avvalsi anche di Mimikatz per raccogliere le credenziali degli account da utilizzare nelle fasi successive dell'attacco. Il 20 ottobre 2021 hanno quindi usato un tool legittimo come WinRAR per effettuare la compressione di una serie di file, successivamente esfiltrati via RDP.

I ricercatori di Sophos sono intervenuti il 23 ottobre, e hanno presto scoperto che gli attaccanti avevano tentato di crittografare i file, ma le misure di sicurezza attive avevano impedito di portare a termine l'attività. È a quel punto che gli attaccanti hanno cambiato tattica, modificando e reinstallando il ransomware. Hanno copiato i file non cifrati in archivi protetti da password usando una versione gratuita di WinRAR, quindi ne hanno crittografata la password per renderli inaccessibili. In ultimo, hanno cancellato i file originali.

L'azione si è chiusa con una richiesta di riscatto pari a un milione di dollari in Bitcoin per ripristinare i file. L'azienda colpita è stata fortunatamente in grado di recuperare i dati senza doversi rivolgere agli attaccanti.

L'attacco nell'attacco

Le indagini forensi hanno portato alla luce un altro fatto insolito. Mentre gli autori di Memento si trovavano all'interno della rete colpita, altri cybercriminali sono entrati attraverso la medesima vulnerabilità e sfruttando exploit simili. Il server violato da tutti è stato lo stesso, e tutti vi hanno installato software per il mining di cryptovalute. Sophos ha trovato le prove di installazioni separate di un cryptominer XMR il 18 maggio, l'8 settembre e il 3 ottobre.

Tutti i dettagli di questa indagine sono riassunti nella ricerca New Ransomware Actor Uses Password Protected Archives to Bypass Encryption Protection.

Un paio di insegnamenti

Quanto accaduto in questo singolare caso conferma la linea di difesa che gli esperti consigliano ormai da tempo di seguire. Prima di tutto, le vulnerabilità note devono essere chiuse tempestivamente perché in caso contrario ne approfitteranno in molti.

Sean Gallagher, senior threat researcher di Sophos e autore della ricerca, ribadisce che “i cybercriminali eseguono costantemente la scansione di Internet alla ricerca di punti di ingresso vulnerabili, e di certo non si mettono in fila ad aspettare quando ne trovano una. Essere violati da più attaccanti non fa che moltiplicare i danni e i tempi di ripristino per le vittime, e rende anche più complicato per gli investigatori riuscire a far chiarezza e capire chi abbia fatto cosa, informazioni importanti per chi deve affrontare le minacce per aiutare le aziende a evitare ulteriori attacchi dello stesso genere”.

Il secondo insegnamento scaturisce dalla conoscenza del mondo criminale: la flessibilità e la versatilità degli attaccanti permette loro di modificare tempestivamente le proprie tattiche e procedure di attacco quando il piano d'attacco subisce delle complicazioni. Una volta penetrati nella rete di una vittima, "non sono disposti a uscirne a mani vuote - argomenta Gallagher - L'attacco Memento costituisce un buon esempio di ciò […], essere in grado di rilevare la presenza di ransomware e i tentativi di cifratura è essenziale, ma è altrettanto importante disporre di tecnologie di sicurezza capaci di allertare i responsabili IT in caso di altre attività inaspettate, come i movimenti laterali”.

I backup rimangono necessari ma sono insufficienti, è necessario attuare in parallelo una protezione stratificata capace di rilevare la presenza di attaccanti su più punti possibili all'interno di un ambiente. Nel caso dei ransomware, questo comporta l'adozione di tecnologia anti-ransomware combinate con attività specifiche condotte da analisti esperti, capaci di cogliere qualunque segnale della presenza di un attaccante all'interno dell'ambiente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab