Malware: nel 2021 sono diventati più sofisticati

Una interessante analisi dei malware in circolazione fa intuire l'impegno del cybercrime nello sviluppo di attacchi sempre più difficili da identificare.

La crittografia dei dati a seguito di un cyber attacco è sempre più diffusa, i malware sono sempre più sofisticati e le tecniche di evasione sono diventate la tattica più comune. Sono alcuni dei dati salienti illustrati nel Red Report 2021 di Picus Security, che tradizionalmente analizza il comportamento delle minacce informatiche e mette in evidenza le 10 tecniche e tattiche di attacco mappate dal framework Mitre ATT&CK che sono state più usate negli ultimi 12 mesi.

Tra ottobre 2020 e ottobre 2021 i ricercatori di Picus Labs hanno analizzato 231.507 file unici. Di questi, l'89% (204.954) è stato classificato come dannoso. 2.197.025 azioni sono state estratte da questi file e correlate a 1.871.682 tecniche del framework Mitre ATT&CK. L'aggancio con Mitre ATT&CK è particolarmente utile perché conferisce ai dati rilevati un rischio facilmente identificabile e una sorta di "certificazione" dei modelli che vengono seguiti negli attacchi.

Scorrendo il report si apprende che mediamente un singolo malware nel 2020 attuava fino a 9 azioni dannose (TTP); nel 2021 la stessa cifra è salita a 11 azioni. Questo indica inequivocabilmente che gli attacchi, e di conseguenza i cyber criminali che li gestiscono, sono sempre più sofisticati.

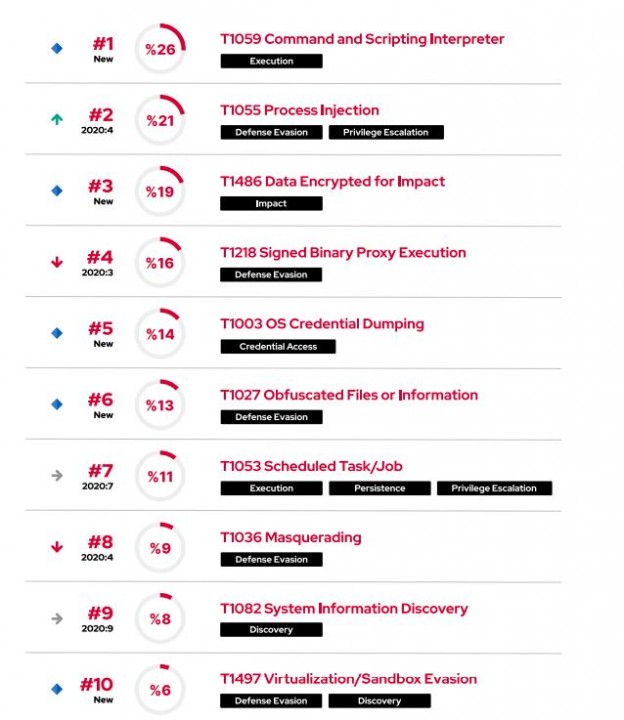

Un secondo dato riguardo gli attacchi ransomware: per la prima volta quest'anno la tattica Impact TA0040 di MITRE ATT&CK è entrata nella top 10 del Red Report, piazzandosi in terza posizione. E la tecnica T1486 è stata applicata dal 19% dei malware analizzati. Inoltre, cinque delle prime dieci tecniche osservate sono classificate nel framework ATT&CK come tattiche Defense Evasion e due terzi dei malware analizzati attivano almeno una delle tecniche di defense evasion riconosciute dal framweork. In altre parole, gli attaccanti si sono impegnati molto più che in passato per aggirare le tecniche di detection.

Il report sottolinea inoltre che il 5% dei malware analizzati applica tecniche per aggirare le sandbox e i sistemi di virtualizzazione. Si tratta di varianti di malware che riescono a modificare il proprio comportamento se vengono eseguiti all'interno di un VME o di una sandbox, impedendo la detection e l'analisi.

Ultimo ma non meno importante, la tecnica Mitre ATT&CK più diffusa, osservata in un quarto di tutti i campioni di malware analizzati, è quella Command and Scripting Interpreter, che prevede l'uso sempre più massivo di applicazioni legittime (come per esempio PowerShell) per eseguire i comandi da remoto.

Questi dati indicano che gli attaccanti continuano a variare il proprio approccio, adottando di continuo nuovi escamotage per aggirare soluzioni di detection che sono sempre più efficienti. L'unico modo per contrastare questa azione è adottare un approccio incentrato sulle minacce, e strumenti capaci di identificare e gestire le tecniche e le tattiche di attacco più diffuse. Un compito da affidare a soluzioni di threat intelligence che fanno riferimento al Mitre ATT&CK.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab