Microsoft Active Directory: due falle da correggere con urgenza

Pubblicato il codice PoC per sfruttare due falle note di Active Directory. Microsoft pubblica le indicazioni per aggiornamento e detection.

Microsoft ha pubblicato un alert per esortare i clienti a installare le correzioni pubblicate durante il Patch Tuesday di novembre, relative a due vulnerabilità di Active Directory. In quel momento non erano ritenute di alta gravità, ma l’11 dicembre è stato divulgato pubblicamente un Proof-of-Concept (PoC) che consente di combinare le due falle e assumere con relativa facilità il controllo dei domini Windows.

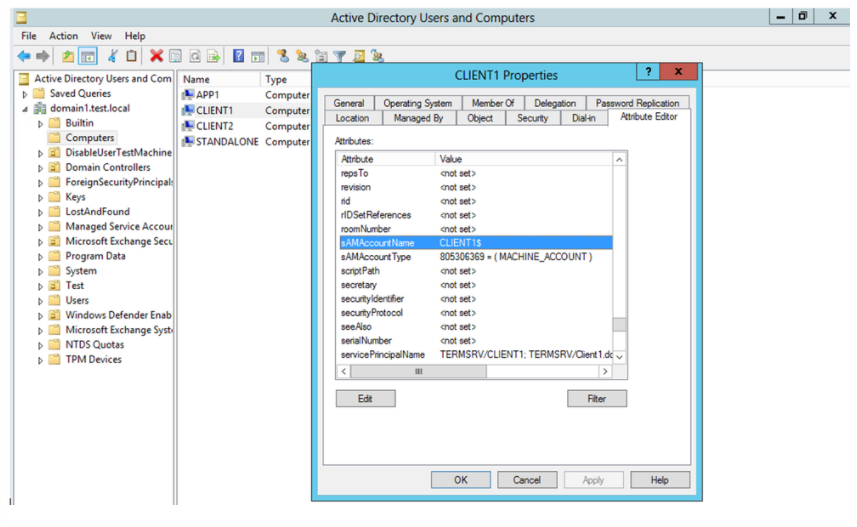

In dettaglio, si tratta delle vulnerabilità di escalation dei privilegi del servizio Active Directory monitorate con le sigle CVE-2021-42287 e CVE-2021-42278. Il PoC in grado di sfruttarle è stato condiviso su Twitter e GitHub l'11 dicembre, e i ricercatori che lo hanno testato hanno dichiarato di essere stati in grado di sfruttarlo facilmente per aumentare i privilegi da utente standard di Active Directory ad amministratore di dominio, nelle configurazioni predefinite.

Nell’advisory pubblicato da Microsoft il 20 dicembre si legge che quando si combinano queste due vulnerabilità, un attaccante può creare un percorso semplice per un utente domain admin in un ambiente Active Directory sprovvisto degli aggiornamenti. Una volta compromesso l’utente semplice di dominio, è facile elevare il privilegio a quello di un amministratore di dominio.

Che cosa fare

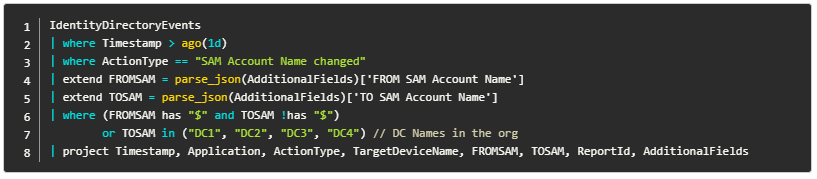

Microsoft esorta gli amministratori di Windows ad aggiornare i dispositivi esposti agli attacchi utilizzando le informazioni fornite in tre articoli della Knowledge Base: KB5008102, KB5008380, KB5008602. Per rilevare Indicazioni di Compromissione è inoltre indicata una query di ricerca avanzata per Defender for Identity che individua eventuali modifiche anomale del nome del dispositivo. Per implementarla è necessario seguire pochi, semplici, passaggi pubblicati sulla pagina ufficiale di Microsoft.

- La modifica di sAMAccountName si basa sull'evento 4662, quindi bisogna sincerarsi di averlo abilitato sul controller di dominio.

- Aprire Microsoft 365 Defender e visualizzare la schermata di Advanced Hunting.

- Copiare la seguente query:

- Sostituire l'area contrassegnata con il nome del vostro domain controller

- Eseguire la query e analizzare i risultati

- Indagare sui computer compromessi ed eseguire le eventuali azioni di remediation

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab