Innovare la cyber security è un must: la visione di Check Point

Bloccare le minacce in tempo reale, agire a 360 gradi con soluzioni smart e affidabili è la ricetta di Check Point per la migliore cyber security.

La crescente dipendenza dal digitale impone di migliorare la security. È questo il punto da cui è partito Gil Shwed, fondatore e CEO di Check Point Software Technologies, nell’aprire l’evento CPX 360 2022. Le pretese sono altissime, soddisfarle è obiettivamente difficile, dato che gli avversari - coloro che minacciano la vita e il lavoro digitale - sono scaltri, veloci e versatili. Tuttavia, è imperativo fronteggiare con la massima efficacia gli attacchi Gen V, servendosi della migliore security.

Il messaggio ha alle spalle delle premesse solide. La prima, inconfutabile, è che due anni orsono dipendevamo dal digitale per il 60 percento della nostra vita; oggi questa dipendenza è salita al 90%, e quando il COVID sarà finalmente un argomento chiuso sarà ancora maggiore. L’interazione fra l’uomo e il digitale ha radici lontane, e sebbene la crisi sanitaria ne abbia accelerato le dinamiche di adozione, parliamo di un processo di cui non si può invertire la rotta.

Automotive, smart home, healthcare, banking: tutto è connesso. E questo ci porta a una necessaria presa di coscienza: se ogni elemento dell’infrastruttura non è sicuro, sarà a rischio la nostra vita. Tutto dev’essere messo al sicuro, e con tutto s’intende ogni singolo oggetto connesso, ogni servizio e ogni e apparentemente insignificante connessione fra la vita reale e quella digitale.

L’altro elemento inconfutabile è la minaccia. Shwed aveva aperto il CPX 360 2021 presagendo attacchi Gen V, che si sono puntualmente concretizzati. SolarWinds è stato uno dei più sofisticati attacchi Gen V, Log4Shell è un altro efficace esempio di attacco sofisticato e multivettore di questa categoria. Questi due esempi sono anche utili per comprendere il target sotto attacco: un tempo era lo small business, oggi è l’intera infrastruttura paese, con supply chain e servizi critici (vedi ad esempio Colonial Pipeline).

Dalla security alla migliore security

Il quadro che Shwed ha illustrato contestualizza e avvalora l’informazione centrale: la migliore security non è più abbastanza. Oltre che un messaggio di marketing, è una lucida constatazione della realtà: oggi fare il proverbiale “compitino” non funziona più, chiudere le falle quando si presentano, anche se con la migliore soluzione verticale, non funziona più.

Bisogna cambiare la definizione di migliore security, che dev’essere frutto di quattro requisiti chiave combinati e irrinunciabili: la capacità di bloccare le minacce in tempo reale (non solo di rilevarle), l’azione a 360 gradi su cloud, network, email, endopint, IoT, eccetera (in pratica ovunque). L’essenza smart, che equivale a togliere l’errore e le tempistiche umane dall’equazione, a favore di soluzioni più veloci ed efficienti di AI, Threat Intelligence e precisione nell’identificazione delle minacce. E, non ultimo, la fiducia da parte di clienti, industria e persone.

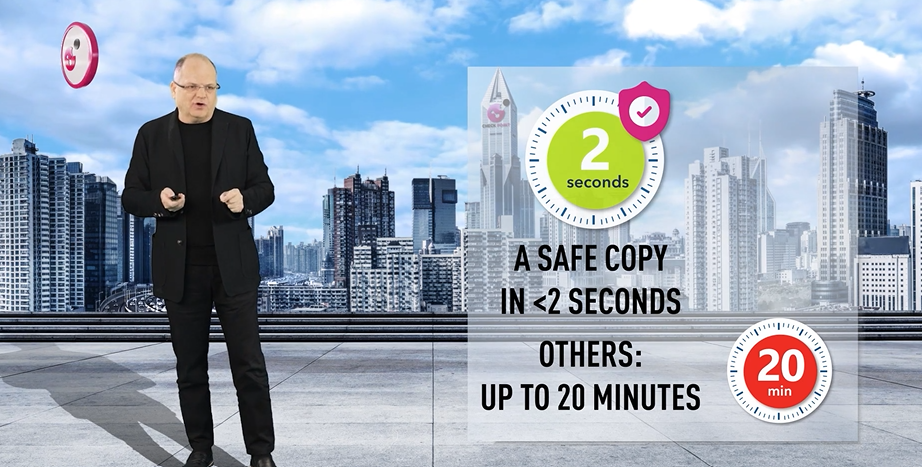

Quanto al blocco delle minacce in tempo reale, è ben noto che la velocità di rilevamento e risposta è un aspetto critico della security moderna: più tempo passa fra l’avvio di un’intrusione e le azioni di contrasto, più i danni causati dagli attaccanti aumentano e diventano difficili da gestire. Per questo rimarca il fatto che le sue soluzioni agiscono in meno di due secondi.

L’azione a 360 gradi identifica l’adozione di una piattaforma unica, con un’unica consolle di gestione, da cui supervisionare la security di tutta l’infrastruttura esistente. La maggior parte degli esperti di security invoca l’abbattimento delle soluzioni multiple di security a favore di un prodotto unico e integrato, Check Point condivide questa visione e ovviamente rimarca il valore di Infinity.

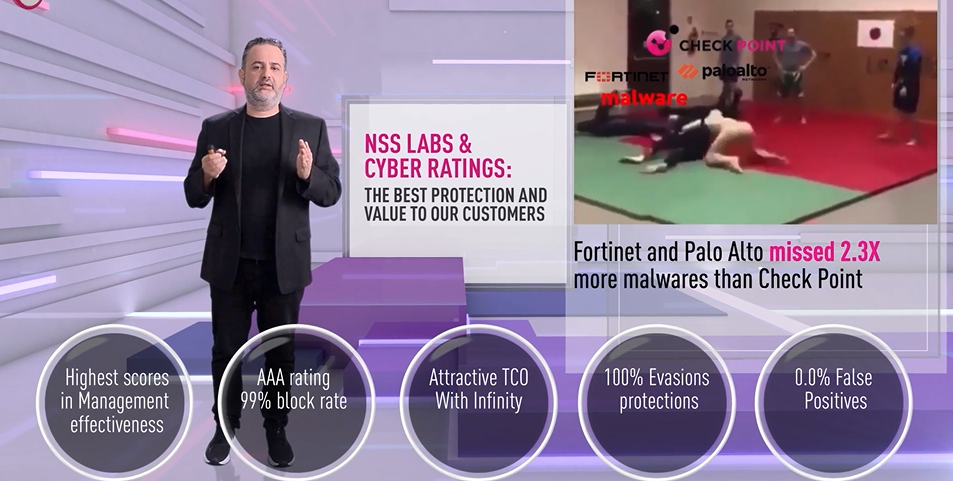

Sul fronte smart l’asso di Check Point è ThreatCloud, con AI e threat intelligence che insieme orchestrano una difesa veloce, precisa (0.0% di falsi positivi), efficace (block rate del 99%). Sul fronte della fiducia, infine, la risposta è ovviamente la tecnologia Zero trust, che nel caso di Check Point è declinata su tutti gli asset di una infrastruttura, IoT compreso.

Per passare dalla teoria alla pratica, Shwed ha messo sul piatto una case study esemplificativa e fresca, dato che risale al dicembre 2021. Una importante istituzione di government con una infrastruttura molto sofisticata e migliaia di dipendenti ha sottoscritto un contratto per la protezione di tutta la propria infrastruttura con Infinity Total. Il primo giorno, l’installazione di Harmony Endpoint ha rilevato il primo malware. Il research team ha scoperto che l’endpoint in questione era solo la punta dell’iceberg, perché tutti i server email e i server critici erano infetti, erano attivi multipli gruppi di hacking e le credenziali di amministrazione erano compromesse. Una settimana dopo il deployment della protezione era completato e l’infrastruttura era pulita e funzionante.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab