L’incubo corre nella rete: come sopravvivere allo smart working in azienda

Un interessante ebook illustra in modo immediato e comprensibile le insidie dello smart working e le soluzioni per mettere in sicurezza la connessione fra gli uffici domestici e gli asset aziendali.

Il tema della cybersecurity legata allo smart working è protagonista di tutte le pianificazioni aziendali a medio e lungo termine. I responsabili IT devono destreggiarsi fra le esigenze di una forza lavoro diffusa e la messa in sicurezza degli asset aziendali. Due binari difficili da far viaggiare in parallelo. Oltre allo speciale su questo argomento, chi è in procinto di prendere delle decisioni o sta valutando soluzioni per la mitigazione del rischio può leggere anche l’interessante ebook L’incubo corre nella rete: come sopravvivere allo smart working in azienda realizzato da Cisco e IFI Consulting.

Il testo analizza in maniera chiara e sintetica minacce ed errori umani e propone sia consigli che soluzioni. Il flusso delle informazioni è ben noto. Chi lavora da un ufficio domestico si appoggia a una rete che per definizione non è sicura, erogata da router con un basso profilo di security. Innanzi tutto la rete di casa non è protetta dalle difese perimetrali proprie delle aziende, come firewall e gateway. In secondo luogo, oltre al computer di lavoro, la rete collega dispositivi smart domestici quali TV, frigoriferi, telecamere di video sorveglianza, consolle di gioco e altro, che non rispondono ai requisiti di sicurezza aziendali. Ma che tramite la rete domestica possono raggiungere gli asset aziendali.

A questa situazione di partenza già parzialmente compromessa, si somma, lato dipendenti, l’errore umano: l’uso scorretto delle password, l’impiego di dispositivi BYOD e di software non autorizzati dall’azienda (shadow IT). Anche lato azienda ci sono delle lacune diffuse, primo fra tutti l’errata sottovalutazione della security dovuta alla convinzione di non essere una realtà produttiva di un qualche interesse per gli attaccanti. La cronaca della cyber security dimostra che questo è approccio comune e parimenti sbagliato, perché le PMI sono vittime di attacchi informatici al pari delle grandi aziende.

Tanti problemi, semplici soluzioni

Alla prima parte del PDF di Cisco e IFI Consulting, che per certi versi può sembrare scoraggiante, segue una seconda parte che volge le prospettive in chiave positiva. Cisco infatti propone soluzioni semplici, gestibili e accessibili che possono mitigare i rischi e aumentare il livello di sicurezza aziendale, nonostante i dipendenti in smart working.

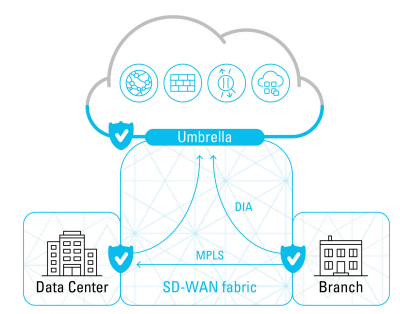

La prima è Meraki, progettata per supportare il lavoro ibrido mediante la creazione di un ecosistema hardware-software ibrido semplice da gestire. Offre un’unica dashboard nel cloud da cui avere una visione complessiva di tutta l’infrastruttura di rete, e da cui gestire e monitorare tutti gli asset. Come tutti gli approcci cloud, anche in questo caso parliamo di un servizio altamente scalabile. Fra i suoi punti di forza ci sono la gestione dell’autenticazione, la protezione degli utenti remoti e l’Integrazione con il sistema di directory aziendale esistente.

In Meraki è implementato poi Umbrella, di cui abbiamo palato a inizio pandemia. Protegge tutte le connessioni provenienti da dispositivi remoti, crittografa l’intero traffico DNS associandolo agli IP dei singoli utenti. La combinazione di questi due strumenti assicura la semplicità di cui necessita, per esempio, una PMI, per gestire la cyber security senza investire troppe risorse. Il deployment è semplice e veloce verso tutti gli utenti, la natura cloud native abbassa i costi e al contempo assicura un’alta possibilità di personalizzazione, la scalabilità permette di ampliare/contrarre il servizio a seconda delle esigenze mutevoli di mercato.

Come sapere se queste soluzioni rispondono alle proprie esigenze? È qui che entra in gioco IFI consulting. Se è vero che Meraki e Umbrella sono soluzioni semplici da predisporre e gestire, è anche importante ricordare che la cyber security non può essere lasciata all’improvvisazione. La configurazione dev’essere necessariamente affidata a personale esperto, con il know how necessario per predisporre una governance adeguata alla situazione peculiare, che tenga conto delle caratteristiche dell’infrastruttura IT esistente, compresi sia gli asset hardware sia i software CRM, ERP, di collaboration, di email e altro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab