Fase 2: il frigorifero in rete è una minaccia, servono strumenti di intelligence

I responsabili IT delle aziende devono cambiare modo di operare. Con dispositivi IoT e vecchi router collegati alla rete aziendale, servono strumenti di intelligence per monitorare le minacce.

Nell'era del coronavirus il paradigma work-from-home (WFH) è diventato la nuova normalità. Vecchi router, dispositivi IoT non sicuri, Smart TV e sistemi senza patch minacciano la sicurezza. I rischi per la cyber security delle reti sono ampliati a dismisura, come dimostra la forte crescita di botnet. Attacchi automatizzati sfruttano vulnerabilità note sia nei dispositivi dei consumatori sia in quelli aziendali in uso ai dipendenti. Tutto questo costringe i responsabili IT ad adottare nuove strategie per ottenere visibilità nei loro ambienti di rete.

A tratteggiare lo scenario è Nate Warfield, senior manager del programma di sicurezza di Microsoft e co-fondatore della CTI League. Ha preso parte alla prima giornata della conferenza SAS@Home di Kaspersky per far comprendere i rischi del nuovo scenario di lavoro da remoto. Secondo Warfield il problema maggiore è che le nuove vulnerabilità delle apparecchiature di rete e IoT sono state sfruttate dai criminali informatici entro pochi giorni (o poche ore) dalla divulgazione.

L'ufficio in rete insieme ai frigoriferi IoT

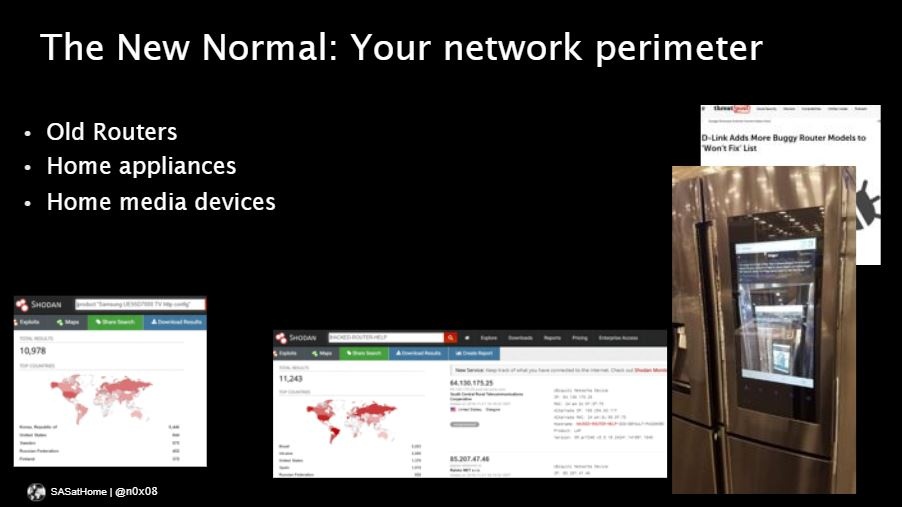

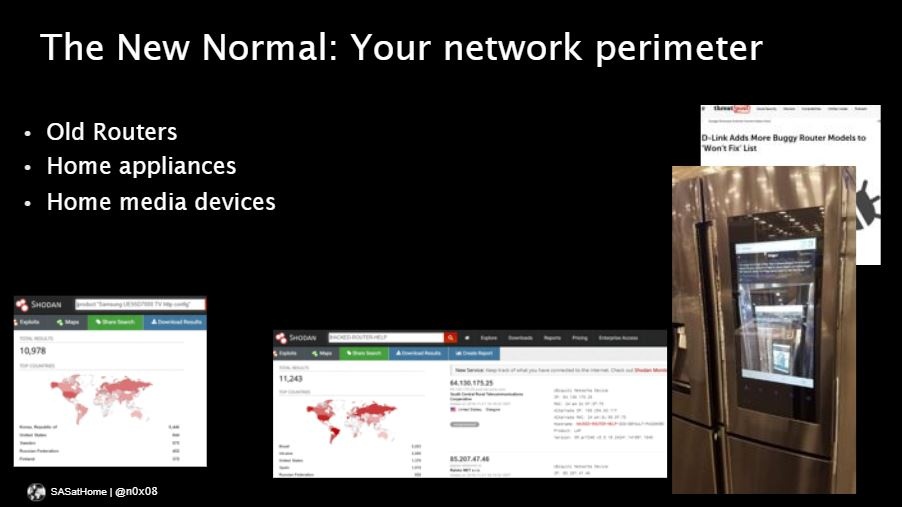

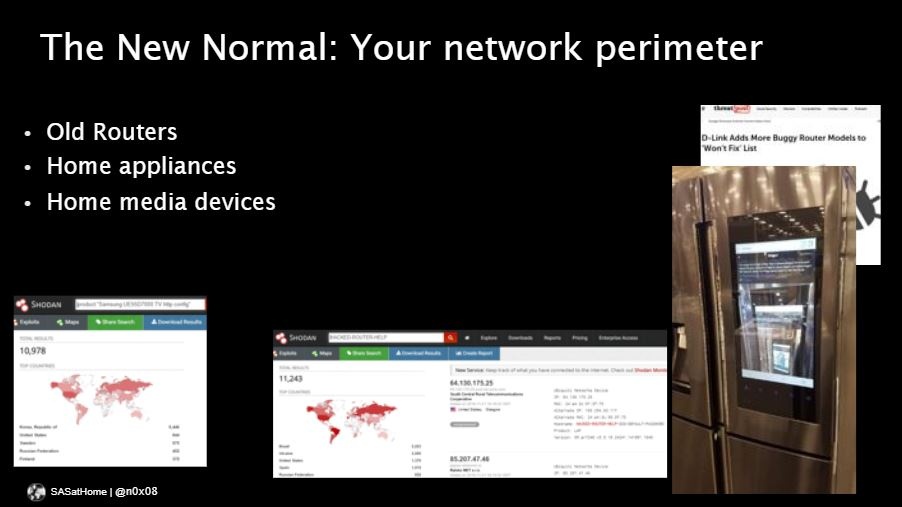

La superficie d'attacco continua ad allargarsi perché la maggior parte del lavoro d'ufficio è stato riconfigurato in postazioni di telelavoro. "Se il tuo compito è quello di occuparti della sicurezza di una rete aziendale, il perimetro della tua rete è diventato davvero grande" ha affermato Warfield. "Ora si è esteso a tutti i tuoi utenti domestici, a tutte le loro reti e ai dispositivi domestici".

Questi includono "gadget IoT, vecchi router, router senza patch, probabilmente router hackerati. Ma anche Smart TV Samsung e quel frigorifero IoT che tutti pensavano fosse così bello. Sì, ora è sulla tua rete aziendale, perché è connesso alla rete dell'utente domestico, quindi è un possibile proxy nella tua rete aziendale".

Il problema ovviamente è che i dispositivi consumer possono essere carenti sotto l'aspetto della sicurezza, avere password predefinite che i consumatori non sanno cambiare, ed essere soggetti a vulnerabilità della sicurezza. "Sono sicuro che tutti i tuoi utenti si sono ricordati di cambiare le password dei loro frigoriferi", ha ironizzato Warfield.

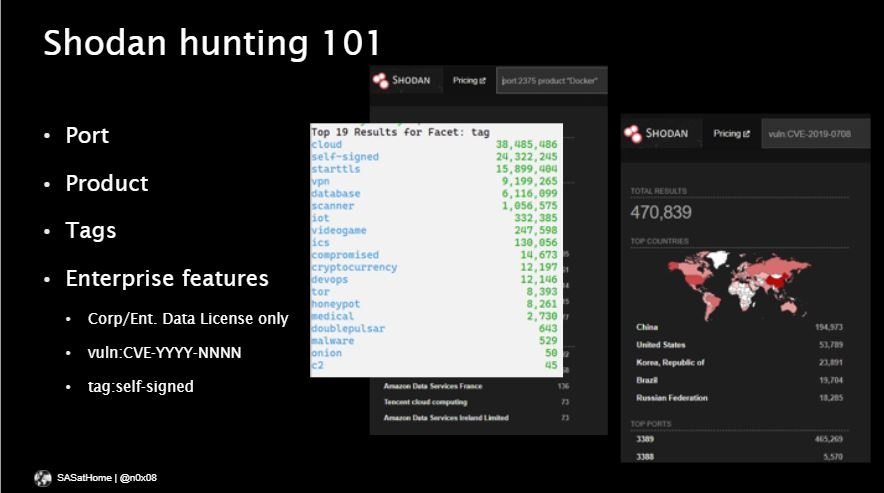

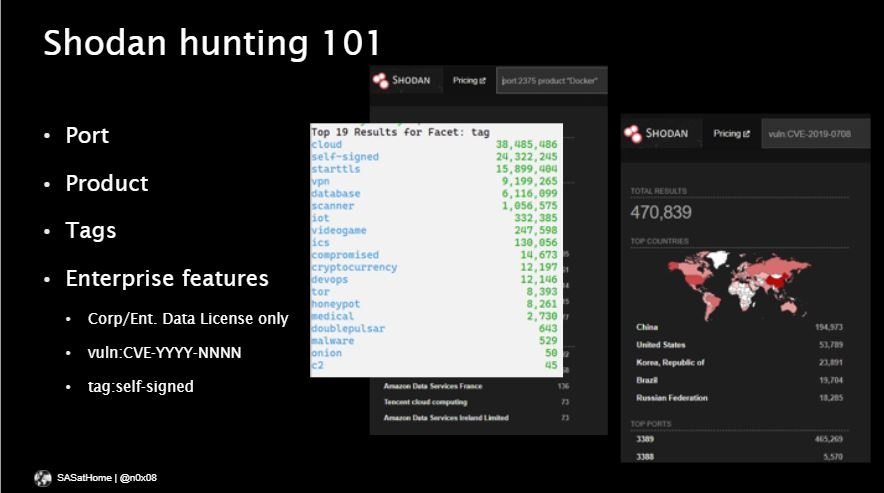

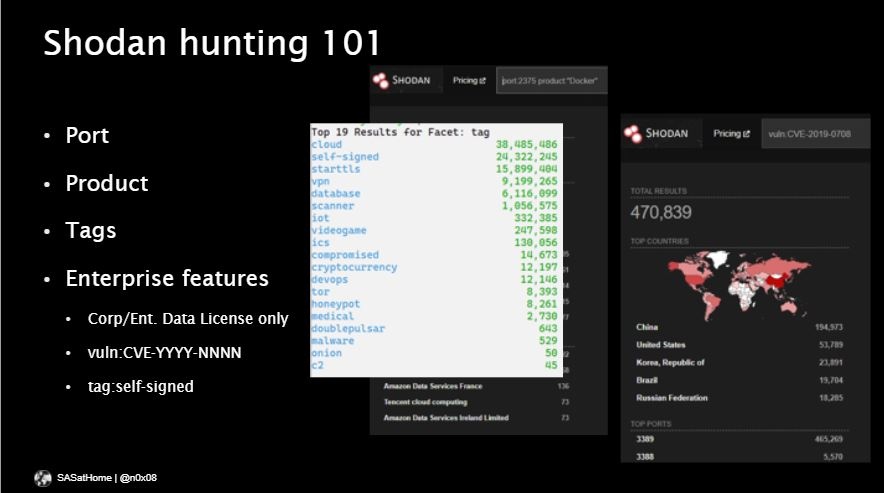

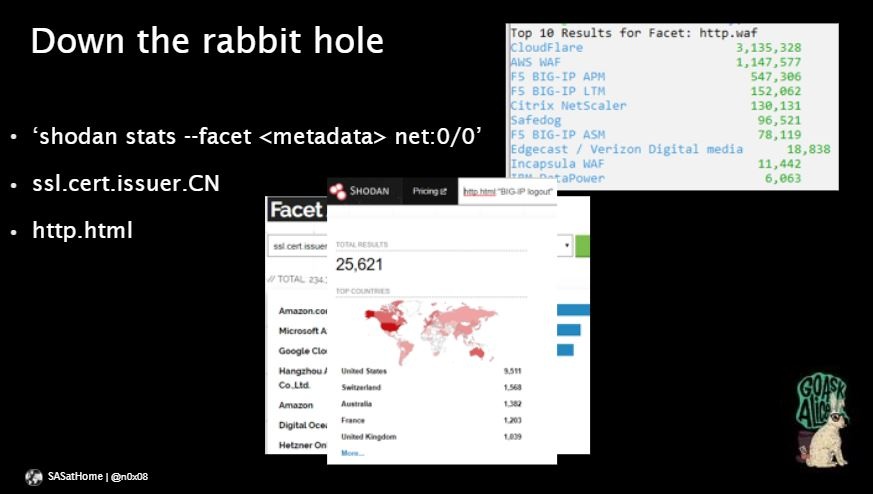

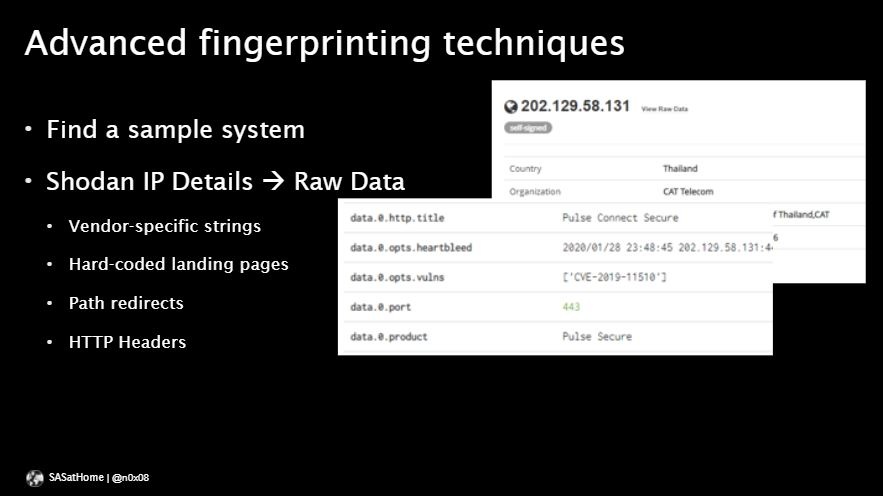

Usando strumenti come il motore di ricerca Shodan, Warfield ha mostrato che è banale scoprire dispositivi vulnerabili, molti dei quali utilizzano l'autenticazione HTTP di base, nessuna crittografia SSL e nessuna autenticazione a due fattori. "Tutti i dispositivi IoT e di home entertainment si possono trovare su Shodan con una semplice ricerca".

Usando strumenti come il motore di ricerca Shodan, Warfield ha mostrato che è banale scoprire dispositivi vulnerabili, molti dei quali utilizzano l'autenticazione HTTP di base, nessuna crittografia SSL e nessuna autenticazione a due fattori. "Tutti i dispositivi IoT e di home entertainment si possono trovare su Shodan con una semplice ricerca".

In azienda non tutto funziona

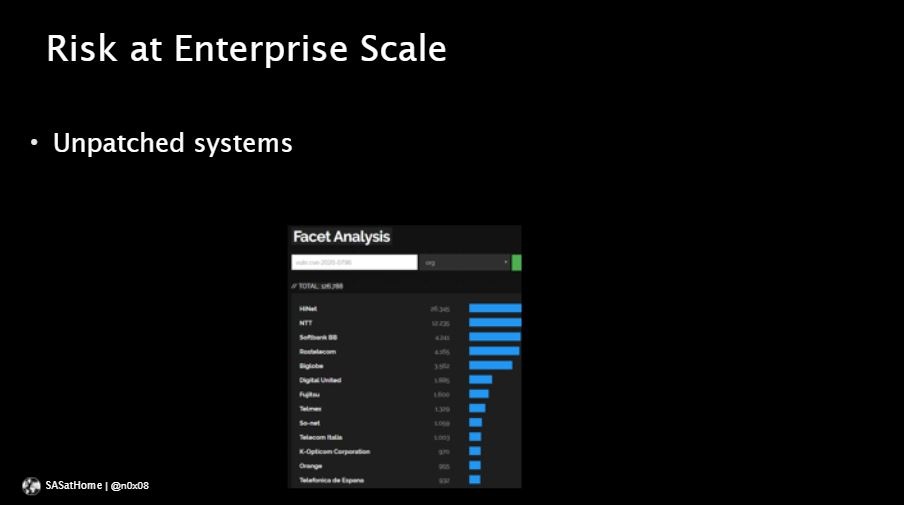

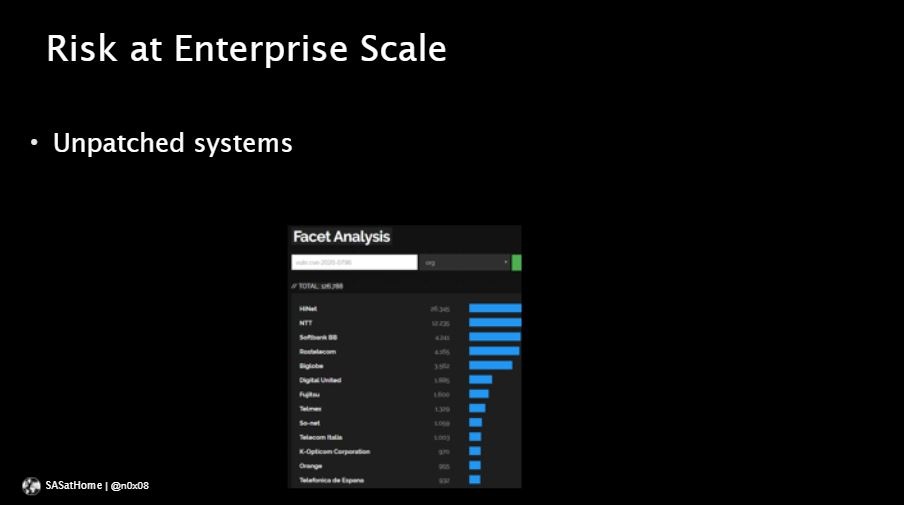

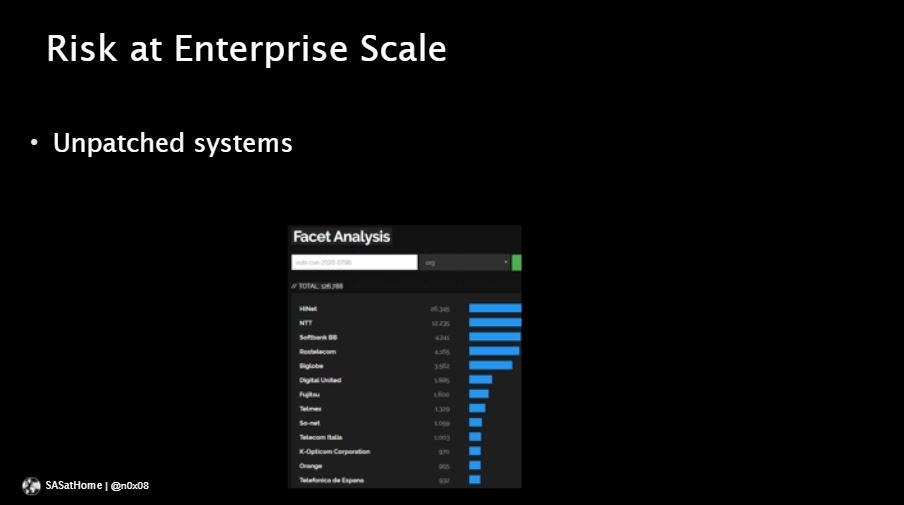

A questo è da aggiungere il problema che le attrezzature aziendali non sempre sono adeguatamente testate, patchate e aggiornate. Warfield ha osservato che in questo momento ci sono 126.000 macchine senza patch per la vulnerabilità "Ghost" che Microsoft ha pubblicato a marzo. "Sono tutte là fuori che aspettano solo di essere colpite".

Altro problema è l'amministrazione da remoto. "Il personale IT non può entrare in un data center per ripristinare un server. Deve connettersi ad esso utilizzano l'accesso remoto" spiega Warfield. “Beh, su Shodan puoi trovare anche queste cose. Spero che tutti stiano usando password complesse, anche se questi sono tutti punti di accesso alla rete che ora sono più vulnerabili perché nessuno è in ufficio".

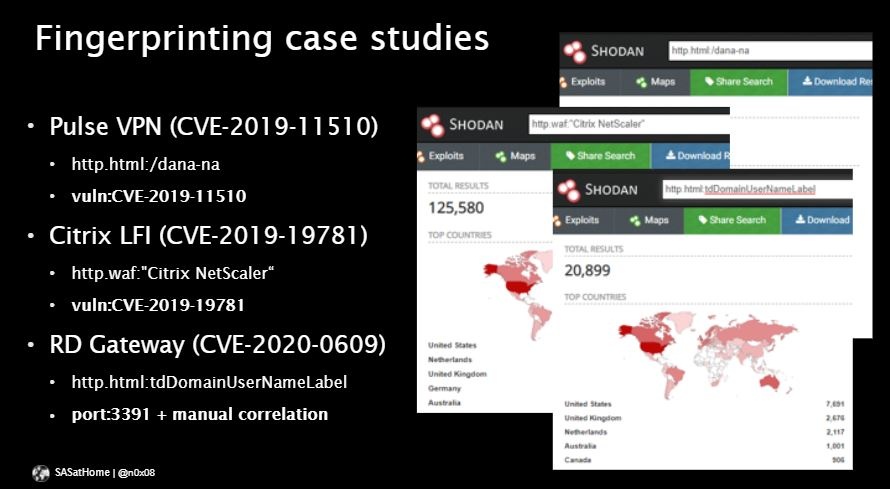

Riguardo alla velocità con cui i cyber criminali sfruttano le vulnerabilità, una lezione arriva dagli attacchi contro il Citrix LFI. "Un bug ha permesso di hackerare un dispositivo VPN molto costoso" spiega Warfield. "Il guaio è che se hackeri un dispositivo VPN ottieni l'accesso a tutta la rete aziendale. La vulnerabilità in questione non richiedeva alcuna codifica speciale per essere sfruttata. L'exploit era solo un comando inviato a un percorso specifico sul dispositivo NetScaler. I dati di telemetria hanno rivelato che gli attaccanti lanciavano payload automatici per sfruttare questa falla a due giorni dalla sua scoperta. E non stiamo parlando di aggressori avanzati".

Per combattere attacchi così rapidi, anche attraverso l'ampia superficie di attacco del WFH, bisogna fare uso di strumenti di intelligence open source come GreyNoise o lo stesso Shodan. "GreyNoise è fondamentalmente una rete di sensori che raccoglie scansioni. Principalmente botnet, attacchi brute force, scansioni delle porte, payload o altro. Non fornisce indicazioni sugli attacchi mirati, perché di solito gli aggressori sganciano exploit contro centinaia di migliaia o milioni di IP. L'aspetto interessante è con questo strumento si può iniziare a estrarre i dati delle metriche".

Per combattere attacchi così rapidi, anche attraverso l'ampia superficie di attacco del WFH, bisogna fare uso di strumenti di intelligence open source come GreyNoise o lo stesso Shodan. "GreyNoise è fondamentalmente una rete di sensori che raccoglie scansioni. Principalmente botnet, attacchi brute force, scansioni delle porte, payload o altro. Non fornisce indicazioni sugli attacchi mirati, perché di solito gli aggressori sganciano exploit contro centinaia di migliaia o milioni di IP. L'aspetto interessante è con questo strumento si può iniziare a estrarre i dati delle metriche".

Il personale di sicurezza può individuare attività sospette in una vasta gamma di settori. Sia a livello di Paese sia in un intervallo di rete specifico, che riguarda un'azienda in particolare. In questo modo, ad esempio, si possono contrassegnare i dispositivi che potrebbero essere compromessi e utilizzati in una botnet.

Per scoprire eventuali dispositivi problematici all'interno delle reti domestiche si possono usare anche i dati dei certificati SSL. "Molte soluzioni predefinite, molti router SoHo e molti oggetti IoT genereranno un nuovo certificato SSL per ogni installazione, ma tutte le informazioni dell'emittente (ad esempio un router) sono identiche", spiega Warfield. Ancora più utile, Shodan consente di cercare bug noti. Quest'ultimo è un servizio a pagamento, ma può essere interessante in ambito aziendale.

Conclusioni

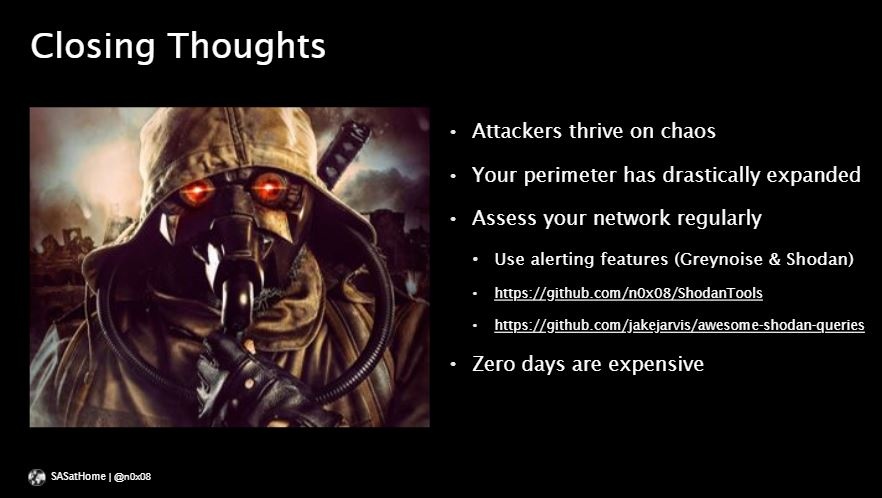

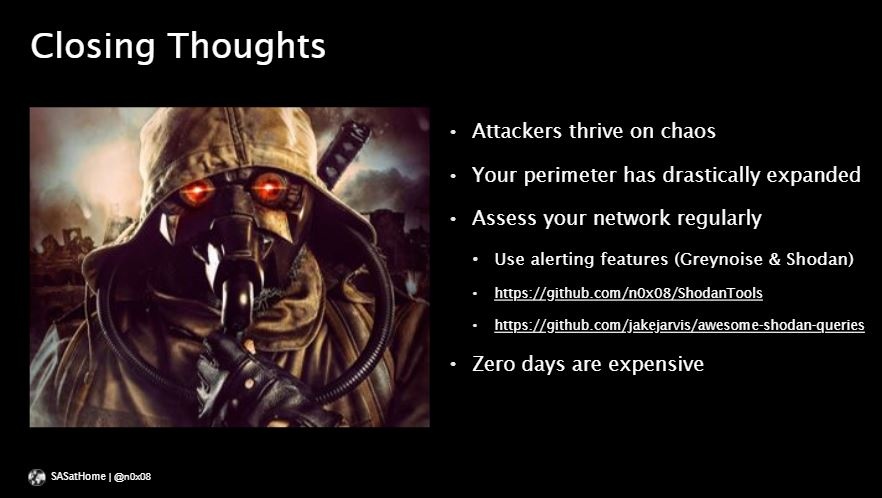

La conclusione è che gli attacchi contro le aziende stanno cambiando grazie al profilo IT ibrido aziendale / domestico che molte hanno ora. "Gli aggressori prosperano nel caos e non c'è momento più caotico di quello attuale" sottolinea Warfield. “Siamo tutti nelle nostre case, il perimetro della rete aziendale è cambiato ed è probabile che resterà tale per il prossimo futuro, o forse per sempre. La nuova normalità potrebbe essere che la maggior parte della forza lavoro opera in remoto. I cyber criminali lo sanno. Sono molto intelligenti e molto, molto furbi. Perseguiteranno gli utenti domestici per provare a usarli come porta d'ingresso per le reti aziendali".

Ecco perché è fondamentale che i team di sicurezza IT valutino con cadenza regolare le proprie reti, anche utilizzando strumenti che non erano nelle loro competenze. "GreyNoise e Shodan sono entrambi validi strumenti per tenere d'occhio la situazione. Si può chiedere a GreyNoise di generare un'allerta se la propria rete inizia a fare qualcosa di bizzarro. Bisogna "rimappare il perimetro in base alla provenienza dei propri utenti remoti, che è un lavoro di intelligence di rete più che di gestione. E per questo servono strumenti adatti".

Ecco perché è fondamentale che i team di sicurezza IT valutino con cadenza regolare le proprie reti, anche utilizzando strumenti che non erano nelle loro competenze. "GreyNoise e Shodan sono entrambi validi strumenti per tenere d'occhio la situazione. Si può chiedere a GreyNoise di generare un'allerta se la propria rete inizia a fare qualcosa di bizzarro. Bisogna "rimappare il perimetro in base alla provenienza dei propri utenti remoti, che è un lavoro di intelligence di rete più che di gestione. E per questo servono strumenti adatti".

A tratteggiare lo scenario è Nate Warfield, senior manager del programma di sicurezza di Microsoft e co-fondatore della CTI League. Ha preso parte alla prima giornata della conferenza SAS@Home di Kaspersky per far comprendere i rischi del nuovo scenario di lavoro da remoto. Secondo Warfield il problema maggiore è che le nuove vulnerabilità delle apparecchiature di rete e IoT sono state sfruttate dai criminali informatici entro pochi giorni (o poche ore) dalla divulgazione.

L'ufficio in rete insieme ai frigoriferi IoT

La superficie d'attacco continua ad allargarsi perché la maggior parte del lavoro d'ufficio è stato riconfigurato in postazioni di telelavoro. "Se il tuo compito è quello di occuparti della sicurezza di una rete aziendale, il perimetro della tua rete è diventato davvero grande" ha affermato Warfield. "Ora si è esteso a tutti i tuoi utenti domestici, a tutte le loro reti e ai dispositivi domestici".Questi includono "gadget IoT, vecchi router, router senza patch, probabilmente router hackerati. Ma anche Smart TV Samsung e quel frigorifero IoT che tutti pensavano fosse così bello. Sì, ora è sulla tua rete aziendale, perché è connesso alla rete dell'utente domestico, quindi è un possibile proxy nella tua rete aziendale".

Il problema ovviamente è che i dispositivi consumer possono essere carenti sotto l'aspetto della sicurezza, avere password predefinite che i consumatori non sanno cambiare, ed essere soggetti a vulnerabilità della sicurezza. "Sono sicuro che tutti i tuoi utenti si sono ricordati di cambiare le password dei loro frigoriferi", ha ironizzato Warfield.

Usando strumenti come il motore di ricerca Shodan, Warfield ha mostrato che è banale scoprire dispositivi vulnerabili, molti dei quali utilizzano l'autenticazione HTTP di base, nessuna crittografia SSL e nessuna autenticazione a due fattori. "Tutti i dispositivi IoT e di home entertainment si possono trovare su Shodan con una semplice ricerca".

Usando strumenti come il motore di ricerca Shodan, Warfield ha mostrato che è banale scoprire dispositivi vulnerabili, molti dei quali utilizzano l'autenticazione HTTP di base, nessuna crittografia SSL e nessuna autenticazione a due fattori. "Tutti i dispositivi IoT e di home entertainment si possono trovare su Shodan con una semplice ricerca".In azienda non tutto funziona

A questo è da aggiungere il problema che le attrezzature aziendali non sempre sono adeguatamente testate, patchate e aggiornate. Warfield ha osservato che in questo momento ci sono 126.000 macchine senza patch per la vulnerabilità "Ghost" che Microsoft ha pubblicato a marzo. "Sono tutte là fuori che aspettano solo di essere colpite".Altro problema è l'amministrazione da remoto. "Il personale IT non può entrare in un data center per ripristinare un server. Deve connettersi ad esso utilizzano l'accesso remoto" spiega Warfield. “Beh, su Shodan puoi trovare anche queste cose. Spero che tutti stiano usando password complesse, anche se questi sono tutti punti di accesso alla rete che ora sono più vulnerabili perché nessuno è in ufficio".

Riguardo alla velocità con cui i cyber criminali sfruttano le vulnerabilità, una lezione arriva dagli attacchi contro il Citrix LFI. "Un bug ha permesso di hackerare un dispositivo VPN molto costoso" spiega Warfield. "Il guaio è che se hackeri un dispositivo VPN ottieni l'accesso a tutta la rete aziendale. La vulnerabilità in questione non richiedeva alcuna codifica speciale per essere sfruttata. L'exploit era solo un comando inviato a un percorso specifico sul dispositivo NetScaler. I dati di telemetria hanno rivelato che gli attaccanti lanciavano payload automatici per sfruttare questa falla a due giorni dalla sua scoperta. E non stiamo parlando di aggressori avanzati".

Per combattere attacchi così rapidi, anche attraverso l'ampia superficie di attacco del WFH, bisogna fare uso di strumenti di intelligence open source come GreyNoise o lo stesso Shodan. "GreyNoise è fondamentalmente una rete di sensori che raccoglie scansioni. Principalmente botnet, attacchi brute force, scansioni delle porte, payload o altro. Non fornisce indicazioni sugli attacchi mirati, perché di solito gli aggressori sganciano exploit contro centinaia di migliaia o milioni di IP. L'aspetto interessante è con questo strumento si può iniziare a estrarre i dati delle metriche".

Per combattere attacchi così rapidi, anche attraverso l'ampia superficie di attacco del WFH, bisogna fare uso di strumenti di intelligence open source come GreyNoise o lo stesso Shodan. "GreyNoise è fondamentalmente una rete di sensori che raccoglie scansioni. Principalmente botnet, attacchi brute force, scansioni delle porte, payload o altro. Non fornisce indicazioni sugli attacchi mirati, perché di solito gli aggressori sganciano exploit contro centinaia di migliaia o milioni di IP. L'aspetto interessante è con questo strumento si può iniziare a estrarre i dati delle metriche".Il personale di sicurezza può individuare attività sospette in una vasta gamma di settori. Sia a livello di Paese sia in un intervallo di rete specifico, che riguarda un'azienda in particolare. In questo modo, ad esempio, si possono contrassegnare i dispositivi che potrebbero essere compromessi e utilizzati in una botnet.

Lo Speciale di SecurityOpenLab dedicato alla cyber security durante l'emergenza coronavirusShodan offre la possibilità di eseguire scansioni sulla platea ampliata degli utenti aziendali. A condizione che il personale IT sappia dove si trovano i propri utenti sul Web. Si possono creare elenchi di IP, e vedere così chi stanno usando dispositivi che sono stati segnalati come vulnerabili, vecchi router non supportati, eccetera.

Per scoprire eventuali dispositivi problematici all'interno delle reti domestiche si possono usare anche i dati dei certificati SSL. "Molte soluzioni predefinite, molti router SoHo e molti oggetti IoT genereranno un nuovo certificato SSL per ogni installazione, ma tutte le informazioni dell'emittente (ad esempio un router) sono identiche", spiega Warfield. Ancora più utile, Shodan consente di cercare bug noti. Quest'ultimo è un servizio a pagamento, ma può essere interessante in ambito aziendale.

Conclusioni

La conclusione è che gli attacchi contro le aziende stanno cambiando grazie al profilo IT ibrido aziendale / domestico che molte hanno ora. "Gli aggressori prosperano nel caos e non c'è momento più caotico di quello attuale" sottolinea Warfield. “Siamo tutti nelle nostre case, il perimetro della rete aziendale è cambiato ed è probabile che resterà tale per il prossimo futuro, o forse per sempre. La nuova normalità potrebbe essere che la maggior parte della forza lavoro opera in remoto. I cyber criminali lo sanno. Sono molto intelligenti e molto, molto furbi. Perseguiteranno gli utenti domestici per provare a usarli come porta d'ingresso per le reti aziendali". Ecco perché è fondamentale che i team di sicurezza IT valutino con cadenza regolare le proprie reti, anche utilizzando strumenti che non erano nelle loro competenze. "GreyNoise e Shodan sono entrambi validi strumenti per tenere d'occhio la situazione. Si può chiedere a GreyNoise di generare un'allerta se la propria rete inizia a fare qualcosa di bizzarro. Bisogna "rimappare il perimetro in base alla provenienza dei propri utenti remoti, che è un lavoro di intelligence di rete più che di gestione. E per questo servono strumenti adatti".

Ecco perché è fondamentale che i team di sicurezza IT valutino con cadenza regolare le proprie reti, anche utilizzando strumenti che non erano nelle loro competenze. "GreyNoise e Shodan sono entrambi validi strumenti per tenere d'occhio la situazione. Si può chiedere a GreyNoise di generare un'allerta se la propria rete inizia a fare qualcosa di bizzarro. Bisogna "rimappare il perimetro in base alla provenienza dei propri utenti remoti, che è un lavoro di intelligence di rete più che di gestione. E per questo servono strumenti adatti".  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab